Biztonságos információs csatorna

Biztonságos információs csatorna

Védett adatátviteli csatorna beállítás

Lehetséges alkalmazási algoritmus - a hálózati terheléselosztás, kiváltságos erőforrásokhoz való hozzáférés, a szervezet rejtett hordozója.

Szoftveres megvalósítás az algoritmus meg kell felelnie az alábbi követelményeknek:

- átláthatóság a felhasználónak;

-

- a megvalósíthatósági alkalmazás, vagyis a jobb sebesség, a szolgáltatás minősége vagy a biztonsághoz;

- Kompatibilitás a különböző hálózati berendezések.

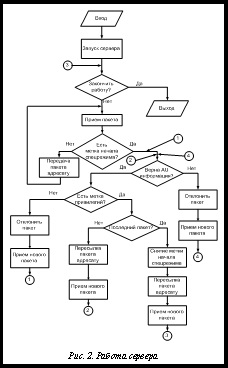

Különleges módot. Ellenőrzi a hitelesítési információ a csomag. Vizuálisan szerver üzemeltetés látható tömbvázlat formájában a 2. ábrán.

Módszerek biztonságos csatornán szervezet

Védett információ átviteli csatorna megoldja a problémát a védelem az illetéktelen hozzáférés ellen csomópontok, amelyek között az információ továbbítása, maga az információ és az átviteli folyamat révén nyitott kommunikációs csatornák.

Alapján az algoritmus „Tag kiváltsága” kifejlesztett egy módszert szervezet a védett információs csatorna menedzsment a tranzitforgalom.

Tekintsük a következő lépéseket, hogy az eljárás a bizalmas információk cseréjét a felhasználó számára.

1. File hitelesítő (dongle).

2. A sikeres hitelesítés szükséges bizalmas információ kerül a program.

5. A konferencia megszűnik.

Így a szervezet egy biztonságos csatornán felhasználó szüksége van egy meghatározott program „Label kiváltságokat”, az elektronikus kulcsot a hitelesítési információkat, webkamera és a hozzáférést a hálózathoz való kommunikációt.

Így van szükség, hogy egy lépésben hitelesítési rendszert a hardver kulcs, és az adatok területén a TCP csomag fejlécét. A legegyszerűbb és hatékony módja a probléma megoldásának az, hogy egy üzenet hitelesítési kódot számítási algoritmus szerint GOST 28147-89, mivel ez biztosítja a magas titkosítási ereje lehetővé teszi, hogy változik a hossza a hitelesítés területén a csomagot, és hatékonyan végrehajtani modern hardverplatformokra általános célú PC. Ugyanakkor a két probléma lehet használni ugyanazt a kulcsot, amely tárolja a legfontosabb díjat a fuvarozó ellen üzemben. Amikor a felhasználó hitelesítés bejelentkezési adatait (ha a kliens alkalmazás indításakor) a szerver küld egy teszt üzenet titkosítva az utat a bemutatott kulcstartó. Ha a szerver nem tudja megfejteni a megfelelő privát kulcs a jogszerű használója a hálózati csomópont, a hitelesítés telt el, és a szerver értesíti a kliens alkalmazás.

A hitelesítés a TCP-csomagokat továbbítani mellett végezzük a standard program, amikor adatmező van titkosítva, hogy a számítás módja, csomag hitelesítési kódot, és hozzáadjuk a területén a hitelesítés és a szerver ellenőrzi a érvényességét a kiszámított üzenethitelesítő kód segítségével az adatbázisban tárolt titkosítási kulcsot.

Meg kell jegyezni, hogy megbízhatóságának biztosítása érdekében egy ilyen rendszer nagy hálózati forgalmat az összes felhasználó számára a titkosítási kulcsok meg kell változtatni, legalább havonta egyszer, ami abban az esetben a helyi hálózat segítségével a rendszer a szervezet munkájában könnyen és gyorsan megoldható szervezési és adminisztratív módszerekkel.

Ezen kívül steganography konvertáló tartályokat meg kell történnie, valós időben, sőt, szükséges, hogy a legfontosabb ellenállás.

- stegokonteynery beépített valós időben;

- Nyissa ki a továbbított információ nagy - növeli a terhelést a csatornán

- a stegokonteynerah kell átadni hitelesítő címke;

- a tárolókat kell tartani átlátható módban a felhasználó számára;

- hitelesítés legyen könnyű a felhasználó és végre az automatikus üzemmódban;

- az átadási hitelesítési címkét meg kell folyamatosan végezzük.

Tájékoztatás a rendelkezésre álló csomagok átvihető különböző módokon. A lényege egy első átviteli módszer: az első csomag van kapcsolva az eltolás a következő csomag bizalmas információk stb azaz minden egyes csomagot stegokonteynerom elején az adatmező információt tartalmaz a szám a következő csomagot a stegokonteynerom. Fontos, hogy a megadott offset és nem a csomag számát, mint az általános esetben a kódolás torzítás szüksége kevesebb bit.

A hátránya, hogy lehallgatja az első csomag, a támadó ismeri a szám a következő csomag, és így fokozatosan helyreállítani az egész sorozatot.

A hátránya ennek a módszernek, hogy a termelés a dongle lehetővé teszi a támadó, hogy visszaszerezze azt továbbított bizalmas információkat.

A harmadik lehetőség az átviteli táblázatot átrakását fizikai hordozón, mint a papír. Hátránya ennek a módszernek: kiemeli az ügyfél asztalra a program kézi és a lehallgatást a legfontosabb információkat jogsértőt.

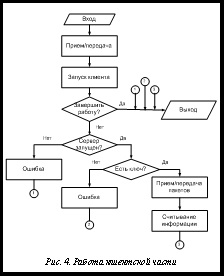

Tekintsük a munkaprogram végrehajtása az algoritmust. Meg kell jegyezni, hogy ez áll a kliens és a szerver alkatrészeket.

Az ügyfél része fut a háttérben, amelyek egy minimális készlet jellemzői:

- elfogadják és elismerik a bizalmas információkat.

Így a rendszergazda manuálisan a következő műveleteket végzi:

- felhasználói kulcsokat használ a hitelesítésre.

Szolgáltatás szükséges információkat a program működése, a bizalmas információk és a kulcsok tárolása közvetlenül a szerver és a kliens munkaállomásokon.

Meg kell jegyezni, hogy az interfész a program nem jelenti a sok finomhangolást. A program célja, hogy a rendszergazdák egy egyszerű ábrázolása a cél tag. Minden konverzió akkor elő a csomag szinten egyedül.

A program feltételez két típusú felhasználók - az ügyfél és a rendszergazda.

A programnak támogatnia kell az operációs rendszerek Windows és Linux családokat. Fontos, hogy a rendszer cross-platform, a hálózat heterogén lehet, különösen a távoli felhasználók számára.

A végrehajtás az algoritmus „kiváltságokat Címkék” módosítani kell a TCP-csomagokat fejléceket. Kezdetben a leírás RFC vizsgálták 793 (amely leírja a TCP csomag struktúra), és a kiválasztott eszközök - PCAP és libnet könyvtárakban. Mindkét könyvtárak cross-platform. Ezek segítségével lehet létrehozni saját programot, amely megvalósítja a funkciókat a TCP-fejléc feldolgozást.

A maga a program végrehajtását, amely lehetővé teszi, hogy hozzon létre egy hüvely vagy a kiszolgáló állapotának (függőben kliens kapcsolat), vagy a kliens állapotát (próbál csatlakozni a szerverhez) jött létre, mint egy prototípus. az eredmények a korábbi kutatások az egyetemen kapcsolódó témákról [5] vették figyelembe.

Meglévő TCP-program biztosítja a stabil kapcsolat, a csomagok vannak kialakítva egymástól függetlenül. Ennek eredményeként lehetőség van arra, hogy adjunk a TCP-fejléc információkat saját lehetőségeket. Ahhoz, hogy hozzon létre egy alap program létrehozásához szükséges ezen prototípus szerver és a kliens, adjuk hozzá a felhasználói felület, megvizsgálják a szabványoknak és előírásoknak. [6]