Bevezetés a telefonáláshoz (2. rész)

Az előző cikkben a DirectAccess technológia, festettem meghatározások társított technológia, le infrastrukturális követelmények telepítésével DirectAccess a szervezet le a kapcsolat a technológia az intraneten DirectAccess. Ez a cikk fogja megvizsgálni a DirectAccess kliens kapcsolódni intranet források ismertetnek kivétel tűzfalak és távoli menedzsment DirectAccess ügyfelek, és ez elmondható hitelességének ellenőrzését DirectAccess. Szakasz tart leírása NAP - Microsoft technológia célja, hogy ellenőrizzék a hálózathoz való hozzáférés, épül alapján a fogadó számítógép, információk alapján az állam az ügyfél számítógépes rendszer. A DirectAccess felügyelet elve röviden ismert.

Internetes forgalom és intranetes forgalom

Ellentétben a virtuális magánhálózatok, amelyek általában a működés során áthalad magát minden forgalom és az intranet és az internet, így jelentősen lassítja a hozzáférést a fenti hálózat, a DirectAccess nem halad át a vállalati hálózat internetes forgalom, amelynek kapcsán az ügyfél nem veszi észre nincs változás az internethez való hozzáférésben. Ez azért van, mert a DirectAccess. köszönhetően az IP protokoll - HTTPS elválasztja a forgalom a intranetes és az internetes forgalmat, ezáltal csökkentve a felesleges érkező forgalom a vállalati hálózat, mint az vázlatosan látható az alábbi ábrán.

Ábra. 1. Alapértelmezés szerint az internetes forgalom nem fut a DirectAccess kiszolgálón keresztül

A Windows tűzfal használata a Speciális biztonsági beállításokkal az IT-adminisztrátorok teljes mértékben ellenőrizhetik, hogy mely alkalmazások küldhetnek forgalmat és mely alhálózatok férhetnek hozzá az ügyfélszámítógépekhez.

Tűzfal kivételek

Az alábbi táblázat a DirectAccess bejövő és kimenő forgalmának kimenő tűzfalát tartalmazza a DirectAccess kiszolgálóról.

Például a tűzfalon lévő internetes felületen szereplő kivételek:

[Bármely] a [protokoll vagy port] számára engedélyezett a [DirectAccess-kiszolgálón lévő internetes felülettel rendelkező IPv4-cím]

[Az Internet-facing adapternek az DirectAccess kiszolgálón lévő IPv4-címe] a [protokoll vagy port] számára engedélyezve van a [Any]

Az alábbi táblázat felsorolja a bejövő és kimenő intranet és a DirectAccess ügyfelek tűzfalát érintő kivételeket:

Minden IPv6-kapcsolat

UDP 500 IKE / AuthIP

Ez a táblázat azt mutatja, hogy ha van egy tűzfal között a DirectAccess szerver és a többi intranet, a portokat és protokollokat kell nyitni a tűzfalon, attól függően, hogy milyen típusú kapcsolat, és használja DirectAccess ügyfél számára intranet források. Ezek a kivételek minden IPv4 és IPv6 forgalmat megoldanak, és a DirectAccess szerver ügyfelek hozzáférhetnek az Active Directory tartományvezérlőhöz. CAS. és más intranetes erőforrások.

A DirectAccess ügyfelek távoli felügyelete

A DirectAccess használatával. Az IT-rendszergazdák képesek távolról irányítani a DirectAccess ügyfélszámítógépeket. Telepíthetik a biztonsági frissítéseket, jelentéseket hozhatnak létre a hardver és a szoftver konfigurálásáról, telepíthetik az alkalmazásokat és kezelhetik az ügyfél számítógépét távoli asztal segítségével is. A DirectAccess csak az IPv6 protokollt használja az ügyfelekkel való kommunikáció során, és minden olyan alkalmazás, amelyet a rendszergazda a távoli ügyfélhez való kapcsolathoz használ, DirectAccess támogatással kell rendelkeznie.

Ezen kívül, ha az informatikai rendszergazda által használt alkalmazás, amely összeköti a DirectAccess használó ügyfél Teredo mint átmenet technológiai küldéséhez IPv6 forgalom az IPv4, Tűzfalszabály engedélyezve jelölőnégyzetet Él bejárás ez az alkalmazás lehetővé kell tenni, és konfigurálni a kliens számítógépen.

• A bejövő szabály hozzáadása vagy módosítása során a netsh advfirewall tűzfal parancs szélén = igen lehetőséget használja.

A Teredo használatával kezelt számítógép esetén meg kell győződnie arról, hogy a számítógép engedélyezi a bejövő ICMPv 6 visszhangkérelmeket, és engedélyezett egy szabály, amelyen az Edge traversal engedélyezett. A szabály Netsh.exe parancsát a következőképpen alkalmazza:

netsh advfirewall tűzfal szabály hozzáadása name = "Bejövő ICMPv6 Echo kérés Edge bejárás" protocol = ICMPv6: 128, minden dir = in action = teszik éle = yes profile = állami, magán-

A következő példa bemutatja, hogyan lehet engedélyezni a távoli asztalra vonatkozó szabályt a peremszalaggal a Netsh.exe parancs használatával:

netsh advfirewall tűzfal szabály hozzáadása name = "távoli asztal" profile = állami, magán- dir = in program = rendszer action = teszi protocol = tcp localport = 3389 éle = yes remoteip =

A távoli asztal hitelesítésének és titkosításának további biztosítása érdekében meg kell adnia a következő szabályt:

netsh advfirewall tűzfal szabály hozzáadása name = "távoli asztal" profile = állami, magán- dir = in program = rendszer action = teszi protocol = tcp localport = 3389 security = authenc éle = yes remoteip =

A beállítások használatához gondoskodni kell arról, hogy a kapcsolatot az IPSec irányelvek szállítása biztosítsa. amely kommunikációt biztosít a felügyeleti kiszolgáló és az ügyfél között.

Rendelkezésre álló nyilvános nevek

Az ügyfelek összekapcsolása a DirectAccess között

A használt alkalmazástól függően a DirectAccess ügyfelek közvetlenül kommunikálhatnak más DirectAccess ügyfelekkel. amikor kívül esnek az intraneten. Azok az alkalmazások, amelyek lehetővé teszik az ügyfelek közvetlen kapcsolatát egymással, Peer-to-Peer (P 2 P) alkalmazásoknak nevezzük.

Bizonyos alkalmazásokhoz való biztonságos kapcsolódáshoz szükség van:

• Hozzon létre közlekedési szabályokat az IPsec számára. csatolja azokat az egyes alkalmazások tűzfalszabályaihoz, amelyeket az ügyfelek közös politikai alapelvekkel fognak futtatni:

Szállítási mód, RequestinRequestout, Non-Corp v6 <=> Non-Corp v6. Auth = Számítógépes tanúsítvány, Profil = nyilvános, privát

• Hozzon létre Windows tűzfal szabályokat minden alkalmazáshoz. Például egy távoli asztalhoz a szabályok így fognak kinézni:

Profil = nyilvános, privát; Program = c: \ windows \ system32 \ mstsc.exe; Engedélyezze, hogy biztonságos-e a titkosítás; Bejövő; TCP 3389

Az IPsec-szabály konfigurálásához használhatja a Netsh parancsot:

netsh advfirewall consec hozzáadás szabály endpoint1 =

A Windows tűzfalszabályainak a Netsh parancs használatával történő konfigurálásához a következőket kell tennie:

netsh advfirewall tűzfal add rule name = "távoli asztal" profil = nyilvános, private program = rendszer akció = engedélyezés security = authenc protocol = tcp localport = 3389

Végül is további biztonságot lehet beállítani, hogy megakadályozza a DirectAccess ügyfelek közötti kommunikációt alapjáraton. Ezt a kapcsolatbiztonsági szabály megváltoztatásával lehet elérni: action = requireinrequestout. ami az IPv6-állomás összes nem titkosított kapcsolatának elvesztéséhez vezethet.

A többi DirectAccess ügyféllel kapcsolatos kimenő kapcsolatokat az alkalmazásoktól függetlenül nyújtják. A kimenő internetkapcsolatok és a DirectAccess-hoz nem csatlakozó ügyfelek nem védettek.

DirectAccess hitelesítés

DirectAccess és hálózati hozzáférési védelem (NAP)

A cikk előző részében említettek szerint a NAP (Network Access Protection) a Microsoft technológiája. úgy tervezték, hogy az ügyfélszámítógép állapotára vonatkozó információk alapján szabályozza a gazdaszámítógépen alapuló hálózathoz való hozzáférést.

Az NAP egyaránt működik a kiszolgáló és az ügyfél összetevőivel. Az ügyfél- és kiszolgálóösszetevők együttes működtetéséhez az ügyfélszámítógépen és a kiszolgálón be kell állítania a naplózási beállításokat.

A kiszolgáló összetevőinek igazolniuk kell az ügyfélszámítógépek egészségi állapotát, és meg kell határozniuk az ügyfélszámítógépekhez rendelkezésre álló hálózati erőforrásokat is.

Ügyfél komponensek felelősek adatgyűjtés jogállásáról szóló egészségének kliens számítógépek, fenntartása kliens számítógép jó állapotban, valamint az adatok a helyzetét az egészségügyi kliens számítógépek kiszolgáló komponens.

Ahhoz, hogy hozzáférjen a hálózathoz, az NAP ügyfél elsőként gyűjti az egészségügyi információkat a helyileg telepített szoftverektől, az úgynevezett System Health Integrity Agents (SHA). Az ügyfélszámítógépre telepített összes SHA információt nyújt az aktuális beállításokról vagy azokra a műveletekre vonatkozóan, amelyekre azt kívánja nyomon követni. Az SHA-t az NAP-ügynök gyűjti össze. amely a helyi számítógépen futó szolgáltatás. Az NAP-ügynöki szolgáltatás a számítógép egészségének összefoglalását jeleníti meg, és egy vagy több ügyfelet továbbít a hálózati hozzáférés érvényesítéséhez. A kényszerített védelmi ügyfél olyan szoftver, amely NAP-pontokkal kölcsönhatásba lép a hálózathoz való hozzáféréssel vagy kommunikációval.

Ahhoz, hogy a biztonsági házirendek és a számítógép teljesítményét és csökkenti a kockázatot a rosszindulatú programok terjedésének az ügyfeleknek, akik nem felelnek meg a követelményeknek, akkor megtagadja a hozzáférést az erőforrásokhoz az intraneten és kommunikálni a számítógépekkel, amelyek megfelelnek a követelményeknek. A Network Access Protection (NAP) használata a DirectAccess programmal együtt. Az IT-rendszergazdák megkövetelhetik, hogy a DirectAccess ügyfelek hatékonyak és összhangban legyenek a vállalati irányelvekkel és a teljesítményre vonatkozó elvárásokkal. Például az ügyfélszámítógépek csatlakozhatnak a DirectAccess kiszolgálóhoz. Csak akkor, ha a legfrissebb biztonsági frissítéseket és rosszindulatú programokat, valamint egyéb biztonsági követelményeket teljesítettek.

Ha használja a Network Access Protection együtt DirectAccess DirectAccess ügyfelek engedélyezve NAP védelmet kell biztosítani az egészségügyi tanúsítványok hitelesítési telepítésekor a kezdeti kapcsolatot a DirectAccess szerver. egészségügyi bizonyítvány tartalmazza a számítógép azonosítása és érvényesítése a rendszer. Mint fentebb említettük, a DirectAccess ügyfél engedélyezve NAP védelmet szerez egészségügyi bizonyítvány információt küld az állapot, hogy az egészségügyi, a HRA található az interneten. Egészségügyi bizonyítvány kell készülniük, hogy létrehozza a kapcsolatot DirectAccess szerver.

Ha használja a Network Access Protection együtt DirectAccess kliens számítógépen, amely nem felel meg a követelményeknek hatékonyság, ami már fertőzött malware nem tud csatlakozni az intraneten keresztül DirectAccess. amely korlátozza annak lehetőségét, terjedését a rosszindulatú kódot. DirectAccess nincs szükség a Network Access Protection (NAP), noha alkalmazása ajánlott.

felügyelet DirectAccess

DirectAccess kiszolgáló állapota

DirectAccess kiszolgáló állapota 10 másodpercenként frissíti a kihallgatása a megfelelő alkatrészek. Míg az állapot az összes alkotóelemet, a rendelés állapota, a szerver is rendben van. Ha egy vagy több komponenst szerint minden figyelmeztetés, a kiszolgáló állapota is megjelenik egy figyelmeztetés. Ha bármelyik összetevő együttműködik egy hiba, a hiba jelenik meg a szerver állapotát. Ha mindkettő jelen van a figyelmeztetések és hibák, az állapota a szerver fog megjelenni egy hiba.

Figyelmeztetések és hibák együtt jelenik állapotát a szerver, ahol akkor is megtalálja javasolt megoldásokat. A fő hibaüzenetek kapcsolatos hibák a memória és a CPU használat. Egyes esetekben, akkor kap a pontos megoldást, mint, mondjuk, a Teredo kiszolgáló leállt, vagy nincs ISATAP interfész.

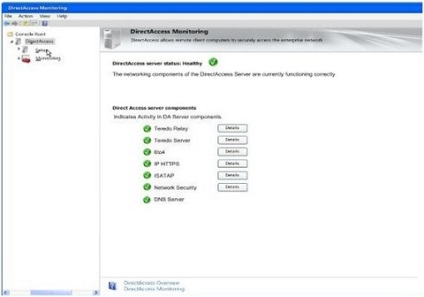

3. ábra. Példa DirectAccess csomópont ellenőrzés.

DirectAccess szerver komponensek

§ alkatrészek DirectAccess szerver megfigyelés mutatja be a teljes állapotát a következő összetevőkből áll: Teredo Relay, Teredo kiszolgáló 6to4 átjáró ISATAP, IP-HTTPS, hálózati biztonság, és a DNS-szervereket. Vannak még a gombok megjelenítéséhez részletes információkat az egyes komponensek (kivéve a DNS -server) lenyomásával, amely megnyitja pillanat „Teljesítmény monitor” számlálók a kiválasztott elem.

A Teredo relé. Teredo kiszolgáló. ISATAP és 6-4 állapotát jeleníti meg „munka” abban az esetben, hogy nem volt semmilyen tevékenységet sem a virtuális interfész ezen időtartamon belül (10 másodperc). IP - HTTPS és hálózati biztonság megjeleníti működtethető abban az esetben, ha volt egy vagy több aktív ülés, alagutakban az elmúlt intervallumban. Ha az összetevő nem volt képes elvégezni a szükséges intézkedések, vagy a támadás alatt, az állapota változik pirosra (hiba). Ha az alkatrész nyugalmi állapotban van (vagy nem aktív feladatok) - az állapota sárga (figyelmeztetés).

következtetés

Műsor: öröklött Védett