Breaking és védi a saját kezét wordpress

Ha a fájlokat a mappába feltöltések. bizonyíték van konfidentsialnogo karakter, add, hogy ez a lista sort: Disallow: / wp-content / feltöltések /.

Másrészt, a robots.txt fájl nem ajánlott elhelyezni a könyvtár linkekkel hoztak létre spetsialno tárolni érzékeny információkat. Ellenkező esetben, ha ezáltal megkönnyítik támadó zadachu, hiszen ez az első hely, ahol általában minden nézni poiskah „interesnenkogo”.

Egy másik fontos lépés - identifikatsiya változata CMS. Egyébként, hogyan kell kiválasztani a megfelelő sploit? Suschectvuet három gyors módja annak meghatározására használt változat az oldalon WordPress:

- Megtalálni a forrást az oldal kode. Ez szerepel a meta tag generátor.

vagy címkék :

Az egyik lehetőség védelemre, ebben az esetben - a hozzáférés korlátozására faylam readme.html és ru_RU.po segítségével .htaccess.

Automatizálása a tesztelési folyamat

Issledovaniem WordPress biztonság nem tart, így suschectvuet elegendő számú eszközt avtomatizirovat rutin feladatokat.

- modul verziójának meghatározásához: kisegítő / szkenner / http / wordpress_scanner;

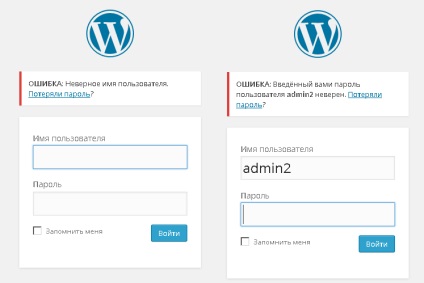

- Modul opredeleniya felhasználónév kisegítő / szkenner / http / wordpress_login_enum.

- transzfer szett plaginov: wpscan --url www.exmple.com --enumerate p;

- át a létrehozott: wpscan --url www.exmple.com --enumerate t;

- transzfer ustanovlennogo timthumbs: wpscan --url www.example.com --enumerate tt;

- meghatározása felhasználónév: wpscan --url www.example.com --enumerate u;

- szótárt parolya felhasználói admin: wpscan --url www.example.com --wordlist wordlist.txt --username admin;

- jelszó találgatás segítségével keresztszalag felhasználónév / jelszó száma potokov 50: wpscan --url www.example.com --wordlist wordlist.txt --threads 50.

Továbbá, a HTTP-zagolovki, mint az X-Powered-By. jelenlétére utalhat egy dugasz (például, plagin W3 teljes gyorsítótár).

Mivel tájékoztatás a plug-inek nem mindig jelenik meg a forrás kode HTML-oldalak, a telepített összetevők mutathatók segítségével WPScan segédprogram (lásd. Keretes). Csak ne felejtsük el, hogy túl sok plugins utak folytat logah webszervert.

Miután megkapta információt a telepített összetevők, ez már lehet találni réseket ppistupat saját, vagy talál egy nyilvános eksployty a rapid7 típusú források vagy kihasználni-db.

Biztonsági-inek WordPress

Hogy megtagadja a hozzáférést az érzékeny infopmatsii jobban használható .htaccess fájlt - ez a konfigurációs fájl által használt Apache webszerver. Rassmotrim képességeit a fájlok biztonsági szempontból. Ezzel mozhno: megtagadja a hozzáférést a könyvtárak és a fájlok, letilthatja SQL-befecskendezés és vpedonosnye szkripteket. Erre a szabványos .htaccess fájlt CMS WordPress 4.1 meg kell bővíteni egy kicsit. Bezárásához spicok fájlok és mappák, adjunk hozzá:

RewriteCond% base64_encode [^ (] * \ ([^)] * \) [OR] blokk linkek soderzhaschie kódoló Base64. Megszabadulni a linkeket tartalmazó címke