Dns erősítés ddos anatómia támadás és védelem

DNS kiterjesztés DDoS: támadás és védelem anatómiája. 2. rész

Folytatás nagy beszélni egy különösen erős fajta DDoS-támadások révén «DNS-reflexió és erősítő csomag» (DNS Amplification DDoS. Mégis néha DNS tükrözik támadás). Azt javaslom, hogy először alaposan tanulmányozza a cikk első részét annak érdekében, hogy lelkiismeretesen megértse a támadás szerkezetét, különben sok tanács-magyarázat a vele való foglalkozáshoz alacsonyabb kockázattal jár a megmaradt meg nem értés érdekében.

Oké, a szükséges elmélet egy részének az első részében - menjen a gyakorlati részhez a parazita tranzit DNS forgalom elleni küzdelemhez. amely lehetővé teszi egy ilyen erősen veszélyes DDoS "erősítő hatásának" megteremtését, amelyben mindannyian akaratlanul bűnrészes leszünk.

DNS a megelőzésről

Ezen a helyen, érdemes megállítani egy kicsit, hogy megértsük a fent említett meztelen alakokat. Tehát szerint a kutató cég Nominum. A hálózat legalább 10 millió DNS-kiszolgálót észlelt a "nyitott felbontású" üzemmódban.

Ezek közül mintegy 2 millió lehetővé teszi, hogy rekurzív lekérdezéseket végezzen magadon keresztül általában azok számára, akik szeretnének. A vállalat által távolról felkutatott nyilvános DNS-kiszolgálók 71% -a átlagosan hibás a beállításokban, de meg kell jegyezned, hogy csak a legegyszerűbb és leggyakoribb problémákat vizsgálták meg automatikusan. E statisztikát tekintve nyilvánvalóvá válik, hogy most már nehezebb megtalálni a megfelelően konfigurált DNS-t a hálózaton, mint a sebezhető.

Felismerve a helyzet komolyságát, nézzük először próbálja felsorolni a jellegzetes tünetek a DNS működését, amelyek jelzik, hogy hallgatólagosan alkalmazásra repeater parazita forgalom részeként támadás a rendszer DAD:

Az utóbbi években kezdenek terjedésének úgynevezett „lusta botnetek”, amely általában a nagy számú személy (100,000-1.000.000 fejek), amely monoton „beütés” nagyon alacsony intenzitású (pl egy csomagot 3 perc).

Tekintettel arra, hogy óriási mennyiségű, az áldozat még mindig fuldoklott a teljes terhelés a gravitáció, míg ő „zombi”, amikor egy ilyen stratégia nem csupán semmiképpen sem tesz, mintha a fertőzött gazda, hanem nagyban megnehezíti a felismerés a cél oldalon.

Ezért az adminisztrátornak nem szabad kizárólag a parazita tevékenység külső tüneteire támaszkodnia. de összpontosítson a DNS-kiszolgáló kezdeti konfigurációjára

1. Adjon hozzá egy új sort az /etc/host.conf fájlhoz a spoofelés ellen:

2. Ezután nyissa meg a /etc/named.conf fájlt a kiszolgáló rekurziójának letiltásához:

Most csak az iteratív lekérdezések fogadhatók el. Szükség esetén, rugalmasabb megoldásként használhatja a allow-recursion opciót. amely meghatározza a megbízható gazdagépek listáját, amelyeknek a kérelmei rekurzív módon feldolgozhatók.

3. Tegye a következő sorokat ugyanabba a fájlba:

4. Továbbá erősítjük a spoofing ellenzését:

Ez az opció lehetővé teszi azt a módot, amelyben véletlenszerűen választják ki a DNS-lekérdezés azonosítóit.

5. Letiltja a fetch-ragasztót:

6. A dinamikus zónafrissítések letiltása a következőképpen történik:

7. Itt is, győződjön meg róla, hogy le van tiltva az értesítési és átadása domain körzeteket a szerveren mindenki számára, amely felsorolja az ACL blokk egy listát a megbízható kiszolgálók, hogy megvédje magát a néhány potenciális csalás:

8. Ha lehetséges, jobb, ha mindig új, erősebb mechanizmusokat használunk a beállításokban - például a DNSSEC bővítményt, hogy nagyobb biztonságot és DNS-szerver képességeit biztosítsuk.

Az előző példa (átviteli zóna) opcióként használhatja a TSIG-t, itt egy példa egy ilyen konfigurációra:

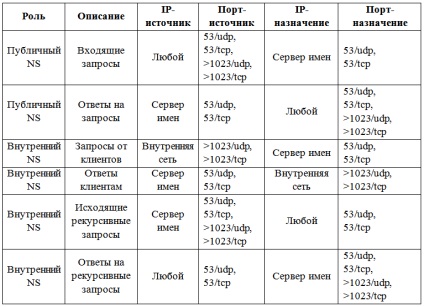

9. Bizonyosodjon meg róla, hogy előszűrődik a DNS forgalom, ezért az alábbi táblázatban összes tipikus esetet gyűjtenek össze. Figyeljen a portszámokra - egy általános tévhit az, hogy a DNS-kérelmeket az 53 / UDP-en keresztül továbbítják, és a zónaátvitel 53 / TCP-n keresztül történik. Ez csak "félig igazság": 53 / TCP is használható a "hosszú kérésekre", és a BIND 8/9 verzióknál az 1023-nál nagyobb portokon aktívan használják a műveletekhez kérésekkel.

Ismét, ha lehetséges, próbálja meg a legújabb és leghatékonyabb eszközöket, hogy ellenőrizzék a forgalmat a BIND, mint például az új „tűzfal DNS» - DNSRPZ (DNS Response Policy Zone), valamint DLZ-vezetők - egy nagyszerű módja annak, hogy megszervezi a szükséges konfigurációs fájlokat és beállításokat.

DNS-ellenőrző és ellenőrző eszközök

Összefoglalva, mi és a speciális eszközök A DNS-vizsgálati szolgáltatásokat, amelyek nem csak lehetővé teszi, hogy ellenőrizze a pontosságát a fenti beállítások, hanem képes megállapítani az állandó ellenőrzés alatt a működését a DNS-kiszolgáló alárendelt Önnek.

Rövid folytatás

Ennek részeként összefoglaló cikkében két részből áll, már csak néhány, néhány lehetőséget, és annak következményeit a helytelen konfiguráció DNS-szerverek a példa a széles körben elterjedt fajta DDoS-támadások (amely akkor válhat az áldozatokat és akaratlan cinkosai azt). Azt is kiemeli, hogy a DNS-forgalom ellenőrzött cseréje a külvilággal az IP átutaló DNS-protokollok beágyazhatóságának példáján keresztül valósulhat meg.

Megpróbáltam nemcsak az adminisztrátorok témáin kívüli nem-népszerűségre figyelni, hanem alapvető ajánlásokat és eszközöket is felajánlani ezeknek a közös problémáknak az elhárítására.

"A jövőből jöttem hozzá, hogy kérje le a tevékenységét"

OMG, egy másik "legszexibb a világon" Az orosz hackersha fogott

- skynet »О-па. felébredtem! Én ölelembe. =) Ez történik. ) Normál lány, nos, mi, ez a csepp, valaki elkezdi ezt és tovább megy, valaki megáll itt. Nem rossz, nem tetszik - zárja be, senki sem szüntette meg a szólásszabadságot.

- skynet »Keuur, de olyan, mint te. www.fb.com/sky3133 7 A kérdés az, hogy miért annyira szüksége van rá?

Minden tűzfalat megkerülünk: az IP átirányítás a DNS forgalomban

A megfigyelhetetlen front katonái

- skynet »Egyetértek, mindenki hazudik. Tovább fogom mondani, és nevetni fogok. Nem tudom, hogy a boldogságom vagy a megbánásom, nem hiszem el. "én nekem" - nem külön írok, mert azt hiszem ez elválaszthatatlan. Nem hazudok. Az ok és a motívum: akkor.