Fix "wep

Számos eljárással javíthatja hálózatának biztonságát. Valójában az alább felsorolt pontok szükségesek a hálózatfejlesztés szakaszában, de ha nincs végrehajtva, akkor jobb, minél gyorsabb, annál jobb.

Használjon hosszú WEP kulcsokat, ez megnehezíti a hacker működését. Ha a berendezés 128 bites titkosítást támogat, akkor természetesen használja.

Rendszeresen változtassa meg a kulcsokat.

Helyezzen be hozzáférési pontokat a tűzfal mögött, a helyi hálózaton kívül.

Használjon VPN-t minden olyan protokollhoz, amely képes fontos információkat továbbítani.

Többféle technikát használjon a forgalom titkosításához, például az IPSec használatához. Szükséges lesz szoftver telepítése az ügyfelekre, IPSec szerver telepítése a helyi hálózaton, a VLAN használata a hozzáférési pont és a kiszolgáló között. Ebben az esetben a hálózati felhasználók szervezik az IPSec alagutat a kiszolgálóra, és átadják az összes adatot rajta.

Ha lehetséges, akkor meg kell változtatnia a firmware-t minden hálózati eszközön. Például az AirSnort fejlesztői (lásd az előző cikket) megjegyzik, hogy nem minden hozzáférési pont sebezhető a hackeléssel szemben, és nem tudja feltörni a WEP kulcsot. Ez a gyártók munkája - a frissítések folyamatosan fejlesztik eszközeiket, és minél előbb hajtja végre ezeket a fejlesztéseket a hálózatában, annál jobb.

De ez biztosan nem csodaszer. A WEP az RC-4 algoritmust használja, amely definíció szerint sebezhető a kulcs megmaradása miatt. Az egyetlen dolog a protokollban foglalkozik ezzel, és megváltoztathatja a kulcs értékét - a IV. 16 bites értékét. Ez minden 65.536 csomagokat megváltozik az értéke, mind pedig a hacker nem számít, milyen firmware használt hálózati eszközök - ha ismétlődő, így képes felvenni és bejutni. A frissítő eszközöket nem szabad figyelmen kívül hagyni, de jobb figyelmet fordítani a hálózati védelem algoritmusaira.

Standard ieee 802.11x

A vezeték nélküli hálózatok védelmét szolgáló módszerek kidolgozásának egyik lépése az IEEE 802.11X szabványnak az IEEE 802.11 szabványnak megfelelő megjelenése volt. Az új szabvány használták Extensible Authentication Protocol Extensible Authentication Protocol (EAP), Transport Layer Security Protocol Transport Layer Security (TLS) és a RADIUS hozzáférési szerver (Remote Access Dial-in User Server).

A WEP protokollal ellentétben az IEEE 802.11X szabvány olyan dinamikus 128 bites kulcsokat használ, amelyek időről időre változhatnak. A titkos kulcsot titkosított formában küldi a felhasználónak a hitelesítési lépés eltelte után. A kulcs időtartamát az aktuális munkamenet időtartama korlátozza. Az aktuális munkamenet befejezése után új privát kulcs kerül létrehozásra és visszaküldésre a felhasználónak. A kölcsönös hitelesítést és az adatintegritást a TLS közlekedési réteg biztonsági protokollja hajtja végre. Az adatok titkosításához, mint a WEP protokollban, az RC4 algoritmust néhány változtatással használják.

Ebben a szabványban javították a 802.11-ben használt biztonsági technológiák hibáit - a WEP hackelésének és a gyártó technológiáktól való függésének lehetőségét.

Az IEEE (Elektromos és Elektronikai Mérnökök Intézete) csoport jóváhagyta a vezeték nélküli hálózati biztonság új szabványát. Úgynevezett 802.11i, hogy további biztonsági funkciókkal a vezeték nélküli hálózatok, mint például az AES (Advanced Encryption Standard) - javított kriptográfiai szabvány.

.. Ez alapján kijavítja a hiányosságokat a biztonsági alkalmazott technológiák 802.11, különösen annak lehetőségét, repedés WEP, attól függően, hogy a gyártó technológiák stb 802.1X használja ugyanazt az algoritmust a WEP, azaz - RC4, de bizonyos különbségek .

A 802.1X alapja:

- EAP (Extensible Authentication Protocol). Kiterjesztett hitelesítési protokoll. RADIUS szerverrel együtt használva nagy hálózatokon. - TLS (Transport Layer Security). Protokoll, amely biztosítja a integritását és adatok titkosítását át a szerver és a kliens, a kölcsönös hitelesítés, megakadályozva lehallgatás és hamisítást üzeneteket. - RADIUS (Remote Authentication Dial-In felhasználói kiszolgáló). Kiszolgáló a felhasználók hitelesítéséhez bejelentkezés és jelszó alapján.

Ráadásul érdemes új hálózati ügyfelek munkáját is felvenni. Miután a felhasználó telt hitelesítését színpadon, a titkos kulcs küldött kódolt formában, hogy egy bizonyos rövid ideig - a cselekvés ideje abban a pillanatban az ülésen. A munkamenet végén új kulcs keletkezik, majd visszaadja a felhasználót. A TLS szállítóréteg biztonsági protokoll kölcsönös hitelesítést és adatintegritást biztosít. Minden kulcs alapértelmezés szerint 128 bites.

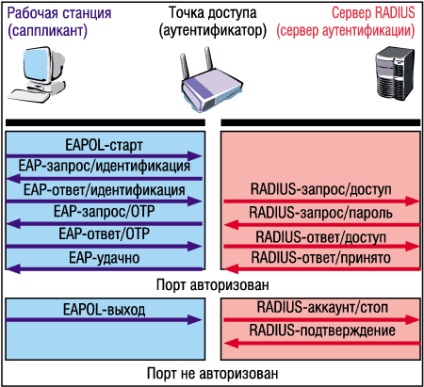

Az IEEE 802.11x három fő összetevőt határoz meg a hálózati környezetben:

A hitelesítési kiszolgáló olyan objektum, amely hitelesítési szolgáltatásokat nyújt. A szabvány nem határozza meg egyértelműen, hogy mit kell hitelesítési kiszolgálóként működnie, de rendszerint a RADIUS-kiszolgáló (Remote Access Dial In User Service).

A hitelesítő (hitelesítő) egy objektum a helyi számítógépes hálózat pont-pont közötti szegmensének végén, amely megkönnyíti az objektumok hitelesítését. Más szóval, ez egy közvetítő eszköz, amely a hitelesítési szerver és a kérelmező között helyezkedik el. Általában a szerepét vezeték nélküli hozzáférési pont végzi.

A 802.1x hitelesítés több lépést tartalmaz. Az EAP-keretek cseréjére vonatkozó speciális rendszer a kiválasztott hitelesítési módtól függ.

Az egyik legegyszerűbb verzióban (OTP - One Time Password) ez a folyamat így néz ki (2. ábra):