Nyolc módszer a férgek, ablakok védelme érdekében

IT infrastruktúra az Ön vállalkozása számára

1. A nem használt szolgáltatások letiltása

A Nimda egyik propagációs módszere között megtalálható a Microsoft IIS-t futtató kiszolgálók és számítógépek megszerzése IIS-hiba használatával. A felesleges szolgáltatások és funkciók letiltása a leghatékonyabb módja a lehetséges támadások elleni védekezésnek. Mely hálózaton a számítógépeken tényleg szükségem van az IIS telepítésére, és még ezeken a gépeken is vannak beépített IIS-szolgáltatások (például ftp, SMTP, Network News Transfer Protocol, NNTP)? Nimda támadja a WWW szolgáltatást (ez is a World Wide Web Publishing Service), de ki tudja garantálni, hogy a következő "féreg" nem fogja kihasználni a telnet sebezhetőségét? Azt javaslom, jó ok nélkül ne lépjen rá a szerverek és operációs alábbi töltőállomásokon: Vágókönyv, FTP Publishing, IIS Admin, indexelés, internetkapcsolat megosztása (ICS), NetMeeting Remote Desktop Sharing, NNTP Remote Registry, Routing and Remote Access, Egyszerű TCP / IP, SMTP, telnet, Terminálszolgáltatások, World Wide Web Publishing szolgáltatás és Windows Media Services (WMS).

Mit kell tennem azokkal a számítógépekkel, amelyek hozzáférést igényelnek egy vagy több blokkolt szolgáltatáshoz? Például, mi a helyzet azokkal a munkaállomásokkal, amelyek az IIS WWW-hez való hozzáférést igényelnek a Microsoft FrontPage használatához? Külön csoportházirend-objektumokat hozhat létre, amelyek aktiválják a megfelelő szolgáltatásokat az egyes számítógépekhez.

2. Az IIS blokkolása

A típus a kezdőlap értékére állítható be: UnattendedServerType = frontpage; set Unattended = TRUE és mentse a fájlt.

Ezután hozzon létre egy LockDownIfNotAlreadyDone.bat nevű kötegelt fájlt, és írja be a következő sorokat:

A FrontPageWorkstationsPolicies GPO szerkesztéséhez nyissa meg a Microsoft Management Console (MMC) konzolt, és válassza ki a Csoportházirendet. A bal oldali ablaktáblában válassza a Computer ConfigurationWindows SettingsScripts (Startup / Shutdown) elemet, és kattintson duplán az Indítás gombra a jobb oldali ablaktáblában az Indító tulajdonságai párbeszédpanel megnyitásához. Az Indító mappa tartalmát a Fájlok megjelenítése gombra kattintva tekintheti meg. Készítsen egy új iislockd almappát, és másolja a C: iislockd tartalmát a Startupiislockd programba. Ezután vissza kell térnie az Indítási tulajdonságok párbeszédpanelre, kattintson a Hozzáadás gombra, majd a Tallózás gombra, majd lépjen a Startupiislockd könyvtárba, és kattintson duplán a LockDownIfNotAlready Done.bat elemre. Végül, kattintson az OK gombra. A LockDownIfNotAlreadyDone.bat fájl megjelenik az Indítási tulajdonságok párbeszédpanelen. Az IIS Lockdown varázsló automatikusan elindul bármelyik számítógépen a FrontPageWorkstationsPolicies GPO-val. Amikor a számítógép következő indításakor a LockDownIfNotAlreadyDone.bat végrehajtódik, a kötegelt fájl megtalálja az iisalreadylockeddown mappát, és kilép.

3. A kiszolgáló szolgáltatás blokkolása

A Nimda "féregjét" megosztja a megosztott hálózati mappákba, és feltételezhető, hogy a jövőbeli férgek céljai végrehajtható fájlok és dokumentumok lesznek a megosztott mappákban. A kiszolgáló szolgáltatás, amely alapértelmezés szerint engedélyezett mindkét kiszolgálón és munkaállomáson, fájlmegosztást és hálózati hozzáférést biztosít a szolgáltatásokhoz, eseménynaplókhoz és ütemezett feladatokhoz. A kiszolgálói kiszolgálót kikapcsolhatja munkaállomásokon, de ez megakadályozza, hogy távolról irányítsa a számítógépet az MMC számítógépkezelő beépülő moduljából. Ha a gép nem lehet, vagy nem kívánatos, hogy tiltsa szolgáltatás Server, a blokkoló vegyületek révén a szolgáltatást, akkor a két felhasználó hitelesítő adatainak - A számítógép elérése a hálózatról, és Deny hozzáférést a számítógéphez a hálózaton ( «engedélyezi vagy megtagadja a hozzáférést ehhez a számítógéphez hálózaton") . Azok a felhasználók, akik nem férnek hozzá ehhez a számítógéphez a hálózaton, és amelyek a hálózaton keresztül letiltják a hozzáférést ezen a számítógépen, nem férhetnek hozzá a kiszolgálói szolgáltatás által megnyitott forrásokhoz.

Általános szabályként a munkaállomáshoz való távoli eléréshez csak szakemberekre van szükség. A WorkstationSupport csoportot szervezheti, majd létrehozhat egy csoportházirend-objektumot, amely minden munkaállomásra vonatkozik. Ha a vállalat rendelkezik szervezeti egységgel (OU) munkaállomásokkal, akkor hozzá kell rendelnie a GPO-hoz. Ezután meg kell szerkeszteni egy GPO (lásd: Számítógép ConfigurationWindowsSettingsSecurity SettingsLocal PoliciesUser jogok kiosztása), hozzárendelni a csoport a jogot, hogy számítógép elérése a hálózatról.

Másodszor, meg kell tudni, hogy valóban szükség van-e az erdő minden tagjára a fájlszerverek és számítógépek számára, amelyeken a kiszolgáló szolgáltatás fut. Általában csak a felhasználók egy részhalmaza (egy adott részleg vagy csoport alkalmazottai) kell hozzáférni a kiszolgálóhoz. Alapértelmezés szerint az összes erdőt használó Mindenki csoport tagjai jogosultak hozzáférni ehhez a számítógéphez a hálózaton. Ha ezt a jogot csak a felhasználók egy részhalmazához biztosítja, akkor csökkentheti azon fiókok számát, amelyek ugródeszkaként szolgálhatnak a kiszolgálón keresztül történő támadáshoz.

Harmadszor, egy jól átgondolt védelmi rendszerre van szükség. Nem szabad megfeledkeznünk arról, hogy az alapvető biztonsági intézkedések, különösen a fájlokhoz való hozzáférés szigorú korlátozásai, élesen korlátozzák a "férgek" terjedését. Jogosultságok írása és létrehozása csak azok számára adható meg, akiknek tényleg szüksége van rájuk a domainben, és mindig tartsák be a maximális korlátozás elvét.

4. Az IPSec használatával rendelkező számítógépek hálózati hozzáférésének megakadályozása

Nem szabad elfelejteni, hogy a cél nem az egyes számítógépek védelme, hanem a hálózat védelme és a "féreg" terjesztésének területe. Ezért az IPSec-házirendet széles körben el kell osztani az AD-erdő valamennyi kiszolgálójára és munkaállomására.

Nagyon kényelmes lenne megakadályozni, hogy a számítógépek csomagokat fogadjanak, kivéve azokat a gépeket, amelyekkel a rendszer kommunikálni tud, de rendkívül nehéz a megbízható gépek listáját összeállítani és időben frissíteni. Jobb, ha az általános forgalmi jellemzők alapján IPSec-házirendeket építenek.

Különböző hitelesítési módszerek léteznek: a Kerberos, egy előretolt kulcs és a tanúsítvány alapú hitelesítés.

Esetünkben a Kerberos módszer használhatatlan, hiszen az AD erdőben lévő minden számítógép automatikusan támogatja a Kerberos hitelesítést. Meg kell osztani az előre megosztott kulcsot vagy tanúsítványokat, hogy nyomon követhesse, mely számítógépek cserélnek adatokat egymással. Az előzetesen megosztott kulcs segítségével könnyebben hitelesíthető, mint a tanúsítványt kiadó tanúsítványt igénylő tanúsítványok használatához. Ezért úgy gondolom, hogy megtiltjuk a munkaállomások közötti kommunikációnak az előzetesen továbbított kulcs használatát.

Ebből a célból két IPSec-házirendet kell létrehoznia: egyet a munkaállomásokra, egyet pedig a kiszolgálók számára.

Az első esetben a munkaállomásoknak az IPSec AH kommunikációs módot kell használniuk, hitelesítéssel előre elkészített kulcs használatával. A munkaállomások és a külső internetes webkiszolgálók közötti adatcserére kivételt kell biztosítani a munkaállomás-irányelvekben. A kiszolgálói házirend olyan számítógépekre fog reagálni, amelyek AH módot igényelnek egy adott kulcs használatával. Bevezetni a megoldást, először meg kell építeni a szervezeti egységek és OU munkaállomások OU Szerverek, munkaállomások és kiszolgálók csinálni tagjai az érintett szervezeti egységre, majd hozza létre a kapcsolódó OU GPO objektumok végrehajtására házirendet.

A munkaállomások közötti forgalom korlátozása csak egy módja annak, hogy lassítsák a férgek terjedését az IPSec segítségével. Az IPSec házirend lehetővé teszi bizonyos szerverekkel való kommunikáció korlátozását, illetve a fizikai csomópontok közötti engedélyezett forgalomtípusok meghatározását a férgek terjedésének megakadályozása érdekében. Ebben az esetben azonban az adminisztrátornak gondosan elemeznie kell a következményeket és ismernie kell a hálózati forgalom jellemzőit, nehogy véletlenül blokkolja a működő kapcsolatokat.

5. Az adminisztrátori fiók védelme

Ha egy munkaállomást (és más gépeket a belső hálózaton) fertőznek ilyen "férgekkel", mint a Nimda, akkor is megtörténhet, ha az internetet vagy e-maileket olvas. És ha a "féreg" adminisztrátori hatáskörrel rendelkező felhasználó gépébe kerül, akkor a vereség még nagyobb lesz. Ezért rendkívül fontos az elővigyázatossági intézkedések (különösen a minimálisan szükséges hatóság elve) betartása a Rendszergazdák, Tartomány Adminisztrátorok és Vállalati Adminisztrátorok fiókjaival való munkavégzés során.

Először is, minden adminisztrátornak két számlát kell kapnia: az egyik a közigazgatási hatósággal, a másik nélkülük.

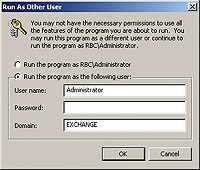

Képernyő 1. Kapcsolja be az alkalmazást rendszergazdai fiókkal.

6. A veszélyes összetevők törlése a munkaállomásokon található fájlok típusával

REGEDIT4 - kötelező fejléc, amely meghatározza a fájl típusát. A törölni kívánt összes egyesület esetében a második sor másolása és szerkesztése, a VBS helyettesítése a megfelelő kiterjesztéssel (pl. CMDFile). A fájl mentése előtt adja meg a deletefileAssociations.reg nevű nevet. Ezután meg kell nyitnia egy parancsablakot a helyi gépen (csak a helyi számítógépen lévő kötés eltávolításához), és írja be a billentyűzetből

A parancs törli a megadott alkulcsokat a HKEY_CLASSES_ROOT regisztrációs részben, ahol a fájlegyesítések tárolódnak. Például a fenti példában a VBSFile alkulcsot el kell távolítani. A csoportházirend és az indítószkriptek használatával továbbíthatja a .reg fájlt a hálózaton lévő összes munkaállomáshoz, és automatikusan futtathatja (a 2. ajánlásban leírtak szerint).

A szervizcsomag vagy az operációs rendszer új verziójának telepítése során azonban a fájltípusokkal rendelkező távoli társítások visszaállíthatók. Ezért ahelyett, hogy eltávolítja a veszélyes szövetségeket lehet kapcsolni más fájl kiterjesztések, ártalmatlan programokat (például notepad.exe), vagy egy biztonsági sablont tagadja olvasási hozzáférést a HKEY_CLASSES_ROOT adatbázis, amelyek megfelelnek a blokkolt fájltípustársításokat.

7. Blokkolás IE

A Nimda a weboldalak megfertőzésével terjed; kétségtelenül ugyanaz lesz a "férgek" viselkedése a jövőben. A támadók találtam sok módon, hogy megkerüljék a biztonsági funkciók ágyazott Java, és más script nyelvek érni a helyi számítógépen a böngészőt, majd a források csatlakozik a vállalati hálózati szerverek.

A Microsoft Internet Explorer (IE) több mint 20 biztonsági beállítások állítható négy zónák: Internet, Helyi intranet ( «helyi»), Megbízható helyek ( «Megbízható helyek") és a Tiltott helyek ( «Tiltott helyek"). Az ActiveX-vezérlők és -szkriptek letiltása a legmegbízhatóbb módszer, de ez az intézkedés valószínűleg nem népszerű a felhasználók számára. Az IE biztonsági módokra vonatkozó részletes történet túlmutat e cikkben.

A szükséges IE paraméterek kiválasztása után nem szükséges manuálisan konfigurálni őket minden egyes munkaállomáson: újra használhatja a csoportházirendet. Ha módosítani szeretné a GPO Default Domain Policy, hogy nyissa beépülő Active Directory felhasználók és számítógépek, csoportházirend, és segítenek megtalálni a IE biztonsági beállításokat a Felhasználói ConfigurationWindowsSettingsInternet Explorer karbantartása. Ezután meg kell találni a részben Felhasználó konfigurációja AdministrativeTemplates WindowsComponents Internet Explorer a kívánt beállításokat, és megakadályozza a felhasználók megváltoztassák a konfigurációs IE megkerülni a politikát. Meg kell jegyezni, hogy szerkeszti IE biztonsági zónák befolyásolhatja Outlook és az Outlook Express viselkedést módon történő kezelése e-mail-t HTML mindkét programban határozza meg IE biztonsági zónákat.

8. Az IE, az alkalmazások és a Windows időszerű frissítése

Haladó tervezés

A modern crackerek összetett, kombinált módszereket használnak, és az adminisztrátornak gondoskodnia kell egy átgondolt, többszintű védelemről. A peremhálózat védelme mellett letilthatja a felesleges funkciókat, és korlátozhatja a forgalmat a "férgek" elterjedésének lassítására. Ezen intézkedések további előnye az, hogy nem szükséges azonnali letöltést végrehajtani bizonyos javításokról, például az alulfogott IIS-funkciókra vagy a felesleges Windows-szolgáltatásokra. A hálózat, amelyben a felesleges funkciók és szolgáltatások blokkolva vannak, sokkal kevésbé sebezhető. Természetesen időben le kell töltenie az összes javítást, hogy biztosítsa a legmegbízhatóbb védelmet. Nem szabad megfeledkeznünk arról, hogy az automatizálás szükséges az összes számítógép blokkolásához és időben történő frissítéséhez. A Windows szkriptek és csoportpolitikák nagymértékben egyszerűsítik a rendszergazda feladatát.

Ossza meg az anyagot kollégákkal és barátokkal