Cisco asa

[edit] Az Easy VPN konfiguráció általános elvei a Cisco ASA-n

[szerkesztés] ISAKMP házirend

A Cisco dokumentációjában az IKE és az ISAKMP kifejezések általában felcserélhetők.

Az ISAKMP szakpolitikája meghatározza az első fázis paramétereit:

- Hitelesítési módszer (jelszó, tanúsítványok)

- A titkosítási protokoll (DES, 3DES, AES)

- A hasítási algoritmus (MD5, SHA)

- DH csoport

- Életidő SA

A Cisco ASA-nál az ISAKMP házirend beállításán túl engedélyezni kell az ISAKMP engedélyezését a felületen.

[szerkesztés] Alagútcsoport

Az alagútcsoport olyan objektum, amelyben az Easy VPN konfigurálásakor ilyen paraméterek vannak megadva (nem minden rendelkezésre álló paraméter szerepel, hanem csak példák):

Az ASDM alagútcsoportban Connection Profile (Csatlakozási profil)

[szerkesztés] Alagútcsoport DefaultRAGgroup

A konfigurációban van egy alagútcsoport, az DefaultRAGgroup, amelyből az összes létrehozott alagútcsoportban kifejezetten megadott beállítások öröklődnek. Megváltoztatható.

Alapértelmezés szerint így néz ki (a webvpn és a ppp opciók eltávolításra kerülnek):

[szerkesztés] Csoportházirend

A hitelesítés (eszközök és felhasználók) átutalása után az ügyfél a Csoportházirendben megadott paramétereket kapja.

A csoportpolitikában beállíthatja például az alábbi paramétereket:

- ACL forgalomszűréshez

- A forgalom alagútjának és a forgalomnak az alagútba való bejutásának politikája

- DNS-kiszolgáló

- és mások.

A csoportházirend helyi vagy RADIUS-kiszolgálón konfigurálható. A RADIUS csoportpolitikájának meghatározásához több lehetőséget is használhat.

Annak érdekében, hogy a RADIUS-kiszolgálóhoz tartozó csoport-házirend paramétereit elérje, az ASA-beállításokban meg kell adnia, hogy a házirend külső:

Annak érdekében, hogy a megfelelő attribútumokat a RADIUS-ra állítsa be, létre kell hoznia egy felhasználói TEST_GROUP-t a cisco123 jelszóval, és meg kell adnia az attribútumokat.

Xauth a RADIUS szerveren:

Ha a hitelesítés a RADIUS-n keresztül történik, amely egy meglévő felhasználói könyvtárhoz, például az AD-hoz kapcsolódik, akkor kényelmesebb lesz a külső hitelesítés xauth. A hitelesítési irányelveket a RADIUS-kiszolgálóhoz az AD-felhasználók csoportjaihoz kötheti, és attribútumokat rendelhet hozzá a házirendhez.

Az xauth konfigurálása a RADIUS kiszolgálón:

Ezek a módszerek nem zárják ki egymást, és együtt használhatók. A felhasználóhoz kötött attribútumok megszakítják a megfelelő csoportházirend-attribútumokat. Azok a tulajdonságok, amelyeket nem állítottak be a felhasználó számára, öröklődnek a csoportházirendből. Azok, akik nincsenek beállítva a csoporthoz, öröklik az alapértelmezett házirendből

[edit] Alapértelmezett csoportházirend A DfltGrpPolicy

A konfigurációban létezik egy alapértelmezett DfltGrpPolicy házirend, amelyből az összes olyan beállítást, amelyet a létrehozott csoportházirendben nincs kifejezetten megadva, öröklődik. Megváltoztatható.

Alapértelmezés szerint így néz ki (a webvpn beállításai eltávolításra kerültek):

[szerkesztés] Transform-set

A transzformációs készlet olyan objektum, amely leírja a második fázis paramétereit. A Cisco ASA nem támogatja az AH protokollt, csak ESP van.

A transzformátor-készlet meghatározza:

- ESP protokoll

- A titkosítási protokoll (DES, 3DES, AES)

- A hasítási algoritmus (MD5, SHA)

[szerkesztés] Crypto térkép. Dinamikus kriptográfiai térkép

A kriptográfiai térkép olyan objektum, amelyben különböző IPsec alagutakhoz tartozó szabálykészletek vannak. Mivel csak egy kriptográfiai térképet lehet alkalmazni az interfészhez, minden alagútnak ugyanabban a kriptográfiai térképen kell lennie.

A különböző alagutakban lévő szabályok megkülönböztetése érdekében a szabályokat halmazokká csoportosítják, amelyek kombinálják a közös ordinal szabály számát a kriptográfiai térképen.

Minden szabálykészletben a kriptográfiai térképen megadhatunk ilyen paramétereket:

Az Easy VPN esetében azonban dinamikus kriptográfiai térképet kell használni. A szokásosnál különbözik, mivel nem tartalmazza az összes paramétert. Annak érdekében, hogy dinamikus kriptográfiai térképet használjon az interfészhez, azt a szokásos kriptográfiai térképen kell alkalmazni.

Példa egy dinamikus kriptográfiai térkép beállítására és egy normál kriptográfiai térképre történő alkalmazásra, majd egy külső interfészre:

[szerkesztés] VPN-adatok szűrése

Győződjön meg róla, hogy a parancs a következőképpen működik:

Engedélyezés engedélyezve:

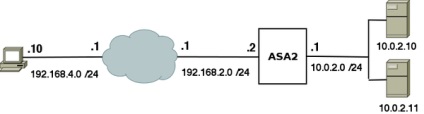

[szerkesztés] Az Easy VPN konfigurálása előre elosztott kulcsú hitelesítéssel