Hogyan ismerhető fel az ip lamer?

Egy kis teaserrel kezdem. A következő számban olyan anyagokat fogunk felvenni, amelyekben a legfrissebb hacker-konferenciákon számos különböző segédprogramot gyűjtöttünk össze. Átnéztem a HoneyBadger segédprogramokat PushPin és gondolta: "Hol voltál korábban?" Megmagyarázom: a közelmúltban ismételten megkérdeztem, hogyan határozhatja meg a felhasználó helyét. Az emberek okai különbözőek, de a cél mindig is az volt, hogy megértsük, hol van a fizikailag. Pont a térképen, nem másképp :).

Helyének meghatározásakor a

Minden megváltozott a geo-lokációs képességek megjelenésével a HTML5-ben. Most minden félelmetes pontosságú webhely meghatározhatja, hogy hol van a felhasználó - persze, ha megengedte. Egy teljesen működő szkript már feltörekvő: ha a felhasználót a kívánt JS-kóddal vonzza a felhasználóhoz, és a felhasználó tudatlansága feloldja a helyet, pontosan pontos (és néha nagyon pontos) koordinátákat kaphat.

Hogy működik

Minden kód PHP-ben és Python-ban van írva, így a tolmácsok szükségesek a HoneyBadger szükséges kiszolgálói részének telepítéséhez. Szükséged lesz az SQLite is. Valójában nincs értelme leírni a leggyakoribb alkalmazás telepítési eljárását - a legfontosabb az, hogy a repository kóddal való letöltését követően öt perc alatt hozzáférhet a segédprogram segédprogramjához. A keret API-je különböző módon szerezhet adatokat az ügyfél helyéről, de kezdjük el a webes ügynököket. Három lehetőség közül választhat:

- Web_http. Egy tipikus HTML oldalt generál egy címke. Amikor egy felhasználó meglátogat egy webhelyet, vagy megnyit egy HTML-betűt, a webszerver hozzáfér a képhez, és az IP megjelenik a naplóban. Ennek megfelelően az IP megszakad a GeoIP adatbázisban.

- Web_html5. Egy oldal generálódik a webhelyen, amely HTML5 mechanizmusokat használ a földrajzi helymeghatározáshoz. Ha a felhasználó ilyen oldalra megy, és a böngésző beállításai megadják a helyét, a koordinátáinak elérhetőek lesznek. Az API-kérelem a címkén keresztül történik.

- Web_applet. Ez a beállítás nem mindig működik, mert Java-t használ. Az ötlet az, hogy az applet információkat gyűjt a vezeték nélküli eszközökről az ügyfél körül. A nagy valószínűséggel körülvett hozzáférési pontokkal kapcsolatos adatok pontos helyet adnak a Google Geolocation API segítségével.

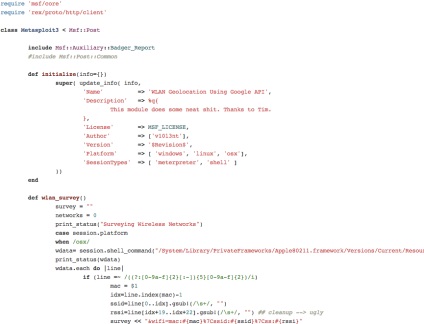

Modák a Metasploit számára

A kényelem érdekében további módszereket valósítottak meg a Metasploit modulként. Segítségüknél könnyebb létrehozni egy HTML-betűt vagy például PDF'ki-t.

- badger_smtpimg. Könnyen hozzon létre egy HTML üzenetet, amelyet elküld a felhasználónak. A felhasználónak nem kell egy adott webhelyre mennie, de csak IP-címet határozhat meg (és csak akkor, ha a levelezőprogramja által kiadott HTML).

- badger_pdftrack. Mivel könnyen kitalálható, a felhasználó kiszámításához speciálisan létrehozott PDF-fájl jött be JS-kóddal (AcroJS), amely megpróbálja elindítani a böngészőt és ismerős geolokációs technikákat.

Úgy gondolom, hogy ez már elég a legegyszerűbb esetekben, hogy kiszámítsa a felhasználót egy szerencsés véletlenül. De a HoneyBadger fejlesztői tovább mentek és felismerték a postexploitáció néhány agresszívabb módját. Valójában a fejlesztők válaszoltak a kérdésre: hogyan lehet meghatározni, hogy hol van a felhasználó, ha van hozzáférése a távoli számítógéphez? (By the way, itt van egy másik módja annak, hogy megtalálja a lopott bükk, ha van SSH / RDP hozzáférés balra.) Néhány ilyen modulok:

- badger_wlansurvey. Tartalmaz egy Wi-Fi kártyát a távoli gépen, meghatározza a hozzáférési pontokat, és kiszámítja a koordinátákat a Google Geolocation API használatával.

- badger_mobilescrape. Az iTunes-ban tárolt iPhone / iPad biztonsági mentés koordinátáinak lekérése.

- badger_browserscrape. A modul megpróbálja megtalálni a Firefox helytörténeti helyének adatait (az ugyanazon a Google Térképen megjelenő URL-ben gyakran megjelenik a hosszúsági és szélességi paraméterek).

További darab

Nézte, mit talált rám. Azt gondoltam :).

Ossza meg ezt a cikket barátaival: