Bevezetés a tanulmány a házirendet

Valamilyen oknál fogva, úgy történelmileg, hogy sok szervezet nehéz megtalálni a jó korrelációt az adatvédelmi és helyreállítási költség, amelyet fordított támogatást az ilyen védelmet. Sajnos egyre gyakrabban csak a rendszergazdák megérteni, hogy a támogatás nyújtása és biztonságos infrastruktúrát vezethet költségei meghaladják hálózati eszközök költségeit. Mindenki tudja, hogy abban az időben a World Wide Web jött létre, hogy nyílt kommunikáció a távoli számítógépeken. Továbbá, mindenki tudja, hogy az elmúlt években sok minden megváltozott, és most az interneten tekinthető egy nagyon veszélyes hálózati környezetben. A biztonság területén, a legtöbb forgatókönyv megelőzését célzó rosszindulatú támadások, vándor az kiterjedésű az Internet. Számítógépek, hogy van, hogy az internet szükséges, hogy megfelelően védekezni a különböző rosszindulatú felhasználók és programok, amelyek engedély nélkül próbál hozzáférni az adatokhoz és erőforrásokhoz felhasználók számítógépén. Most tűzfalak található a kliens számítógépek és szerverek, tűzfalak található a hálózat peremén a DMZ, Router biztonság és a szigorú hitelesítést politika távoli kapcsolatok végzik munkájukat szinte hibátlanul. Talán az egyik meg fog lepődni, de erősíti a szervezet peremhálózatának csak egy része a biztonsági szervezet, mint az összes fenti azt jelenti, hogy nem tudja megvédeni a támadások ellen termelt a vállalaton belül.

Néha saját intranet tartalmazhat egyfajta hackerek és a rosszindulatú programok, mert a munka, hogy a szervezet képes elveszíteni sokkal több információt, mert egy ilyen támadás modellezték a belső munkatársak a szervezet, és a tűzfalak és egyéb peremkészülékek nem lesz képes megvédeni a szervezet ellen ezeket a veszélyeket. A Microsoft IPSec technológia beépített Windows operációs rendszer, amely lehetővé teszi, hogy megvédje a szervezet hálózatához, mind a külső és belső támadások lehetséges.

Az a lehetőség, IPSec

IPSec Windows operációs rendszer, a protokoll a következő szolgáltatásokat nyújtja:

IPSec fejlécek

- AH. Fejes AH hitelesítési adatok sértetlenségét és védelmet nyújt a visszajátszást a teljes csomagot, kivéve a fejléc mezőket a VI, amely lehetővé tette a változás kiszámításával kettőskereszt minden csomagot. Amikor a AH hash tartalmazza a teljes csomag és a fejléc. Egyes területeken, amelyek szabadon módosíthatja a tranzit vannak zárva. Work visszajátszás védelem szolgáltatást a felvétel egy sorszám minden egyes csomagot. Ez a fejléc biztosít az adatok titkosságát titkosítás nélkül. Azaz, az adatokat olvasni, de védett. Az alábbi ábrán a szerkezet a fejléc:

Ábra. 1. Szerkezet Header AH

Ahogy az előző ábrán, a fejléc tartalmazza az alábbi területeken:

Következő fejlécet. Byte mező, amely annak meghatározására a következő fejléc hasznos.

A hossza a hasznos információt. Byte mező jelzi a bájtok számát az hosszúság mező előzi meg a hasznos terhelés AH 32-bites (négy bájt) blokk, kivéve az első két blokk.

Fenntartva. A kétbájtos mező, amely fenntartott és legyen 0. Fenntartott mező tartalmazza a hitelesítési adatmezőben.

Sorozatszámát. Négy bájt tartalmazó mező egy számlálót, amely kezdődik 0 esetén a biztonsági szövetség. Az első csomag a biztonsági társulás sorszám 1. A „sorszáma” védelmet nyújt visszajátszás, mert védi az érték a hitelesítési érték (ICV). Ha a sorszám eléri a maximális értéket (4294967295 vagy 232-1), összehasonlítva az új IPsec biztonsági úgy állítjuk be, egy-egy sorszámot az SA ismételje meg. Ha telepíti az új IPSec biztonság, akkor a sorszám a biztonsági szövetség 0-ról indul újra.

Ábra. 2. ESP fejléc szerkezete

ESP fejléc tartalmazza az alábbi mezőket, ahol a fő tekinthető csak az első két:

Sorozatszámát. Négy-os mezőt, amely az ugyanazon a területen, mint a mező „Sorszám» AH fejléc.

Tölteléket. Változó hosszúságú mező (0-tól 255 bájt), amely feltöltésére használható a megfelelő hosszúságú hasznos adatok, attól függően, hogy a kódolási algoritmus, a megvezető rész ESP csomag 4 bájt vagy szándékos eltitkolása titkosított hasznos adat hossza.

töltési hossza. A mező hossza egy bájt, amely meghatározza a bájtok számát a töltelék mezőbe.

Következő fejlécet. Byte mező, amely annak meghatározására a következő fejléc a hasznos teher. Ez a mező ugyanazt értékeket „a jegyzőkönyv» IP fejlécet.

Hitelességének ellenőrzését az adatokat. Egy változó hosszúságú mező, amely tartalmazza a küldő ICV számítás, vagyis az értéket HMAC MD5 vagy HMAC SHA1.

Mert egyedi algoritmust használ az ICV, aki beleegyezett, hogy küldjön az ESP fejléc adatait és a befejezése az index minden peer ismeri a méret a hitelesítési adatok befejezésének az ESP-index és meg tudja határozni a helyét a vége az ESP-beágyazás hasznos adatot.

IPSec alkatrészek

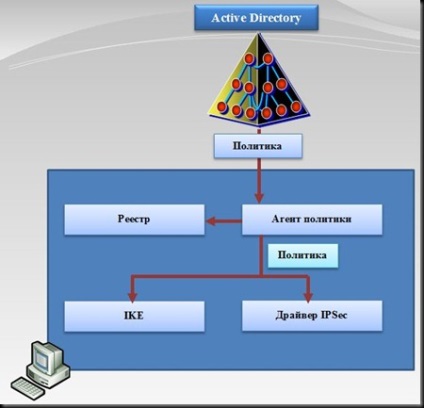

IPSec protokoll három fő részből áll: az IPSec-házirendügynök, Internet Key Exchange, valamint az IPSec-illesztőprogram. Ezek az összetevők vannak festve részletesen a következő részekben.

IPSec Policy Agent

Ez a komponens célja, hogy letölthető információkat IPSec politika, valamint azok átadása más IPSec alkatrészek, valamint a művelet a biztonsági szolgáltatásokat igénylő ezt az információt. Lényegében IPSec Policy Agent olyan szolgáltatás, amely található minden számítógépet a Windows operációs rendszert és a megfelelő szerszámokat, megjelenik a szolgáltatások listáját, mint «IPSec szolgáltatást.” és a következő műveleteket végzi:

- Betölti a kijelölt IPSec politika Active Directory az esetben, ha a számítógép egy tartomány tagja, vagy ha a számítógép egy tartomány tagja - a helyi adatbázisban,

- Lekérdezi a bekövetkező változások jelenlétében a konfiguráció a politika önmagában;

- Elküldi a hozzárendelt IPSec politika információt az IPSec-illesztőprogram.

Érdemes megjegyezni, hogy ha a számítógép egy tartomány tagja, a terhelési IPSec politika végzik közvetlenül az indító folyamat során a Winlogon lekérdezési felület, valamint egy intervallum, ami meg van adva a házirendet.

Házirendet szolgáltatás mutatja az alábbi ábra.

Ábra. 3. Alapelv Az IPSec Policy Agent

Internet Key Exchange

Ahogy már korábban is mondtam, mielőtt biztonságos kommunikáció a két számítógép között kell elfogadni biztonságos kapcsolatot. Ahhoz, hogy hozzon létre egy megállapodás a két számítógép között van egy összehasonlítási módszert a biztonság és a kulcs csere felbontás, az úgynevezett Internet Key Exchange (Internet Key Exchange, IKE). Ez a módszer központosítja irányítása biztonsági szervezetek, ezáltal csökkentve a kapcsolat időtartama, valamint létrehoz egy megosztott titkos kulcsok, amelyek a védelme és az adatok kezelése. A biztonsági társítás kombinációja tárgyalásos kulcs, biztonsági protokoll és biztonsági paraméterek index együttesen határozzák meg a biztonsági mechanizmusokat, amelyek a védelme továbbított adatok a felek közötti kapcsolatokat. Ez a folyamat nem csak védi a kommunikáció két számítógép között, hanem védi a távoli számítógépeken, kérjen biztonságos hozzáférést a szervezet belső hálózatán. biztonsági paraméter index (biztonsági paraméterek Index, SPI) egyedileg határozza meg az értéket a biztonsági szövetség, hogy használják a többszörös biztonsági szervezetek a fogadó számítógép.

Annak érdekében, hogy sikeres és biztonságos kommunikációt, IKE végez egy kétlépcsős folyamat. Az első szakaszban két számítógép létre egy biztonságos csatornán hitelesítés, amely az úgynevezett biztonsági társítás módban. Ebben a lépésben először megpróbál tárgyalni a védelmi politika fő mód segítségével titkosító algoritmus (DES vagy 3DES), a integritásának ellenőrzése algoritmus (MD5 vagy SHA1), DiffieHellman-csoport, vagy hitelesítési módszer (Kerberos, tanúsítvány vagy előre megosztott kulcs). Ezt követően az első szakaszban az információcsere szükséges algoritmus meghatározására DiffieHellman-kulcsot generál a megosztott titkos. Miután megosztása minden egyes számítógépen hozza létre a mester kulcsot használják, hogy megvédje a hitelesítést. Az utolsó lépés ebben a fázisban hitelesítést. Ezen a ponton, a számítógépek hitelesítés elvégzéséhez kulcscsere DiffieHellman-. Minden fiók adatait kivonatolt és titkosított által előállított kulcsok az eredmények az információcsere csoport DiffieHellman-ben az előző lépésben.

A második szakaszban a kulcs csere az Internet Security Association megállapodást nevében az IPSec-illesztőprogram. Ebben a fázisban a következő lépéseket: van egy koordinációs politika, amelynek során az IPSec számítógépek kommunikálni ezeket a követelményeket az adatvédelem, az IPSec protokoll, azaz az AH vagy ESP, a hash algoritmust hitelesítés (MD5 vagy SHA1), és ha kért titkosítási algoritmus (DES vagy 3DES). Továbbá, van egy frissítés vagy anyagok cseréjére, hogy hozzon létre egy közös kulccsal. Ebben az időben, akkor frissíti a IKE legfontosabb információkat, majd megy tovább, hogy új nyilvános kulcsot a hitelesítés és titkosítja a csomagokat. És végül, van egy biztonsági társulási folyamat, ami után a kulcsokat átadja az IPSec-illesztőprogram SPI.

Ez a folyamat röviden ábrázolja a következő ábra:

Ábra. 4. A folyamat a kulcs csere az interneten

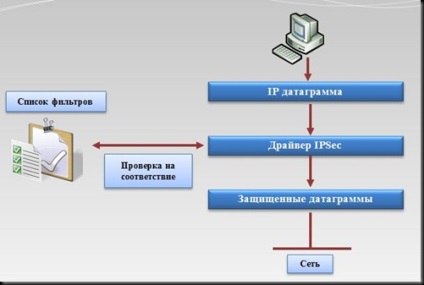

IPSec-illesztőprogram

Az utolsó elem, IPSec-illesztőprogram megkapja az aktív szűrő listát az IPSec-házirendügynök, majd ellenőrzi az összes bejövő és kimenő csomagokat szűrők az aktuális listában. Ebben az esetben, ha a csomag azonos a szűrő, a hatás van felhordva rá a szűrőt. Ha a csomag nem felel meg a rendelkezésre álló szűrőket, majd visszatér a TCP / IP illesztőprogramot vételére vagy továbbítására változtatás nélkül. Hogyan kezeljük a bejövő és kimenő forgalom használt kulcsok és gyors mód SA. Az viszont, IPSec pilótának az adatbázisban az összes jelenlegi gyors módú SA és a helyes alkalmazásának biztonsági szervezetek és csomagokat az SPI.

Miután biztonsági koordináció fejeződik be, IPSec-illesztőprogram a küldő számítógép megkapja a IKE biztonsági szövetség, amely tartalmazza a session kulcsot. Ezután az IPSec-illesztőprogram az adatbázisban megkeresi a kimenő SA és beilleszti az SPI az AH vagy ESP fejlécet. Utána aláírja a csomagokat, és elküldi őket, hogy az IP réteg, hogy adja át a másik számítógépen.

Kézhezvételét követően az IP-csomagok nem biztonságosnak tekintett, IPSec pilóta mindig ellenőrzi a szűrők listája, amely meghatározza az IPSec, majd az összes adat szűri kapcsolat a felek között.

Ábra. 5. IPSec vezető elve