Biztonsági IE8 XSS-szűrő

A múlt héten, a Microsoft, a múlt, a közös új információt az új Internet Explorer 8 funkciók célja, hogy növelje a biztonságot a legnépszerűbb böngésző. Ma mesélni egy ilyen funkciók - Keresés XSS.

Szia, én vagyok David Ross (David Ross), a szoftver biztonsági mérnöke SWI csapat. Üdvözlöm a lehetőséget, hogy írjon egy vendég cikket az IE blog, hogy mutassam be együtt dolgozni, ami SWI csapat játszott az Internet Explorer csapat.

Ma bemutatjuk információt az új funkciók IE8, ami a végrehajtás a (Type-1) XSS támadások az Internet Explorer 8 sokkal összetettebb feladat. XSS-szivárgás típusú 1-es típusú teszik ki a nagy részét az összes bejelentett sebezhető, ezért egyre gyakrabban használják a szórakozás vagy a profit.

A jelentett XSS-szivárgás a népszerű webhelyek az elmúlt években drasztikusan megnőtt - Mitre jelentést, hogy az XSS-sebezhetőség a pillanatban a leggyakrabban publikált osztálya réseket. Legutóbb XSSed.com típusú oldalak elkezdték összegyűjteni és közzétenni több tízezer 1. típusú XSS-sebezhetőség jelen a különböző oldalakon.

Bár sok nagy eszközök, amelyek segítenek enyhíteni XSS-támadás a webhelyek vagy alkalmazások, ezek az eszközök nem felelnek meg az igényeinek az átlagos felhasználó, hogy megvédjék a saját, a XSS, amikor utaznak a hálózaton a fejlesztők számára.

XSS-szűrő: hogyan működik

XSS-szűrő működik, mint egy eleme IE8, amely áttekinti az összes kérések és válaszok, amelyek áthaladnak a böngésző. Ha a szűrő detektálja XSS a cross-site request, azonosítja és neuters a támadást, ha ez függ a szerver válaszát. A felhasználók nem tesznek fel kérdéseket, amelyekre nem tudnak válaszolni - IE egyszerűen blokkolja a rosszindulatú kódok végrehajtani.

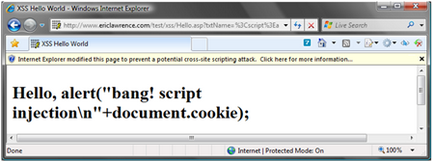

Az új XSS-szűrő felhasználók IE8 Beta 2, amely szembe kell néznie a Type-1 XSS-támadás, látni fogja egy ilyen figyelmeztetést.

A oldal módosítva lett, és a XSS-támadás blokkolva volt. Ebben az esetben az XSS-szűrő felfedezett cross-site scripting támadást az URL. Szűrjük, hogy semlegesítse a támadást azonosított, script küldi el a választ az oldalon. Ebben az esetben a szűrő hatékony módosítása nélkül az eredeti kérést a szerver, vagy blokkolja a teljes lekérdezés.

Belátható, sok érdekes és finom forgatókönyveket szűrőt kell megfelelően kezelni. Íme néhány közülük.

- A szűrő hatékonynak kell lennie, még akkor is, ha a támadás irányul műtermék gyakran használt munkát web alkalmazási környezetben. Például azt, hogy a támadás lesz látható, ha egy bizonyos karaktert a kérelem veszett vagy módosíthatók a második kérelem?

- Amikor a szűrés a kód nem nyújt új forgatókönyvet a támadást, ami eltér a meglévőt. Tegyük fel például, hogy a szűrő lehet, hogy semlegesítse a záró címke forgatókönyvet. Ebben az esetben nem megbízható tartalmat a honlapon később futtatni, mint a forgatókönyvet.

És persze, ráadásul mindezt, meg kell, hogy hatékonyan kezelje az összes vektor XSS támadások, amelyek még nem szerepelnek más módon csökkenti a felületi XSS-támadás.

Kompatibilitás kritikus. Ez a funkció alakult azzal a felfogással, hogy ha megyünk, hogy „megtörni a web”, nem tudjuk kapcsolni ezt a funkciót alapértelmezés szerint. Vagy ha így teszünk, akkor az emberek kialszik, és nem kap semmilyen hasznot húznak belőle. Azt szeretné, hogy a maximális maximális felhasználók száma.

Tekintettel a rendkívül csekély összeférhetetlenség a helyszínek és az hatással van a teljesítményre, az a tény, hogy a szűrő hatékonyan blokkolja általánosan használt minta „>

Ha kimaradt az első rész a sorozat, kérjük, olvassa el az Exchange Server Remote Connectivity Analyzer eszköz Tool (Part. [+]