Alapértelmezett Deny Minden alkalmazás (2. rész)

Ha szeretné elolvasni a többi cikket ebben a sorozatban olvassa:

A kiadás a Windows XP, a rendszergazdák a világ a lehetőséget, hogy meghatározza a politikát, amely korlátozza a szoftver (Software házirendek SRP) ügyfelüknek számítógépek figyelemmel kíséri a megengedett és tiltott a program futtatásához. De kevés szervezet hajtotta végre ezt a funkciót, annak ellenére, hogy ez jelentősen növeli a biztonságot. Ebben a második cikk a SRP, megbeszéljük, hogyan hajtsák végre az úgynevezett politika szoftver szűrők «szoftver szűrő politika».

veszélyzónából

Mielőtt folytatnánk, fontos kiemelni, hogy bevezetése előtt SRP termelési számítógépek, meg kell tervezni, gondosan ellenőrizni. Ezt meg lehet tenni az Active Directory (AD) izolálása egy teszt gép vagy felhasználói objektum egy szervezeti egység (szervezeti egység, vagy szervezeti egység), vagy állítsa be a jogosultságokat «Csoportházirend alkalmazása» (csoportházirend) az objektum csoportházirend-objektum (GPO) csak egy teszt gépnek vagy felhasználói fiókot. SRP is lehet használni egy különálló gépen, ha nem akarja, hogy megérintse a termelési környezetben. Azt javasoljuk, hogy használja a fő vizsgálat virtuális gépek és számítógépek, mint a „gép az utolsó teszteket. Alapos vizsgálat, az SRP végre kell hajtani a haladó felhasználóknak csoportokban, akkor jobb, ha kis lépésekben, mint hogy bajba!

A teljes folyamat

Hibák a tervezés és végrehajtás a SRP eredményezhet számottevő elégedetlenséghez a felhasználók részéről, sőt veszteséget a pénz és a termelékenység, ezért legyen nagyon óvatos. Ez megköveteli a sok tervezés, ellenőrzése és fenntartása történő belépéskor az ipari környezetben. Ezután Ön képes lesz békésen aludni éjjel ...

Az alábbi lista egy rövid áttekintést, mit kell szem előtt tartani, amikor bemutatta SRP Windows.

Tervezésekor a SRP telepítése, akkor meg kell tennie a különböző megoldások, mint például:

- Válasszon a tárgyak GPO felhasználói csoportok vagy számítógép - mi AD objektumok kell alkalmazni SRP politika?

- Válasszon a fekete lista (feketelistázásának BL) és whitelist (engedélyezőlistás (WL) (WL - ajánlott amennyire lehetséges)

- Ha ön használ alapuló megközelítés BL, meg kell tenni egy listát mindent, ami nem kell futtatni

- Ha ön használ alapuló megközelítés a WL, egy listát mindarról, amit meg kell futtatni

- Válassza ki, hogyan kell használni az SRP-beállítások (gyorshajtás, bizonyos típusú fájlokat, kivételek rendszergazdák számára)

- Válassza típusú szabályokat, amelyeket használni fognak (az utat, hash, bizonyítvány vagy Internet zóna)

Amikor azt vizsgáljuk, az SRP telepítés kell tenniük különböző lépéseit, például:

- Ellenőrizze az alapvető funkciókat a virtuális labor (a Virtual PC / Server, VMware vagy egyéb)

- Ellenőrizze funkciót a környezet, a körülmények olyan közel, hogy az iparág.

- Ellenőrizze 5-10 felhasználók néhány hét alatt, hogy egy kis csoport tapasztalt felhasználók számára, majd egyre nagyobb

- Folytassa a következő kísérleti csoportban csak a sikeres végrehajtásának előző csoport tapasztalt felhasználóknak

- Feltétlenül ellenőrizze a különböző típusú felhasználók és a típusú számítógépek kívánt biztosítsa SRP

- Feltétlenül ellenőrizze az összes frissítések, javítások az operációs rendszerek, frissítések, harmadik féltől származó alkalmazások, stb

- Is összpontosít a teljesítményét a különböző hardver a szervezetben. Végrehajtási SRP a legtöbb esetben befolyásolja a rendszer teljesítményét egy kicsit, attól függően, hogyan hajtják végre (lásd a Megbízható Publishers)

- Néha alkalmazások elindítása egyéb alkalmazások, így meg kell, hogy győződjön meg arról, hogy minden ellenőrzés alatt tartják

- Alapértelmezett zárva asztali parancsikonok (asztali) és Start (Start) (.lnk), így ha szükséges, meg kell rögzíteni

- Ügyeljen arra, hogy minden fut admin script (beleértve a szkript fut bejelentkezéskor belépő SYSVOL / NETLOGON)

Bevezetése előtt SRP ipari környezetben, akkor meg kell határozni az egyes eljárások:

Különböző módon SRP

Beállítás szoftver korlátozás politika (Software házirend) magában foglalja a több lépésből áll:

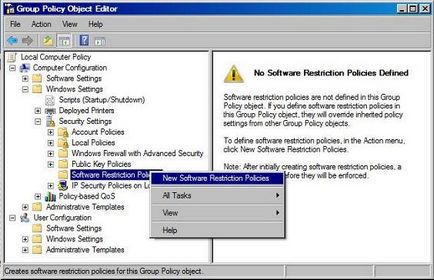

- Létrehozása objektumon felhasználó csoportjainak (Felhasználó GPO) vagy a számítógép (Computer GPO), és helyezze azt a helyet (saját), a domain (domain), vagy szervezeti egység OU (vagy a helyi politika) és az SRP kapcsolatot a group policy (Group Policy ). SRP beállítások itt találhatók (lásd 1. ábra): Számítógép konfigurációja | A Windows beállításai | Biztonsági beállítások | Szoftver házirendek

Felhasználó konfigurációja | A Windows beállításai | Biztonsági beállítások | Szoftver házirendek

Az első alkalommal az SRP a GPO lesz elérhető beállítás «Új szoftver házirendek» (új szoftver korlátozás politika).

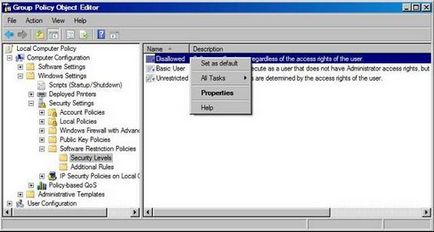

- Alapértelmezésben a szintet «korlátlan» (korlátozás nélkül), ami azt jelenti, hogy a szoftver futtatható, és hogy további szabályokat kell állítani letiltani bizonyos szoftver (software) - ez is ismert, mint a feketelista feketelistázásának.

- A legbiztonságosabb szint - ez «Nem engedélyezett» (tiltott), ami azt jelenti, hogy bármilyen szoftvert nem lehet elindítani, és a további szükséges szabályokat engedélyt kér a program - a megközelítés ismert Fehérlistás engedélyezőlistás.

- Alapértelmezésben a rendszer létrehoz egy néhány szabályt, amely lehetővé teszi az operációs rendszer számára, hogy bármilyen kellemetlen blokkoló NB! Ha ezeket a szabályokat eltávolították vagy módosították gondolkodás nélkül, akkor a rendszer meghibásodását okozhatja.

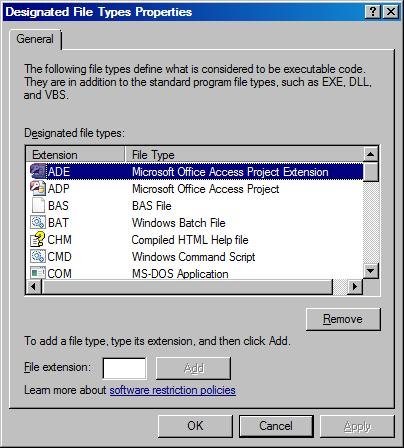

- Fájltípusok hozzáadott és eltávolított, akkor jobb, hogy alkalmazkodni tudjanak a környezetet, de az alapértelmezett fájlok listáját tartalmazza a fő típusú végrehajtható fájlokat: BAT, CMD, COM, EXE, HTA, LNK, MSI, OCX, PIF, REG SCR, és további ilyen kiterjesztések: ADE, ADP, BAS, CHM, CPL, CRT, HLP, INF, INS, ISP, MDB, MDE, MSC, MSP, MST, PCD, SHS, URL, VB WSC.

- Megjegyzés: Amint az a kijelölt fájlok típusa Properties ablak (tulajdonságok bizonyos típusú fájlok), akkor a lista mellett a hagyományos típusú fájlokat, például EXE, DLL és VBS - nem tudtam egy teljes listát, de úgy találta, hogy a VBS, VBE, JS és JSE blokkolva vannak, bár nem szerepel a listában. Én inkább egy egységes lista adminisztrátorok a világ megváltozhat, ha szükséges.

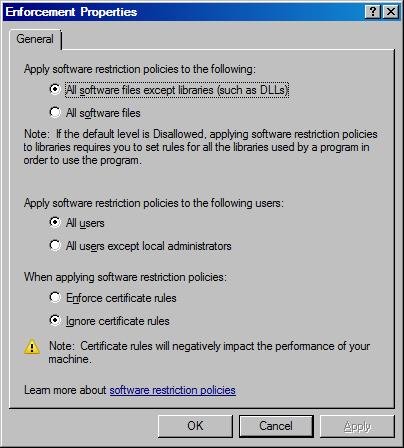

- «Minden szoftverfájlok» (összes szoftver fájl): Mi is van a lehetőség, hogy ellenőrizze a DLL (Dynamic Link Libraries), amikor végre. Ez nem az alapértelmezett beállítás befolyásolja a teljesítményt és a végrehajtási problémák tervezés és támogatás.

- «Minden felhasználó helyi rendszergazdák kivételével» (minden felhasználó helyi rendszergazdák kivételével): Itt kiválaszthatja, hogy SRP érintik a helyi rendszergazdák (helyi rendszergazdák). Alapértelmezett SRP valamennyi felhasználó számára. Ez a beállítás csak a politika a számítógép (számítógép házirendjét).

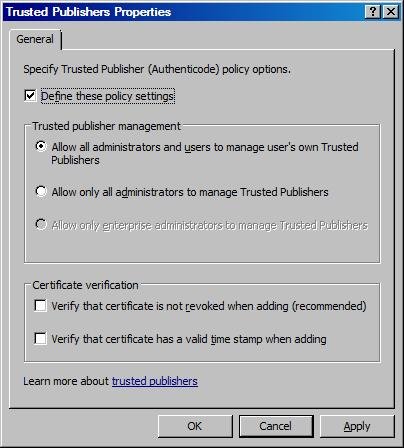

- «Kényszerítése igazolás szabályai» (felgyorsítja a szabályokat bizonyítvány): Lehetőség van választani, hogy használja tanúsítvány szabályokat.

- Megjegyzés. Ahogy mondják a párbeszédablakban a 4. ábrán látható, a „minősítési előírások befolyásolják hátrányosan a számítógép teljesítményét.”

további szabályokat

Amikor konfigurálja a további szabályokat (kiegészítő szabályok), akkor meg kell határozni az eljárás, vagy egy pár módszert, hogyan lehet azonosítani szoftver. Jelenleg 4 különböző szoftverek azonosítási módszerek hozzáférhető:

1. hash hash szabályokat - titkosított ujjlenyomatok maradnak, függetlenül a fájl nevét és helyét. Ez különösen jó, ha a WL, de nem annyira hatásos, ha BL (ennek oka részben ismertetett példa nevű eszköz segítségével ProduKey az első cikket a SRP): MD5 vagy SHA-1 hash segítségével egyértelműen azonosítani egy bináris fájlt «ProduKey szoftver. exe», ezért ha lehetővé teszi az alkalmazás futtatásához csak egy bizonyos értéket, hash, biztosítani fogja, hogy egy adott verziójának egy futtatható fájlt lehet futtatni. Azonban, ha letiltja a fájl adott hash, csak be az ilyen korlátozás az egyik változata app és okos felhasználók egyszerűen változtatni a fájl, és akkor már nem illik a határ. A szó «ismeretlen» (ismeretlen) nagyon fontos ebben az esetben - ez a legfontosabb, hiszen három különböző fehérlistájának BL vagy WL -? Akarjuk, hogy a felhasználó futtatni ismeretlen szoftver Ha nem tudja futtatni egy régebbi változata egy adott alkalmazás, hagyjuk, hogy nem operációs rendszer, és vezet a zavar a munka, a szabályok használatának «tagadja ezt hash érték» (tiltani ezt a Hash) - lesz egy jó megoldás. Kérjük, ne feledje, hogy az új változat az azonos alkalmazás lesz az új érték hash, amely lehetővé kell tenniük, vagy megtagadja.

2. A szabályokat a tanúsítvány felhasználásának szabályait az aláírt tanúsítványok hash, és egy nagyon erős identitást, de ha bízunk az adott tanúsítvány, bízunk mind a szoftvert, amelyek aláírták ezt a tanúsítványt. Ez lehet jó és rossz. Ez lehet jó, ha például kap egy alkalmazást egy harmadik fél, amely aláírta az összes szükséges alkalmazás fájlok (talán köztük a DLL), így ahelyett, hogy új szabályokat hash, egyszerűen létrehozhat egy szabályt, hogy megbízik a tanúsítvány és folytatja a munkát. De ha bízom digitális tanúsítvány aláírására használt egyes eszközök a Microsoft (vagy bármely más szolgáltató) - ez most a felhasználó futtathatja az összes alkalmazást, amely aláírta ezt az igazolást ... Hmm, a probléma az, hogy megtudja, mit írt alá ezt a tanúsítványt ? E nélkül a tudás, nem tudjuk, mi hagyjuk. Ahelyett, hogy egy alkalmazás szükséges a felhasználók számára, meg kell oldanunk a több száz futó alkalmazások a gyártó a mi sistemah.Testirovanie szabályok értékelését végezhetjük ezekkel az eszközökkel: Fájlok aláírása Tool (Signcode.exe) Certificate Creation Tool (Makecert.exe).

3. Szabályok a módját szabályok módon - ez a leggyakoribb és könnyen használható szabályokat. a módját, hogy a szabályok engedélyezze vagy tiltsa futtatni a fájlt egy adott helyen (pl «C: \ Scripts \ Script.VBS»), a fájl nevét (azaz «Script.VBS»), mappa (azaz, «C: \ Scripts »), az út UNC (azaz.» \\ server \ share \ File.VBS ») vagy a registry elérési útvonalát (azaz.«% [registry Hive] \ [registry kulcs neve] \ [Value Name] % „). Paths használhatja környezeti változók (azaz «% WINDIR%»), és minták "?" = Egy karakter (azaz «\\ SERVER ?? \ Share \ Script.VBS») és a "*" = bármennyi . karaktereket (pl «* .vbs») Ha útvonal szabályokat, mérlegelje a következőket:

- Ha megad egy utat a mappát, a szabály is hatással lesz az összes futtatható fájlokat almappákat

- Ha a felhasználó rendelkezik írási hozzáféréssel a mappát, van beállítva, hogy a korlátlan (korlátozás nélkül), a felhasználó másolni a fájlt a könyvtárban és onnan futtatni. A tervezési kell vennie ezt, talán az ACL (Access Control List, vagy ACL) segítségével a csoport házirendje

- Ha a felhasználó rendelkezik írási hozzáféréssel a mappát, van beállítva, hogy korlátlan, a felhasználó írja felül azt a végrehajtható másokat, hogy megkerüljék az SRP

- Ha a mappa elérési útját tartalmazza a környezeti változók, például a% TEMP%, még egy korlátozott felhasználó megváltoztathatja a környezeti változó parancs használatával a SET, a másik út (SET TEMP = C: \ MyFolder) -, majd a felhasználó vezérelheti ezt az alkalmazást.

Mint már említettük, a felhasználók megpróbálhatják átnevezni vagy áthelyezni nem engedélyezett fájlok - vagy felülírja korlátlan fájlokat érdekében, hogy trükk az SRP - ezért a szabályok hash vagy tanúsítvány általában tekinteni, mint a legjobb választás.

4. Internet zóna Internet Explorer biztonsági zóna biztonsági övezet lehet használni, hogy ellenőrizzék a szoftver telepítése, de ez csak a telepítőcsomag Windows Installer csomag (.MSI), ami fut az egyik az alapértelmezett Internet zónákat. Ezeket a szabályokat ritkán ispolzuyutsya.Kogda szabályokat alkalmaznak, ők dolgozzák fel a rend, amelyet már korábban említettük, az alapértelmezett szabály lesz az utolsó.

korlátozások SRP

Arra is szükség van, hogy figyelembe vegyék bizonyos korlátai SRP. A hatályát szoftver korlátozás politika (Software házirendek) - ez nem az egész operációs rendszer, mint várnánk. SRP nem vonatkozik az alábbi kódot:

- Sofőr vagy bármely más telepített szoftver a kernel módban

- Bármely olyan program, ami fut a SYSTEM fiók

- Macro Microsoft Office-dokumentumok (van más módja, hogy blokkolja azokat csoportházirend segítségével)

- Programok írt a Common Language Runtime (ezek a programok olyan politikai Code Access Security Policy)

következtetés

Szoftver házirendek (Software házirendek) szükség speciális és hosszú folyamat végrehajtása során új szoftver vagy frissítés a környezet, de más, mint hogy a saját költségén elérni a biztonsági szintet (a biztonsági szint) sokkal nagyobb, mint amikor telepíti «alapértelmezett lehetővé teszi az összes» ( oldja meg az összes alapértelmezett). Egyes környezetekben nem lehet alkalmas az SRP, de nekem úgy tűnik, a legtöbb hálózatok számítógépek és felhasználók számára, amelyek az SRP technológia alkalmas.

Bejelentkezés szükséges, a megértés és a kemény munka végrehajtására a «Default Deny» politika (kikapcsolni az alapértelmezett) - ez az oka annak, hogy csak ritkán valósul meg ... De egy dolog biztos, helyes végrehajtása ilyen politika lehetővé teszi, hogy a rendszergazda aludni békében.

Az elkövetkező pár évben lesz nagyon érdekes, hogy ha a Microsoft továbbra is fejleszteni ezt a részét a vállalati politika csoportok, csoportházirend - vagy lesz valami jobb, ki tudja ...