Mi a testetlen vírus

Tipikus anti-malware program ellenőrzi merevlemezek rosszindulatú fájlokat, majd lépéseket tesz, hogy távolítsa el őket.

Ez a stratégia nem sikerül, ha nem rosszindulatú fájl jelen van a rendszerben. És ez a módszer egyre népszerűbb a fajta támadás káprázatos védelmi tucat bankok szerte a világon.

Az úgynevezett testetlen malware (Fileless fertőzések) lehetővé teszik, hogy ne derüljön ki, mert nem függ a merevlemezen fájlokat, nem kell futtatni a végrehajtható fájlokat.

Így a számítógépes bűnözés először néhány évvel ezelőtt, mint egy komplexum része a nemzeti, állami hírszerző támadásokat, és most tapasztalható újjáéledése a népszerűsége.

Ez megteremti a nem csak a néhány állami célokra. A Kaspersky Lab a kutatás azt mutatja, hogy a testetlen rosszindulatú vírus fertőzött több mint 140 pénzügyi intézmények, kormányzati szervek és a távközlési cégek 40 országban.

A támadás volt, hogy rendszergazda adatait, amelyek a hackerek is szabadon gyűjteni bizalmas hitelesítő banki ügyfelek, és végül vegye ki a nevét ATM.

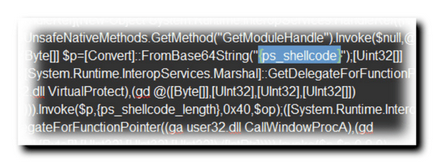

Hackerek is használható Windows PowerShell adminisztrációs eszközök az operációs rendszer, hogy titokban rosszindulatú kód a számítógép memóriájában.

Ahogy a harc egy ilyen nézet a fertőzött számítógépre, számítógépes biztonsági szakértők bankok követik a váratlan szolgáltatások létrehozását a szervezetében, figyelje a hirtelen megnövekedett forgalom a hálózaton, meg kell találnia a külföldi kimenő forgalmat, és megtiltani a PowerShell a hálózatokat

- figyelmeztet Kurt Baumgartner, a vezető antivírus szakértő #xAB; Kaspersky Lab # xbb;.

Segít figyelemmel kíséri a hálózati teljesítményt, és nem csak a fájlok vizsgálatához a benne tárolt. Azt hangsúlyozza, hogy még a fenyegető kultivátorok nem törli a használata alapvető biztonsági intézkedések, mint például a távolságot a különböző részein a hálózat alhálózatokra, hogy hatékonyabb védelmet nyújtani.

Mi teszik a számítógépes bűnözők segítségével testetlen vírus?

• elrejteni jelenlétüket antivírus programokat a lehető legtovább

• magasabb szintű jogosultság - a képesség, hogy a biztonsági rés kihasználására, amely hozzáférést biztosít számukra a rendszergazda, és ők tehetnek, amit akarnak.

• Az információk gyűjtése - gyűjteni annyi adatot az áldozat és az áldozat számítógépén amennyire csak lehetséges (további használatra egyéb támadások)

• Stabilitás - képes megakadályozni, hogy rosszindulatú kódot a rendszer még nem azonosították, ameddig csak lehetséges. Ő tudja elrejteni a helyeken, amelyeket nehéz olvasni vagy észlelni a hagyományos antivírusok.

Közvetlenül a RAM lehet elrejteni, és álcázzák perzisztáló fertőzés:

1. A rezidens malware (memória-rezidens malware) - ez a fajta kvázi testetlen rosszindulatú program egy folyamat memóriát vagy eredeti Windows rendszer fájl. Ez betölti a kódot ebbe memóriát használ, és ott is marad, amíg a kód nem működik.

2. Rootkit - egy olyan típusú szoftver teljesítő álruhában rosszindulatú objektumok (folyamatok, fájlok, könyvtárak, meghajtók) a felhasználó számítógépén.

Rootkit lehetőséget ad arra, hogy rendszergazdai hozzáférés betolakodóktól. A rootkitek gyakran megtalálhatók a sejtmagban, és ezért lehetetlen felismerni és elpusztítani ellenére az újraindítás, és a szokásos ellenőrzések és Antivirus.

3. rosszindulatú Windows-nyilvántartó program - új típusú malware. Testetlen képes a Windows rendszerleíró adatbázisában. Miután a Windows rendszerleíró adatbázis, amely tárolja a beállításokat alacsony szintű operációs rendszer és az egyes alkalmazások.

Ez a fajta testetlen malware végrehajtja a kódot egy fájlba a registry-ben a fájl törli magát a végrehajtást követően a gonosz szándék.

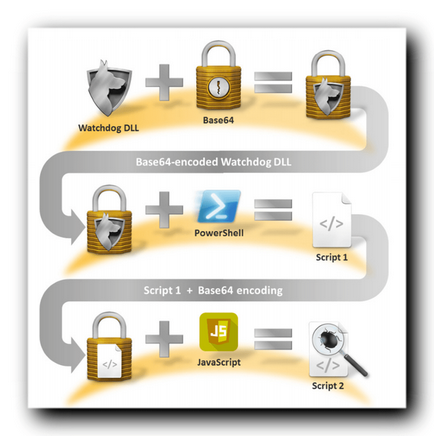

Ahogy testetlen vírus munkák:

Itt egy igazi egyszerű forgatókönyvet, hogy ez a vírus veszélyeztetheti a számítógépet.

>> A Flash plugin elavult, mert nem volt ideje, hogy a frissítések telepítése.

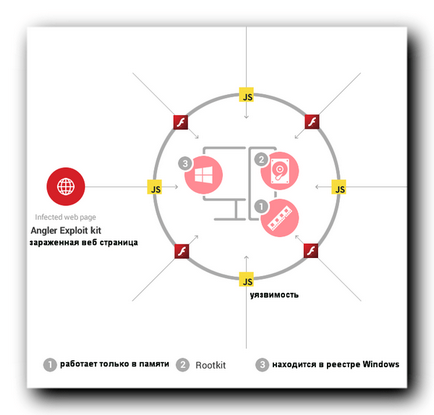

>> A végén eljut a web - site, hogy ad otthont a Angler kihasználni készlet.

>> kihasználni kit elkezdi pásztázni a sebezhetőség a számítógép, és úgy találja, egy elavult Flash plugin. Azonnal indul a hasznos a memóriában folyamat Chrome.

>> Ha például a hasznos információ egy törzs extortionists, akkor csatlakozzon szerverek Command Ellenőrző hackerek által ellenőrzött, így a titkosítási kulcsot.

>> Az utolsó lépés az adatok után a számítógép titkosítási blokkolja gépek és váltságdíjat, hogy további hozzáférést a fájlokat a számítógépen.

Látod, a hasznos teher (egy része egy rosszindulatú program, amely elvégzi a rosszindulatú tevékenységek) fecskendeznek közvetlenül az alkalmazott eljárás a művelet, és fut a számítógép memóriájában.

EXPLOIT készletek - előfeltétele működő testetlen vírus.

Hasznosítja Kit az egyetlen számítógépes hálózat tesztelése rendszert találni hibákat vagy alkalmazás, amely lehetővé teszi a hibák a jogosulatlan hozzáférést a számítógéphez, vagy bármilyen más rendszer.

Kihasználja büntető eszköz alapvetően egy darab kódot tervezett rosszindulatú célokra. Kinyit egy csatornát, hogy a támadók is használhatja, amely tartalmazza a különböző típusú parancsokat kell kommunikálni a rendszerrel és indítására kódokat.

A legjobb módja annak, hogy megvédje magát a vírus anyagtalan.

1. Alkalmazza a biztonsági frissítéseket az alkalmazások és az operációs rendszer.

A legtöbb felhasználó nem tetszik szoftverfrissítések, elhanyagolva, mert előre kialakított fogalmak, mint például:

„Ez tovább tart, a memória a számítógép.”

„Ez lehetővé teszi a számítógép lassabban futnak.”

„Ez ahhoz vezethet, hogy kompatibilitási problémák az operációs rendszer vagy más alkalmazásokat.”

A mai világban, a szoftver frissítések kritikus fontosságúak a biztonság!

Megtartja az alkalmazások és folyamatosan frissítjük az operációs rendszer megszünteti a 85% -át a célzott támadások (cyber - támadások megcélzó speciális biztonsági rések a számítógépen).

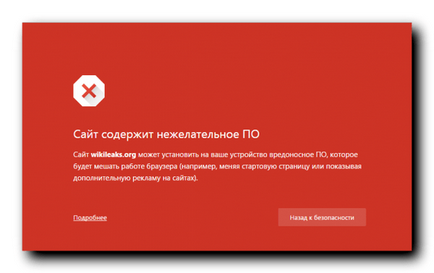

2. blokkolása oldalak rosszindulatú források.

Fertőzés kezdődik a pillanatban, amikor megnyitja az oldalt a feltört honlapján, hogy a házigazdák a bűnügyi kihasználni készlet.

De ha használja a frissített biztonsági termék, akkor blokkolja egy ilyen oldalt, amint megpróbál kinyitni. Ennek eredményeként, az illegális kiaknázása kit soha nem éri az alkalmazást a számítógépre (ebben az esetben a böngésző).

Hogyan víruskereső blokkolja honlapok?

Jó anti-vírus szoftver „tudja”, hogy ezen az oldalon feltörték, vagy létre a támadásokat, illetve tartozik kiberbűnöző infrastruktúra. A támadók már fel sok erőfeszítést és pénzt az ilyen oldalakat, és csak ritkán változtatnak rajtuk.

Így ez a kimutatási módszer nagyon hasznos lehet az Internet biztonság.

3. blokkolása a szállítás a hasznos teher.

Miután az összes használt sor biztonsági rést a rendszerben, akkor csatlakozzon szerverek Command Ellenőrző betölteni a hasznos teher és sor kerül a memóriában. De ha megfelelően védett, akkor a biztonsági csomag tudni, hogy van egy kísérlet, hogy csatlakozzon egy rosszindulatú szerver, és akkor megáll a letöltést.

Ismét megjelenik a testetlen vírus blokkolja, mielőtt megkapja az Ön számára.

4. Az blokkolja a kommunikációt a számítógép és a támadók szerverekhez.

Például a hasznos szerepel, hogy a végén a rendszer egy biztonsági rés Zero Day (nulladik napi - a hiánya szoftver, amelyre nincs frissítés, mert a szoftver gyártó nem tud róla).

A következő réteg a proaktív védelmet az a termék biztonságosságát, blokkolja a kommunikációt a számítógép és a szerver a hackerek által ellenőrzött.

A bűnözők nem lesz képes fogadni az összegyűjtött adatokat a számítógépről, csak nem lesz képes megfertőzni a rendszert további malware.

A megjelenése testetlen malware nem ok a kétségbeesésre, ez csak egy okkal több, hogy lépést tartson a változásokat, ahelyett elavult eszközöket.

És most csak nézd a behatolók, ahol ahol a legkevésbé számítunk rájuk.