Bízza a szerszám BitLocker nélkül TPM modul bizalom, ablakok IT Pro

Ebben a cikkben én arról, hogyan kell használni a BitLocker eszközt anélkül, hogy a használata a Trusted Platform Module Trusted Platform Module (TPM). TPM - a különleges védelmi chip ágyazott szinte minden alaplap elő ma. Ha a BitLocker kombinálva a TPM chip, akkor egy magasabb szintű védelmet, de egyúttal növeli a bonyolult telepítés és menedzsment, valamint a rezsiköltségek

Informatikai infrastruktúra a vállalat

A BitLocker Microsoft csapat végre számos beállítási lehetőség, amely lehetővé teszi, hogy működik, nincsenek ellátva a TPM rendszerek. Megyek részletesen a lépéseket, amelyeket el kell végezni telepítéséhez és BitLocker a számítógép, amely nem rendelkezik TPM. Tudod, mit jelent helyettesíteni lehet a készülék, és milyen az ajánlásokat kell követni.

Védje az operációs rendszer meghajtó használata nélkül TPM

BitLocker szerszám nélkül lehet használni a TPM, hogy megvédje a operációsrendszer-meghajtó, valamint a fix, vagy cserélhető adathordozók. Ha a használni kívánt BitLocker TPM nélküli védelme az operációs rendszer meghajtó, egy szabványos eljárás, a termék telepítése, amelyet alább, akkor kisebb változtatásokat; Ezen túlmenően, mielőtt telepíti a BitLocker, akkor tovább kell kiigazítás GPO.

Szervezni védekező BitLocker jelenti az operációs rendszer meghajtó nélkül TPM, szüksége van egy háttértároló USB eszköz, valamint egy számítógépet a rendszer BIOS, amely lehetővé teszi, hogy boot hogy a készüléket. Ez a követelmény azért szükséges, mert az USB-meghajtót tartalmazó BitLocker titkosítási kulcs idején a rendszer indításakor kell csatlakoztatni, és a BIOS-t olvasni eszközökkel. Akkor a felhasználónak kell telepíteni az USB-meghajtót során az indítási eljárás, annak érdekében, hogy feltárja a titkosított operációsrendszer-meghajtó.

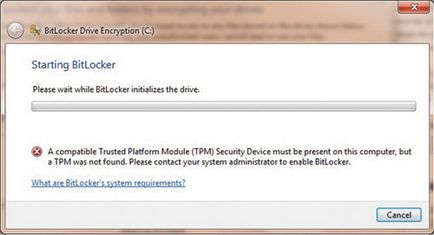

1. képernyő hiba inicializálása a mester BitLocker Drive Encryption ablak jelenik meg, hogy megvédje a szervezetet lemez operációs rendszerrel

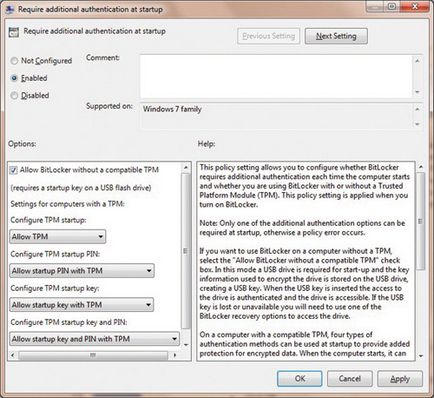

Képernyő 2. BitLocker konfiguráció nélküli működés TPM

Ha ezeket a változásokat GPO BitLocker Drive Encryption Wizard nem generál hibát hiánya miatt vagy helytelen beállítása a TPM. Az előnyös kiviteli alakban, mivel csak indításkor mester jelzi kötelesít indítókulcs minden indításkor. Amikor kiválasztja a kívánt kezdési lehetőség, a varázsló kéri, hogy felszerel egy cserélhető USB memória eszközt tárolja a indítókulcs. A sikeres befejezése a varázsló, a BitLocker Drive Encryption rendszer lesz minden egyes indításnál az ajánlatot telepíteni BitLocker USB-kulcsot.

A titkosítási folyamat

Hála a mester BitLocker Drive Encryption telepítési folyamat egyszerű, de nem túl gyorsan. Mester működhet hosszú ideig (akár több órán keresztül), ami által meghatározott mérete a lemez. On-disk adatok titkosítását kapacitása 45 GB BitLocker programban vett mintegy két órán keresztül. Örömmel veszi tudomásul, hogy a titkosítási eljárást végzik a háttérben, és ez idő alatt a számítógép képes dolgozni. És mégis, azt ajánlom az olvasók, hogy befejezze a titkosítási folyamat nem bootolás egyéb feladatokat, mert ez vezethet csökkenéséhez számítógép teljesítményét.

Mielőtt a varázsló futtatása BitLocker titkosítási győződjön meg arról, hogy távolítsa el a teljes biztonsági másolatot a rajta tárolt adatok lemezre, hogy fogsz, hogy megvédje a BitLocker. Mester rendkívül megbízható, ami azonban nem ad teljes garanciát a hibákkal szemben (kapható például, a hiba a hardver elemek a lemez).

A varázsló elindításához BitLocker Drive Encryption, menj a beépülő modul BitLocker Drive Encryption Control Panel. Látni fogja egy listát az összes kötetek állnak BitLocker titkosítási eszköz (az operációsrendszer-meghajtó, a vezetékes és a cserélhető meghajtók). Ha megjelenik egy figyelmeztető üzenet - például egy figyelmeztetés hiányában a TPM - először meg kell kövesse az előző részben.

A beépülő BitLocker Drive Encryption ablak, akkor jelölje be a BitLocker meghajtó konfigurációjának, melyek célja, hogy megvédje. BitLocker Drive Encryption Wizard jelenik meg a képernyőn. Ön is használja más módon varázsló elindításához: Kattintson a jobb gombbal az ikonra a meghajtó a Windows Intézőben, és a menüből válassza a Kapcsolja be a BitLocker.

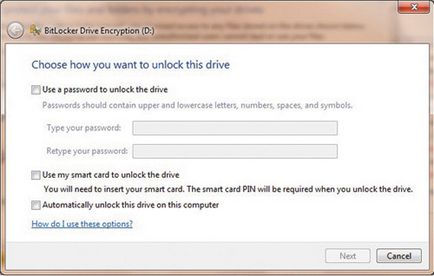

3. A képernyő kiválasztása kinyit egy BitLocker Drive Encryption varázsló

Ebben a szakaszban a képernyőn a varázsló, ahol a felhasználónak kell megválaszolni a kérdést, hogy elindítja-e a titkosítási folyamat azonnal. kattintson a Start titkosítása gombra.

Miután a Windows titkosítási állapotát jelzi az állapotjelző sáv. Amikor dolgozik cserélhető adattároló eszközök, akkor szünet, majd folytatja a folyamat a titkosítás (szünet, nyomja meg a Szünet gombot.) Ez a lehetőség akkor hasznos, ha szükségessé válik, hogy távolítsa el a megfelelő meghajtót a titkosítási folyamat. szüneteltetheti és folytathatja a funkció nem elérhető, ha beavatkozik az operációs rendszer meghajtó vagy nem cserélhető tároló eszközök. Befejezését követően a titkosítási folyamatot, a Bezárás gombra.

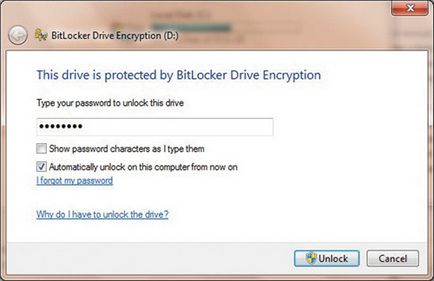

A kérdés megválaszolásához, védett-e vagy sem a meghajtó BitLocker eszköz, csak nézd meg a meghajtó ikon a Windows Intézőt. Ha a tartalom a titkosított meghajtón, egy lakat ikon jelenik meg a tetején a karakter. Arany zárt lakat azt jelenti, hogy a meghajtó le van zárva, Gray nyitott lakat jelenik feloldása után a meghajtót. Hogy feltárja a meghajtó már a titkosítási folyamatot, kattintson jobb egérgombbal, és a legördülő menüből válassza ki a feloldás meghajtó. A képernyő feloldó; rajta akkor adja meg a jelszót kinyit (4 képernyő). Megjegyzem, hogy a beállítás automatikusan kinyílik a számítógépen ezentúl csak akkor használható, abban az esetben, ha az operációs rendszer lemez is védi a BitLocker.

4. Kijelző Mégsem zár lemez adatok védettek BitLocker

Fájl integritásának ellenőrzése BitLocker segítségével

A módszer a védőcsoport az operációs rendszer lemez BitLocker azt jelenti, használja a TPM megvannak az előnyei és hátrányai. Együtt a titkosított tartalom a BitLocker hangerőt is biztosít a fájl integritásának ellenőrzése. Amint azt már említettük, a rendszer indításakor, és fut az operációs rendszer, ez a funkció automatikusan értékeli a helyzetét a rendszerindító fájlok, például a BIOS, MBR-t és NTFS rendszerindító szektor. Ha egy támadó kerül az egyik indítófájljait, kártékony kód, vagy módosítsa az egyik fájl BitLocker érzékeli ezt, és megakadályozza indítás az operációs rendszer. BitLocker majd átvált hasznosítási mód, valamint annak érdekében, hogy visszanyerje a hozzáférést a rendszerhez, akkor kell használni a jelszót vagy egy helyreállítási kulcsot.

A BitLocker végre a termék fájlját integritásának ellenőrzése mechanizmus nagyon hasznos, de másrészt, ha ez a termék, vannak további bonyodalmakat, amelyek létrehozása és irányítása a TPM. Amikor szervizelése a hálózatokhoz, ahol a BitLocker aktívan használják, ezeket a hátrányokat nem lehet alábecsülni - különösen a tekintetben a teljes birtoklási költséget.

keményedés

Jean de Klerk ([email protected]) - tisztviselő Biztonsági Hivatal HP cég. Ez specializálódott irányító identitás és a biztonsági beállításokat a Microsoft termékeinek

Megbízható védelem szolgáltatásfiókok korlátlan érvényességi ideje jelszavak

A csoportházirend-objektumot (GPO) megtagadása bejelentkezési helyben kell használni szolgáltatásfiókokra, ennek eredményeként a blokkolt egyik módja, hogy megtámadják - online regisztráció (pl regisztráció segítségével a Ctrl + Alt + Del) a számítógépen ezzel a fiókkal felvételt. A legtöbb biztonsági szakértők rándul számlák korlátlan érvényességi ideje jelszavakat. Előfordul azonban, hogy nélküle az ilyen számlát szinte lehetetlen. Különös aggodalomra ad okot az a képesség, hogy használja a fiókot a hálózat bármely pontjáról, ami oda vezethet, hogy a visszaéléseket. Ahhoz, hogy megnyugtassák a könyvvizsgálók és a biztonsági szakemberek, szeretnék ajánlani egy egyszerű módja annak, hogy végezze el a biztonsági szabályokat, miközben szolgáltatási számlák jelszavakat határozatlan időre. Kövesse az alábbi lépéseket.

- Az Active Directory (AD) domain, hozzon létre egy biztonsági csoportot, például a nevét DenyLogonsLocal. Ebben a csoportban meg kell adnia azonosítóját, amely állítólag fut a szolgáltatás vagy folyamat, de nem használják az online regisztrációs bármely számítógépen a tartományban.

- Hozzon létre egy csoportházirend-objektumot futtató számítógépen a Group Policy Management Console (GPMC). felhasználói konfigurációs ki lehet kapcsolni, mert nincs szükség.

- Menj a Windows beállításai \ Biztonsági beállítások \ Helyi házirend \ Felhasználói jogok kiosztása \ megtagadása bejelentkezési helyben. Írja be a biztonsági csoport, 1. lépés szerint előállított, és mentse a GPO.

- Ügyeljen arra, hogy a GPO van beállítva, hogy a hitelesített felhasználók. Mivel minden számítógép a tartomány - része a hitelesített felhasználó, akkor az objektum alkalmazzák minden munkaállomásokhoz és szerverekhez.

- Összekapcsolni ezt a GPO a domain szintjén lehetősége nélkül kényszerítéssel (ez biztosítja, hogy senki nem fogja törölni a munkát egy szervezeti egység az alacsonyabb szintű - OU) és mód engedélyezve számítógép konfiguráció.

- Várni az új GPO nem lesz alkalmazva munkaállomások és szerverek, majd próbálja meg elvégezni az online regisztrációs munkaállomásról vagy a szerver segítségével az egyik azonosítók, tagjai a biztonsági csoport, az 1. lépésben előállított Run regisztrációja sikertelen lesz.

- Ha két vagy több domain, akkor nem tud egy csoport egy megbízható domain a GPO. De hasznos, hogy készítsen ilyen GPO objektumok mindkét oldalán (abban az esetben, kétirányú bizalmi).

csak a szükséges fiókengedélyeket arra ösztönzik, hogy, de nem automatikusan hozzárendel adminisztrátori, mint a legtöbb szolgáltatások és eljárások nélkül is futtatható rendszergazdai engedélyekkel. Fiókok, amelyek root jogosultsággal kell rendelkeznie, add az azonosítókat a helyi közigazgatási csoport a szerverek és munkaállomások, hogy a folyamatot, és győződjön meg arról, hogy az azonosító nem alkalmas interaktív bejelentkezési. Ennek eredményeként mind az informatikai részleg és a biztonsági csoportok egy lépést egy biztonságosabb környezetet.

Kevin Villenborg - a körzet vezetője a Directory Services egy nagy nemzetközi biztosító társaság. Ez specializálódott tervezése Active Directory, Group Policy, diagnosztika és biztonsági menedzsment

Ossza meg képeit barátaival és kollégáival