szakmai vizsgálat

Hogyan működik a titkosítás 6 népszerű azonnali üzenetküldő alkalmazásokat. És függetlenül attól, hogy nem hiszem el.

A megjelenése a messenger és a kérdés az adatvédelmi

De ez nem akadályozza az egyes magánszemélyek olyan kódoló / dekódoló üzenetek a helyi számítógépen, ismerve a nyilvános kulcsot. De ez nem volt elterjedt, kevesen voltak kíváncsiak rá. De voltak idők.

Az első felében a 90-es évek, mint a kommunikáció eszköze van sokkal népszerűbb beszélgetések (chat-szoba). Meg kell jegyezni, hogy a népszerűsége magas volt, még mielőtt a közepén az első évtizedben a 21. században. Biztos vagyok benne, minden olvasó tudja, az erőforrás és bárki emlékszik a chat-szobák, úgyhogy nem fogok lakni őket.

Utolsó arra törekedett, hogy helyettesítheti a ICQ-kliens segítségével a protokoll, de nem, az AOL akadályozza kísérleteit A protokoll megváltoztatása.

Mintegy titkosítás a hivatalos ICQ messenger akkoriban nem lehetett kérdés, hogy a felhasználási feltételek kikötött a lehetőségét, hogy olyan szállítási között a tárgyalópartnerek harmadik fél adatait (AOL cég) bármilyen célra. Ugyanakkor, az alternatív kliensek megvalósítani ezt a lehetőséget.

Adattitkosítás szükséges

Kezdetben nem volt szükség a titkosítás védelme érdekében a titkait a „nagy testvér”, és véd a hackerek lehallgató és módosítja az adatokat. Felhasználók továbbítja nem csak: „Szia, hogy vagy?”, Valamint a képek az oroszlánok, de időnként nagyon értékes és érzékeny információk: vizsgálja meg, személyes dokumentumok, repülőjegy, forráskód és / vagy felosztott új programok / játékok / alkalmazások és egy sor más bizalmas információkat.

És a felhasználó nem szeretné, hogy az információs valaki elfogják, és olvassa el szabadon (különösen sajnálom a forráskód).

Azon felhasználók, akik korábban biztonságban érezte magát, volt a tenyér „nagy testvér”, aki képes arra, hogy vizsgálja meg minden intim viszonyt. Így kezdődött a verseny a titkosítás, hanem folytatódik az új - kétszer a lelkesedés.

Mintegy titkosítás

A túlnyomó többsége információbiztonsági szakemberek felismerik keresztül (end-to-end) titkosítás a legstabilabb módja az információk védelme érdekében. IM rendszerek, így a fejlesztők végre azt a termékeiket. Valaki már végre valaki a vezető utat. De az idő múlásával, akkor is, még az ipari óriások, akik nem bánják, hogy bekerüljön a felhasználói adatokat.

Amikor end-to-end titkosítást használt kulcsok kódolásához és dekódolásához az információt generálja és tárolja csak a végpontok levelezés, azaz a résztvevők. Szerver oldalon nem vesz részt a létrehozását a kulcsot, és ezért nincs azokhoz való hozzáférést, ennek eredményeként látja, csak a titkosított adatokat küldött a felek között. Csak az utóbbi képes dekódolni és olvassa el az információkat.

Hogy a módszer működik a titkosítás? Indításkor a kommunikáció, az eszköz által generált minden tárgyalópartnere 2 kulcs kültéri és beltéri. Az utóbbit az adatok dekódolására, ez a kulcs nem hagyja el a korlátokat a helyi eszköz.

A nyilvános kulcsot a nyitott kommunikációs csatornán át a másik fél (vagy az összes, ha több is van). A forrás a nyilvános kulcsot csak akkor titkosítja az adatokat, és dekódolja őket csak birtokosa a megfelelő privát kulcsot. Ezért nem számít, aki elfogja a nyilvános kulcsot. Ennek eredményeképpen, ő csak továbbítja a titkosított adatokat.

Generálásával kulcspárt, a tárgyalópartnerek kicserélték nyilvános kulcsokat, majd biztonságos kommunikációt kezd.

Ahogy meglátjuk: end-to-end titkosítást - ez jó. A korszerű ICT titkosítás / dekódolás nem lesz egy ijesztő feladat, nem is egy nehéz feladat. Ugyanakkor, ha egy beszélgetés, amelyben több haverokkal, miközben egy üzenetet küld minden kell titkosítani, így számának növelésével a tárgyalópartnerek egyaránt növeli a terhelést a készüléket. Ehhez a fejlesztők optimalizálása révén szervező csoportos beszélgetéseket.

Ez mind annak a ténynek, hogy mivel a törés PGP még nem rögzített alapján nyílt PGP végrehajtás (forráskód sőt vannak), akkor a titkosítási mechanizmusok, mint valószínű, és a fejlesztő kézbesítők. Ne írjon elvégre a semmiből.

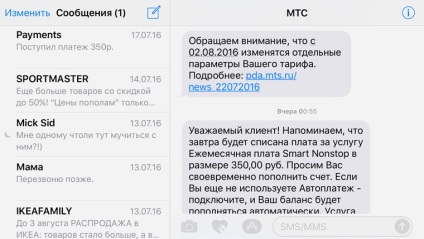

IM titkosítás segítségével

A 21. században egy hírvivők, odafigyelünk csak a legnépszerűbb - kibírja a versenyt.

Skype. leggyakrabban használt

A Microsoft azonban különleges. szolgáltatási koncessziókra azzal, hogy a kért adatokat. Ezért, bár az adat között, a szerver résztvevős beszélgetés titkosítva lehet csomagolni és olvasni.

WhatsApp. A legnépszerűbb mobil üzenetküldő

Viber. A legnépszerűbb üzenetküldő Magyarországon

iMessage. Teljes biztonság kérdéses

Ahogy a fejlesztők azt mondják, az utóbbi változat a hírnök útján kódolást használunk, képtelen a dolgozók olvasni a hozzászólásokat van szó. Amint azt a következő részben: „A titkosítás”: ha az adatok küldése titkosított formában tárolja a szerver a cég tulajdonosa a szerveren.

Első pillantásra, a helyzet szabvány, de a privát kulcs a felhasználó, amely továbbra is a készülék kommunikál a felhasználó jelszavát. Az utóbbi viszont kapható az Apple. Hogy mást folyik jelszó hasznosítás veszteség az eszközt? Ez magában foglalja a képességet, hogy visszaszerezze a kulcsot, és dekódolni az üzeneteket.

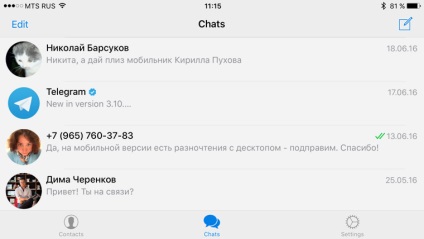

Távirat. Legendás titkosítás MTProto

Az adatok küldése előtt keresztül Transport Protocol (HTTP, TCP, UDP), hogy részt MTProto titkosítási protokollt - a közös fejlesztés a testvérek. Ez három független komponenst: magas szintű komponens kriptográfiai réteget szállítás komponenst. Először - meghatározza azt a módszert, amely az API kérések és válaszok alakítjuk bináris kódot.

Együtt az általuk képviselt 256 bites kulcs használatát, és ugyanazt a bit inicializálóvektorból. Az utóbbi titkosításához használt üzenetek AES-256 algoritmussal. A titkosított üzenet tartalmazza: ülés, az üzenet azonosítóját sorozatszámát az üzenet, a szerver sója. Ezek az adatok viszont hatással kulcspozícióira.

Így kódolja az üzenetet. A távirat lehetséges, hogy egy titkosítás révén, vagy hogy a szerver látni az adatokat. Először is, a második módot használunk, így nem vonzzák a túl sok figyelmet akció. szolgáltatások, az alapértelmezés szerint engedélyezve van.

Először - védett mód az úgynevezett titkos beszélgetés (titkos szobában), és fut minden jog az end-to-end titkosítást. A felhasználó tetszés szerint engedélyezheti ezt a funkciót.

Azonban mindkét esetben egy bizonyos ideig üzeneteket a szerveren tárolt. Az első esetben, nem tudnak olvasni, és a második - amennyire csak lehetséges. Az ez idő alatt a felhasználó által vezérelhető.

A Pillangó-hatás - elmarasztaló jelentés Snowden elrendelte, hogy minden védett és titkosított. Információ az ipar tolta a lépéseket a biztonság irányába. És csak ebben az évben az inga lendült, és nyomja meg az igazi akció.

Szeretné megkapni a híreket az Apple? Igen | nincs

All-In-One Messenger egyesíteni az összes követeket egy

Hogyan vonat erőt, kitartást és zsírt éget futással

Első pillantásra, a helyzet szabvány, de a privát kulcs a felhasználó, amely továbbra is a készülék kommunikál a felhasználó jelszavát. Az utóbbi viszont kapható az Apple. Hogy mást folyik jelszó hasznosítás veszteség az eszközt?

ahaha. egy cikk a titkosítás írta egy ember, aki úgy véli, hogy a vállalatok tároljon jelszavakat a tiszta szöveget. hosszú ideig olyan hangosan nevetett. banális md5 egyáltalán hallottál? :)))

Ez egy kapcsolat a felhasználó jelszavát. Az utóbbi viszont kapható az Apple.