Hálózati biztonság

Ebben a modern korban, a szervezetek jelentős mértékben támaszkodik számítógépes hálózatok az információcserét az egész szervezet hatékony és produktív módon. Szervezeti számítógépes hálózatok ma már egyre nagy és mindenütt. Feltételezve, hogy minden munkavállaló egy dedikált munkaállomás egy nagyszabású cég lesz ezer munkaállomások és kiszolgálók hálózaton sokat.

Valószínű, hogy ezek a munkaállomások nem központilag irányított, és ugyanakkor van egy határvédelmi. Lehet, hogy a különböző operációs rendszerek, hardver, szoftver és protokollok, különböző szintű tudatosság a számítógépes felhasználók számára. Most képzeld el, a több ezer munkaállomás egy vállalati hálózat közvetlenül kapcsolódik az internethez. Ez a fajta nem biztonságos hálózat válik egy célt támadások, amely tárolja az értékes információkat, és megjeleníti a biztonsági rést.

Ebben a fejezetben leírjuk a fő biztonsági rés a hálózat és annak fontosságát, hogy a hálózat biztonságát. A következő fejezetekben lesz szó módszerekkel elérni ugyanazt.

fizikai hálózati

A hálózat úgy definiáljuk, mint két vagy több számítástechnikai eszközök kapcsolódnak egymáshoz, hogy megosszák a forrásokat hatékonyan. Továbbá, a vegyületek két vagy több hálózat együtt kakmezhsetevyh ismert. Így az internet egy tűzfal - gyűjteménye összekapcsolt hálózatok.

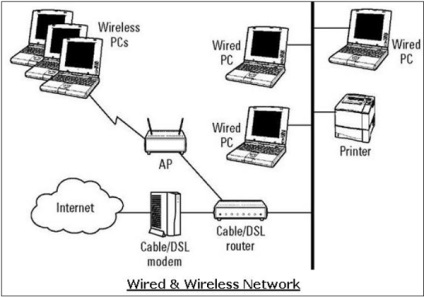

A saját belső hálózat, a szervezet a különböző lehetőségeket. Tudja használni a vezetékes hálózaton vagy vezeték nélküli hálózathoz csatlakozni az összes munkaállomáson. Jelenleg a szervezet elsősorban az olyan kombinációkat, vezetékes és vezeték nélküli hálózatokhoz.

Vezetékes és vezeték nélküli hálózatok

A vezetékes hálózat, eszközök kapcsolódnak egymáshoz kábeleken keresztül. Jellemzően a vezetékes hálózat alapja a Ethernet protokoll, amelyben az eszközök és a kábelek a különböző kapcsolók árnyékolatlan csavart érpár (UTP). Ezek a kapcsolók tovább hálózathoz csatlakozik router az internet eléréséhez.

A vezeték nélküli hálózati eszköz csatlakozik a hozzáférési ponthoz keresztül sugárzott. A hozzáférési pontok keresztül kapcsolódik egy további kábel a switch / router külső hozzáférést a hálózathoz.

A vezeték nélküli hálózatok nagy népszerűségnek örvendenek, mivel a mobilitás által kínált számukra. Mobil eszközt nem kell csatolni a kábelt, és szabadon mozoghatnak a tartományban a vezeték nélküli hálózathoz. Ez biztosítja a hatékony információcserét és növeli a termelékenységet.

Sérülékenységek és támadások

Általános biztonsági rést, ami létezik a vezetékes és vezeték nélküli hálózatok a „jogosulatlan hozzáférés” a hálózathoz. A támadó csatlakoztathatja a készüléket a hálózathoz, de nem biztonságos hub / switch port. Ebben az összefüggésben, a vezeték nélküli hálózati tartják kevésbé biztonságos, mint a vezetékes hálózatok, valamint a vezeték nélküli hálózat könnyen megközelíthető anélkül, hogy fizikai kapcsolat.

Amikor elérhető, a támadó a biztonsági rést kihasználva támadások, például -

Szippantás adatcsomag lopni értékes információkat.

Denial of Service hálózat jogszerű felhasználók elárasztva a hálózati környezet zavaró csomagokat.

Címhamisítás fizikai identitás (MAC) jogos hosts majd lopni adatok vagy indítson további támadások „man-in-the-middle”.

hálózati protokoll

Egy hálózati protokoll egy szabályrendszert az adatcserét az eszközök között csatlakozik a hálózathoz. Ezek közé tartozik a mechanizmusokat, amelyekkel kapcsolatba és formázási szabályok csomagolási adatok üzenetek küldését és fogadását.

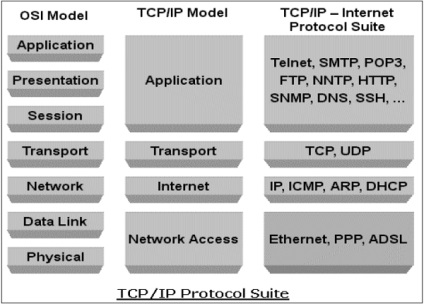

Több számítógép hálózati protokollok, amelyek mindegyike speciális célokra fejlesztettek ki. A népszerű és széles körben használt TCP / IP protokoll kapcsolódó magas és alacsonyabb szintű protokollokat.

TCP / IP protokoll

Transmission Control Protocol (TCP) és az Internet Protocol (IP) hálózati protokollok, két különböző számítógépek többnyire együtt használni. Népszerűsége miatt, és széleskörű bevezetése, ők építették az összes operációs rendszer, hálózati eszközök.

IP megfelel a hálózati réteg (Layer 3), mivel a TCP felel meg a szállítási réteg (Layer 4) az OSI. TCP / IP utal a hálózati kommunikáció, ahol TCP szállítási használják a szállítási adatok IP hálózatokon keresztül.

TCP / IP protokollokat használnak szokásosan más protokollokkal, mint a HTTP, FTP, SSH az alkalmazási rétegben és Ethernet adatkapcsolati / fizikai réteg.

A TCP / IP protokollkészlet 1980-ben alakult, mint egy közvetítő oldat nagyon kis számú szempontjai biztonsági aggályok.

Azt tervezték, kapcsolat korlátozott megbízható hálózatot. Mindazonáltal ebben az időszakban, ez a protokoll vált de facto szabványa internetes kommunikációt védtelen.

Néhány közös biztonsági réseket a TCP / IP protokoll ruhák -

Tovább HTTP sérülékenység gyenge hitelesítési eszközt az ügyfél és a webkiszolgáló inicializálása során az ülésen. A biztonsági rés a visszavonását támadás ülés, amikor a támadó ellopja a HTTP session egy legitim felhasználó.

A TCP háromutas kézfogás biztonsági rést, hogy kapcsolatot létesítsen. A támadó képes indítani szolgáltatásmegtagadási támadás „SYN Flood-” a biztonsági rés kihasználására. Ez telepíti a sok félig nyitott ülés befejezése előtt egy kézfogás. Ez ahhoz vezet, hogy túlterheli a szerver és végül összeomlik.

IP réteg igen sok támadás. Az IP fejléc módosításokat, a támadó támadást indítson IP-hamisítást.

Eltekintve a fent említetteket, sok más biztonsági rések vannak a családnak a TCP / IP protokoll kialakítása, valamint annak végrehajtását.

Egyébként a TCP / IP-alapú hálózati kapcsolatot, ha egy réteg sérül, a többi réteg ne legyen tisztában a hackelés és minden kommunikációs válik veszélybe. Következésképpen szükség van, hogy használja a biztonsági ellenőrzések minden szinten, hogy teljes biztonság érdekében.

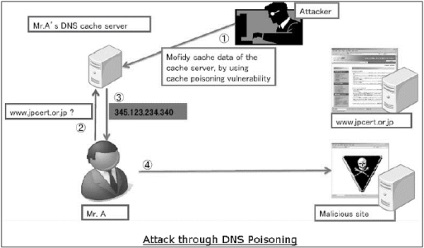

A DNS protokoll

ICMP protokoll

Internet - Ellenőrző Management Protocol (ICMP) egy alapvető TCP / IP protokollt használó hálózatok hálózati menedzsment. Arra használják, hogy küldjön hiba és vezérlő üzenetek állapotát hálózati eszközök.

ICMP szerves része végrehajtásának IP-alapú hálózatok, és így jelen van a legtöbb hálózati konfigurációt. ICMP van sebezhető, és lehet visszaélni, hogy támadást indít a hálózaton.

Hagyományos támadások előfordulhat a hálózat miatt az ICMP réseket -

Trace Route egy népszerű eszköz, amely ICMP-t, hogy megjelenítse a cél hálózat, amely leírja a pálya valós időben egy kliens egy távoli gépre.

A támadó képes indítani szolgáltatásmegtagadási támadás az ICMP sebezhetőségét. Ez a támadás magában küldését IPMP Ping-csomagokat, amelyek meghaladják 65535 byte a céleszköz. A cél számítógép nem képes feldolgozni a csomagot megfelelően, és vezethet, hogy leverjék az operációs rendszer.

Más protokollok, mint például az ARP, DHCP, SMTP, stb is megvan a hiányosságokat, amelyeket fel lehet használni a támadók behatolhatnak a hálózat biztonságát. Megbeszéljük néhány ilyen sebezhető a következő fejezetekben.

Legkevésbé aggodalomra biztonsági szempontokat a kidolgozásában és végrehajtásában protokollok vált egyik fő oka a fenyegetések a hálózat biztonságát.

hálózati biztonsági célok

Hálózati biztonság nem csak a számítógépes biztonság, mindkét végén a kommunikációs láncban; Mindazonáltal arra törekszik, hogy a teljes hálózat védett.

Hálózati biztonság magában foglalja a védelem a használhatóság, a megbízhatóság, az integritás és a hálózat biztonsága és az adatok. Hatékony hálózati biztonsági elváltozások különböző fenyegetések a belépési vagy terjedését a hálózaton.

A fő cél a hálózati biztonság titkosságát, sértetlenségét és rendelkezésre állását. Ez a három hálózati biztonsági alkatrész gyakran megjelennek videtreugolnika CIA.

Adatvédelem - Adatvédelmi funkciója, hogy megvédje az értékes üzleti - adatok illetéktelen személyek. A titoktartási a hálózat biztonsági biztosítja, hogy az adatokhoz való hozzáférés csak a szándékolt és a felhatalmazott személyek.

Integrity - Ez a cél az, hogy fenntartja és biztosítja a pontosság és következetesség az adatok. Integrity funkció ellenőrzi, hogy az adatok érvényesek, és nem változik illetéktelen kezekbe.

Elérhetőség - A szolgáltatás elérhető a hálózati biztonság, az biztos. hogy az adatokat a hálózati erőforrások / szolgáltatás folyamatosan elérhetők a jogos felhasználók számára, amikor szükségessé.

Elérése Network Security

Hálózati biztonság is nagyon egyszerű. A célok nem érhetők el, úgy tűnik, nagyon egyszerű. A valóságban azonban az alkalmazott mechanizmusok e célok elérése érdekében igen összetett, és azok megértése megköveteli a józan ész.

A Nemzetközi Távközlési Unió (ITU) a biztonsági architektúra ajánlások X.800, meghatározott bizonyos mechanizmusok vezetni a szabványosítás módszere a hálózat biztonságát. Néhány ilyen mechanizmusok -

En-cipherment - Ez a mechanizmus biztosítja az adatvédelmet átalakításával az adatokat nem olvasható formában a nagyközönség számára. Ez a mechanizmus titkosítást használ-dekódoló algoritmus egy titkos kulcsot.

Digitális aláírás - Ez a mechanizmus az elektronikus megfelelője hétköznapi aláírás elektronikus adat. Ez biztosítja az adatok integritását.

Access Control - Ez a mechanizmus arra használják, hogy hozzáférés-vezérlési szolgáltatásokat. Ezek a mechanizmusok lehet azonosítani és hitelesíteni az objektumot, hogy meghatározzák és végrehajtják a hozzáférési jogokat a téma.

Miután a fejlett és meghatározták a különböző biztonsági mechanizmusokat hálózati biztonság, el kell dönteni, hogy hol alkalmazzák őket; és fizikailag (bármilyen hely) és logikailag (amely réteg architektúra, mint például a TCP / IP).

A biztonsági mechanizmusokat a hálózati rétegben

Számos biztonsági mechanizmust fejlesztettek ki oly módon, hogy azok lehet fejleszteni, hogy egy bizonyos szintet az OSI modell hálózati réteg.

Alkalmazás szintű biztonság - biztonsági intézkedéseket. használt ebben a rétegben, hogy az alkalmazás. Különböző típusú alkalmazások volna bizonyos biztonsági intézkedéseket. Biztonsági réteg, az alkalmazást meg kell változtatni.

Úgy gondoljuk, hogy a fejlődés alkalmazásprotokollként kriptográfiai hang nagyon nehéz, és a bevezetése rendesen még nagyobb kihívást jelent. Ezért alkalmazási réteg biztonsági mechanizmusok védik a hálózati kapcsolatok előnyösek, csak szabványokon alapuló megoldásokat, amelyek használják egy ideje.

Példa biztonsági protokoll az alkalmazási réteg a Secure Multipurpose Internet Mail Extensions (S / MIME), amely általánosan használt titkosítására e-mail üzeneteket. DNSSEC másik protokoll ezen a szinten használják a biztonságos cseréje DNS-lekérdezés üzeneteket.

Biztonsági Transport Layer - A biztonsági intézkedéseket ezen a szinten lehet használni, hogy megvédje az adatokat egy kommunikációs esemény a két csomópont. Leggyakrabban használt szállítási réteg biztonsági protokoll védi HTTP és FTP-forgalom ülésén. Transport Layer Security (TLS) és a Secure Socket Layer (SSL) a leggyakoribb protokollokat használnak erre a célra.

Hálózati réteg - A biztonsági intézkedéseket ezen a szinten lehet alkalmazni, hogy az összes alkalmazás; Ezért ezek nem függnek az alkalmazás. Minden hálózati kommunikáció két gép között vagy hálózatok védhető ezen a szinten megváltoztatása nélkül minden alkalmazást. Egyes környezetekben hálózati réteg biztonsági protokollt, mint például az Internet Protocol Security (IPsec) egy sokkal jobb megoldás, mint a szállítás vagy alkalmazás szintű irányítási nehézségek miatt hozzáadásával járó ellenőrzések az egyes alkalmazásokhoz. Azonban a biztonsági protokollok ezen a szinten biztosít kevesebb kommunikáció rugalmasságot, amelyre szükség lehet néhány alkalmazás.

Mellesleg, egy biztonsági mechanizmus célja, hogy a szükségesnél magasabb szinten, nem tudja megvédeni az adatokat az alsó rétegben, mivel az alsó réteg ellátja a mely magasabb nem. Ezért szükséges lehet, hogy több biztonsági mechanizmusokat, hogy fokozza a hálózat biztonságát.

A következő fejezetekben a tankönyv, megbeszéljük a biztonsági mechanizmusok által használt különböző OSI réteg hálózati architektúra a hálózat biztonságát.