csatornaszervezéshez hivatalok közötti OpenVPN használatával egy további jelszavas védelem - jegyzetek

Az OpenVPN népszerű rendszergazdák, ha kell csatlakoztatni VPN-csatorna távoli irodák gyorsan és hatékonyan. Ma kínálunk egy cikket az olvasók, amely azt fogja mondani, hogyan kell létrehozni egy biztonságos csatornán hivatalok közötti további jelszavas védelem a Windows platformon.

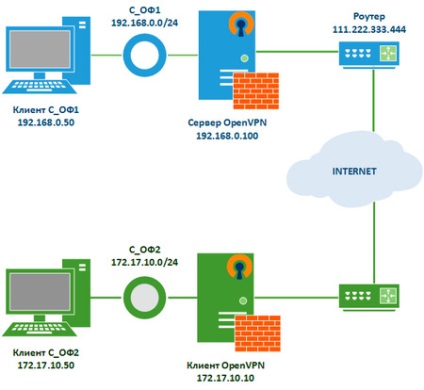

És ezért meg kell szervezni a VPN csatornát a két hivatal közötti. Office Network 1 (nevezzük S_OF1) és az Office Network 2 (nevezzük S_OF2).

Azt kell mondanom, hogy az én esetemben OpenVPN mindkét irodában telepített Windows 7.

S_OF1 tartalmazza:

Amennyiben tenni az autót OpenVPN szerver 2 hálózati interfészeket.

Szintén ez a proxy szerver, amely elosztja a „Net LAN, és ily módon az összes gép LAN alapértelmezett átjáró (192.168.0.100)

192.168.0.100 keresi a hálózatot

192.168.1.2 nézi a világot a router. A router egy statikus IP mondani 111.222.333.444. A router port forwarding készült 1190-ben (az én esetemben port 1190 probroshena a 192.168.1.2)

Felhasználói Hálózat: 192.168.0.50

S_OF2 tartalmazza:

Amennyiben tenni az autót OpenVPN kliens két hálózati interfésszel.

Szintén ez a proxy szerver, amely elosztja a „Net LAN, és ily módon az összes gép LAN alapértelmezett átjáró (172.17.10.10)

172.17.10.10smotrit hálózat

192.168.1.2 nézi a világot a router.

Felhasználói Hálózat: 172.17.10.50

Probléma: Felhasználói S_OF1 (192.168.0.50) kell látni a megosztott erőforrások a felhasználó S_OF2 (172.17.10.50) és fordítva.

Első létre

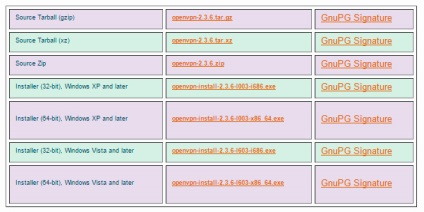

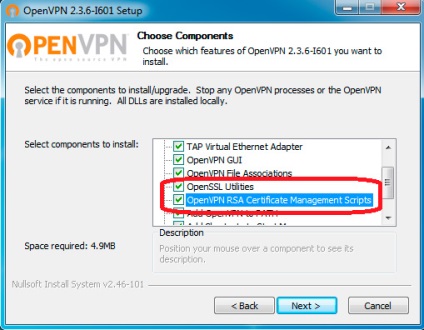

Töltse le a OpenVPN hivatalos honlapján, összhangban bites rendszereket.

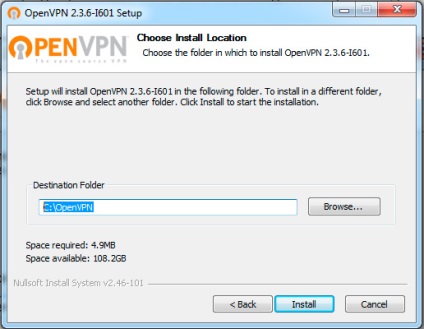

A következő lépés - az utat a telepítést. Hogy tovább egyszerűsíti az életét, meg a C meghajtó gyökérkönyvtárába

Nevezd át „VPN”

A könyvtárban a „C: \ OpenVPN” azonnal hozzon létre egy további ssl mappát (ahol fogjuk tárolni a hitelesítési kulcs) CCD könyvtár (itt lesz a konfigurációs szerver beállításokat az ügyfél).

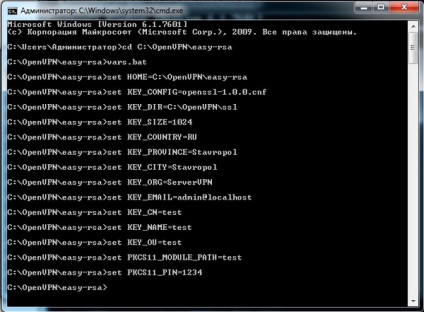

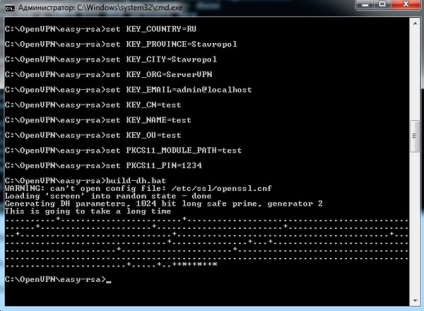

A könnyen rsa mappa létrehozásához vars.bat fájlt. Ez a batch fájl a munkamenet változók tanúsítvány generáció abban a részben, hogy érinti elhelyezkedése és megszervezése töltse ki az adatokat.

Fuss egy parancssort rendszergazdaként.

Elhaladunk a vezető C: \ OpenVPN \ könnyen rsa, írja be a parancssorba

Ezután futtassa a tisztítási all.bat:

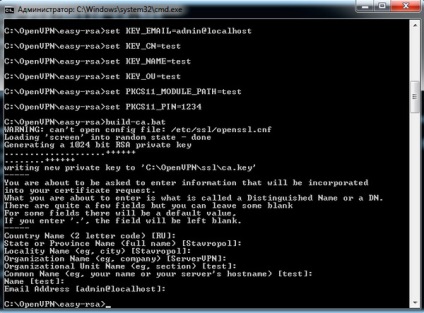

Most fut a build-ca.bat. Mivel az összes információt a szerver már tele, akkor hagyja az összes változtatás nélkül:

így a ssl mappa dh1024.pem fájlt.

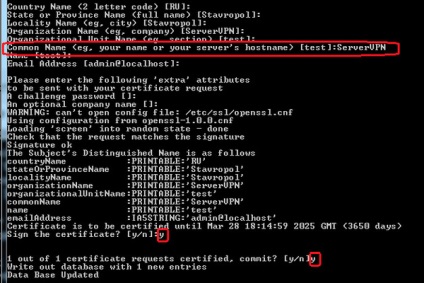

Hozzon létre egy szerver gombbal lépjen be a következő parancsot:

ahol „ServerVPN” a neve naschego VPN szerver, mint az én esetemben,

Fontos! Adja meg a paraméter „commonName” - írja a nevét a VPN-szerver. Az összes többi paraméter, hagyja meg az alapértelmezett minden kérdésre van válasz igen

így a ssl mappa ServerVPN.crt fájlokat. ServerVPN.csr. ServerVPN.key.

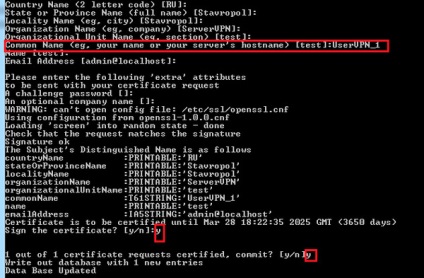

Első kialakulásához kliens segítségével.

ahol „UserVPN_1” A ügyfél nevét.

Fontos! Adja meg a paraméter „commonName” - írja a nevét, a kliens VPN (UserVPN_1). Az összes többi paraméter, hagyja meg az alapértelmezett minden kérdésre van válasz igen

Ennek eredményeként, mi lesz az ssl mappát UserVPN_1.crt fájlokat. UserVPN_1.csr. UserVPN_1.key.

Ha több ügyfél, majd ismételje meg a kialakulását a legfontosabb; nem megfeledkezve minden ügyfél rendelt nevüket

Generation tls-auth kulcs (ta.key) csomagkapcsolt hitelesítés, mert ez megy a gyökér mappában OpenVPN:

és végrehajtja a parancsot:

így a ssl mappát pluchit ta.key fájlt.

Ismerkedés a létrehozását szerver config. A config mappában hozzon létre egy fájlt OpenVPN.ovpn:

A ccd mappában hozzon létre egy fájlt kiterjesztés nélkül, és nevezze meg pontosan, mivel az ügyfél UserVPN_1. nyissa meg a Jegyzettömb és a következőt írja:

Hozzon létre egy kliens konfigurációs.

Telepíteni a kliens OpenVPN, árulója ca.crt. UserVPN_1.crt. UserVPN_1.key. ta.key.

Tűzfalak beállítása és a víruskereső szoftvert a kliens és a szerver zavartalan áthaladását csomagokat. Nem írom le, minden attól függ a telepített antivírus szoftverek és tűzfalak.

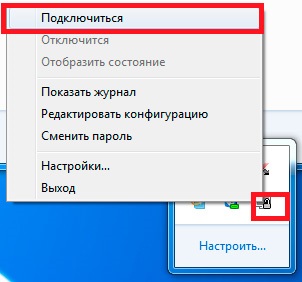

Mindezek után kezdjük meg szerver és a kliens.

Ha mindent jól, mi szerver megkapja az IP 10.10.10.1 és ez csatlakozik a kliens és kap IP 10.10.10.2. És így volt a kapcsolat most a szerver és a kliens ping egymással IP VPN hálózatunk, azaz 10.10.10.1 és 10.10.10.2.

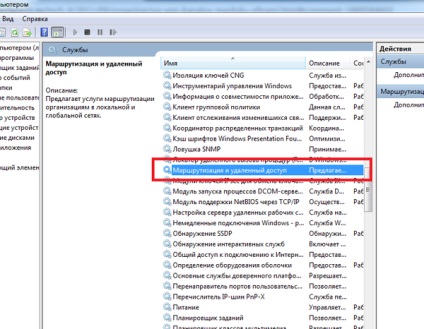

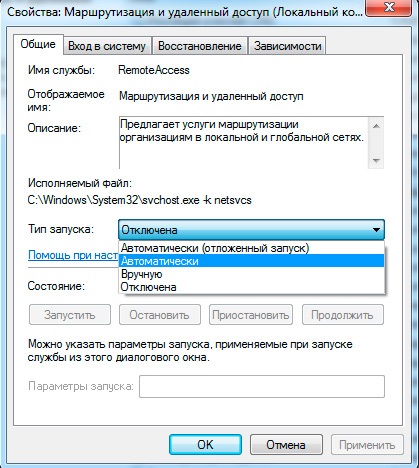

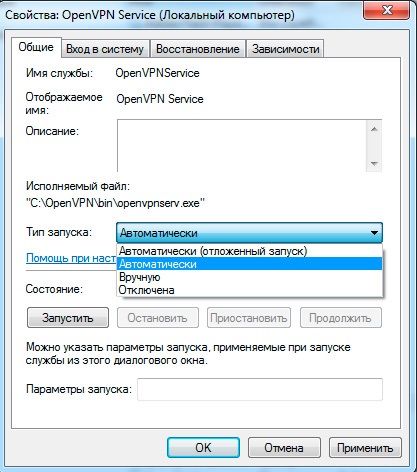

Huzhno adja meg a tulajdonságait a szolgáltatást, állítsd be, hogy automatikusan bekapcsol, és futni.

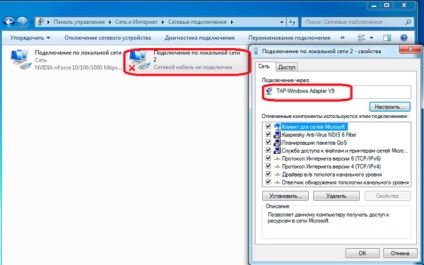

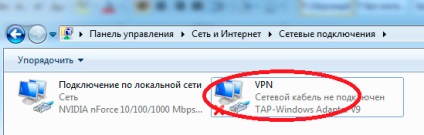

De ez a módszer egy kis hátránya: ha engedélyezi ezt a szolgáltatást, és csatlakozni a VPN-csatorna Hálózati kapcsolatok ikonra Vöröskereszt leteszi VPN be- vagy kikapcsolása.

Ebben az esetben az összes hálózatok működik. Személy szerint én ezt a keresztet bosszantó és néha zavaró.

Van egy másik módja annak, hogy láthatóvá a belső hálózat IP-szerver és kliens.

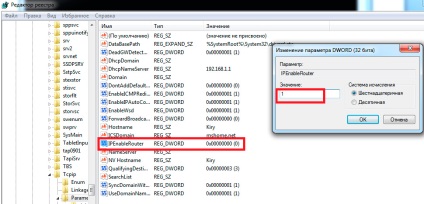

Ehhez menj a registry, nyissa meg a regisztrációs kulcsot:

Keresse meg a paramétert és módosítsa az értéket: IPEnableRouter a REG_DWORD értéke 1.

Ne felejtsük el újraindítani a gépet, hogy a beállítások érvénybe!

Ezt meg kell tenni mind a szerver és a kliens.

Tehát pingelni a hálózat belső IP, és mint ahogy azt a kiszolgáló és az ügyfél számára hálózatok átjárók, és a gép a hálózatról 1 láthatjuk a készüléket a hálózathoz 2, és fordítva. azaz a felhasználó S_OF1 (192.168.0.50) látható a megosztott mappák Felhasználó S_OF2 (172.17.10.50) és fordítva.

Ha a szerver és a kliens nem lesz gateway hálózatukat, abban az esetben kell majd regisztrálni útvonalak kezét.

Példa S_OF1:

Példa S_OF2:

az én esetemben ez nem volt szükség.

Ahhoz, hogy automatikusan elindul a szerver és a kliens, szükségünk van ahhoz, hogy a szolgáltatás OpenVPN szolgáltatás

további védelem

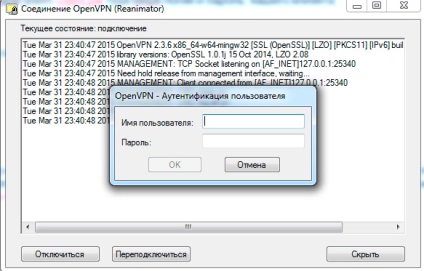

Mint az közismert, a OpenVPN lehetősége van a tanúsítványokra fent leírtak, valamint bejelentkezési név és jelszó, de akkor is összekapcsolják őket. Ahogy én tudom, a Linux lehetséges szabályos eszközökkel létrehozott hitelesítés bejelentkezési név és jelszó, de a Windows, azt is meg lehet oldani. Ehhez létre auth.vbs fájlt a config mappában, és írd a következőképpen

Szintén a mappában konfigurációs fájlt Soda Users.pw Pichet Bejelentkezés ügyfelünk

Ha több az ügyfelek, hogy:

és az ügyfél konfigurációs változtatni az auth-user-pass line a auth-user-pass C: \\ \\ OpenVPN ssl \\ pass.txt.

Most bekapcsolom a gépet, ahol telepítette OpenVPN -server, a szolgáltatás fut, és a VPN-kiszolgáló automatikusan megnő. A kliens elindul az autó, és azért is, automatikusan csatlakozni a szerverhez. Most már mehet a nyilvános mappát vagy RDP dolgozni, például 1C, amelynek székhelye egy másik szervezet.