Access Control modell

Az általános megközelítés az összes modell a hozzáférés-szabályozás osztani a készlet szervezetek teszik ki a rendszert, a sor tárgyak és tárgyak.

Ebben az esetben a definíciók „tárgy” és „alany” jelentősen eltérhetnek. Tegyük fel, hogy a tárgyak egy része a konténerek az információ és a tárgyak - a felhasználókat, hogy a különböző műveleteket, ezeket az objektumokat.

Biztonságot nyújt egy információ feldolgozó megoldások hozzáférést tárgyak tárgyak feladatok szerint egy előre meghatározott szabályok és korlátok alkotnak biztonsági politika.

Három alapvető modell hozzáférés-szabályozás tárgyak: a hitelesítő adatokat, mérlegelési és szerepét.

3.1. bizonyítványok modell

Bizonyítványok klasszikus modell tekinthető a modell Bella LaPaduly. Ennek alapja, hogy a szabályokat a titkos dokumentumot kell használni a kormányzati hivatalok. Ebben a modellben minden tárgy és az alany (felhasználó) rendszer van rendelve a tolerancia szintje. Minden lehetséges a tolerancia a rendszer egyértelműen meghatározott és elrendelt emelkedő titoktartás. Két alapvető szabályok:

2. A felhasználó megváltoztathatja csak azokat az objektumokat, hogy a tolerancia szint nem kevesebb, mint az övé.

A cél az első szabály mindenki számára nyilvánvaló, a második is zavart okozhat. Az mit jelent az, hogy egy felhasználó ne tudjon a magas szintű hozzáférési, még véletlenül, hogy felfedje néhány titkot ismernek.

Az egyik probléma ezzel a modellel tekinthető zavartalan információcsere felhasználók között az azonos szintű, mivel ezek a felhasználók különböző funkciókat a szervezetben, és hogy lehet, hogy egy felhasználó egy, meg lehet tiltani a B. Ezért a gyakorlatban a hitelesítő modell általában együtt használják minden más.

Ezekből két szabály, akkor lehet, hogy néhány érdekes megfigyelést, hogy pont a problémák léphetnek fel, a folyamat alkalmazkodni a modellt a tényleges alkalmazás:

• A tagok „alulról” is megpróbálja átadni az információt fel fektetjük annak szintjét. Ebben az esetben, függetlenül attól, hogy ő valaki, „felülről” soha nem fogja megtanulni olvasni, vagy sem, mivel a dokumentum védve van a szerkesztésre magasabb tisztviselők.

• Van egy nagyfokú toleranciát nincs lehetőség kommunikálni az alsóbb szinteken. Üljön a tetején nagyon okos emberek, akik tanácsot lenne megfizethetetlen, de beszéltünk erről soha nem fog tudni.

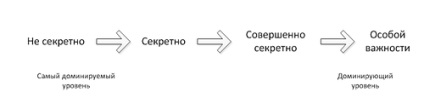

A kötelező hozzáférés-vezérlés alapján biztonsági hitelesítő modell Bella LaPaduly. Ez a modell alapján a szabályok egy titkos dokumentum számos országában használják. Ezzel szemben a teljes körű kezelési, amelyben a felhasználó közvetlenül az előírt jogok olvasni, írni és végrehajtani a megbízást modell hozzáférés-vezérlési játszódik le. Minden felhasználó (személyek) és fájlokat (objektumok) vannak rendelve a hozzáférési szinteket. Például a „titkos”, „szigorúan titkos”. Példa hozzáférési hierarchia szintek:

3.2. diszkrecionális modell

Az egyedi hozzáférés-szabályozási biztonsági modell által végrehajtott

kifejezetten engedélyező hatóság, hogy végezzen tevékenységet az egyes objektumok a rendszerben. Például, a modell-Harrison Ruzzo-Ullmann erre a hozzáférési mátrix, amely meghatározza a hozzáférési jogok a rendszer objektumai. A sorok felelnek meg alanyok és tárgyak, az oszlopokat. Minden cella a mátrix tartalmaz egy sor jogok, hogy a megfelelő egyedet van kapcsolatban a megfelelő objektum.

Általános szabály, hogy az alkotó a tárgy teljes jogokat, és átruházhatják része a jogokat más szervezetek. A diszkrecionális megközelítés lehetővé teszi számunkra, hogy hozzon létre egy sokkal rugalmasabb biztonsági rendszer, mint a kötelező, de ez sokkal nehezebb beadni. A szoftver szempontjából annak végrehajtása nagyon egyszerű, de elég sok tárgyat és tárgyak válik a rendszer szinte kezelhetetlen.

A probléma megoldására vonatkozik, például a használók csoportjában. Ebben az esetben a jogokat oszlanak meg azoknak a felhasználóknak, hanem felhasználónként alapon. Hogy a felhasználó rendelkezik a megfelelő engedélyekkel, akkor csak meg kell hozzá, hogy egy vagy több csoport. Ön is használja gépelés tárgyakat. Minden típusú objektum van hozzárendelve, és mindegyik típus határozza meg a jogok (hozzáférési rendszer). Ebben az esetben a mátrix oszlopai nem felelnek meg elérni objektumok és objektum típusok. Ötvözi ezt a megközelítést felhasználók csoport jelentősen csökkenti a hozzáférési mátrix, ezért egyszerűsíteni a beadásra.

Lényegében egy sor jogok - nem más, mint egy lista az ismert rendszer működését, felszerelt engedélyt vagy tiltást a művelet elvégzéséhez. A nagy számú ismert alkalmazása műveleteket lehet elég nagy. Így a legtöbb művelet értelme csak bizonyos típusú objektumok, és sok tipikus folyamatok végre a felhasználó alkalmazása, a teljesítmény között több elemi műveletek különböző tárgyakat. Ezért még a csökkentett hozzáférési mátrix, úgy a biztonsági politika alkalmazása, azaz illetékes hatóság meg kell osztani a különböző felhasználók a rendszer, elég nehéz.

3.3. példakép

A példakép műveletek kell elvégezni keretében hivatalos felelősség a felhasználót a rendszer, csoportosítva egy sor úgynevezett „szerep”.

Például a regisztrálás dokumentumokat csoportosítani lehet a szerepe „anyakönyvvezető”. Ahhoz, hogy több műveletre társított különböző szerepeket nem szuperponálódik bemenetére visszük hierarchikus kapcsolatát szerepek. Például a szerepe a „titkár” lehet a szerepe „regisztrátor”, és plusz, hogy néhány további lépést.

Minden felhasználó játszik egy vagy több szerepet benne. A felhasználónak lehetősége van, hogy bizonyos műveleteket, ha a készlet a szerepek szükséges, és ez tilos, ha nem kívánatos.

Ebben a modellben az objektum nincs konkrét házigazdák. Minden információ tartozónak kell tekinteni a szervezet, amely birtokolja a rendszert. Ennek megfelelően a felhasználó szerepe a rendszeren belül - ez a szerepe, hogy játszik a szervezet. Ennek eredményeként a felhasználó nem ruházható a jogot, hogy egy adott objektumot. Vagy ő hozzáfér az összes ilyen tárgyakat a rendszerben, vagy sem. Így az előnye, hogy egy példakép a könnyű előtt egy teljes körű kezelési: rendelni a felhasználók szerepeket és új szerepeket nem tesznek semmilyen nehézséget. Ugyanakkor ez nem teszi lehetővé, hogy ellenőrizzék a különböző részein a rendszer külön-külön, de még inkább -, hogy átruházzák bármely ilyen szerv a felhasználó számára.