A privát kulcs olvasása CryptoPro tartály azt jelenti openssl

Olvasás konténer CryptoPro privát kulcsot jelenti OpenSSL 54

- 15.01.16 06:41 •

- Shukan •

- • # 275039

- • Habrahabr

- 29 •

- 13300

- mint a Forbes, csak jobb.

Érdemes megemlíteni a létezését P12FromGostCSP segédprogram, amely lehetővé teszi, hogy konvertálni a formátumot a kulcsot P12, használható ezzel OpenSSL, de a segédprogram a következő jelentős hátránya van:- Elolvassa a tartály nem közvetlenül, hanem egy crypto, így ha az eltér a OpenSSL semmi, nem működik.

- Hacsak azt a kulcsfontosságú tulajdonságai a kulcs „exportált”, hogy nem tud konvertálni.

- A demó verzió nem egy kulcsot tartalmazó állomány, ez a funkció csak akkor érhető el a fizetett változat.

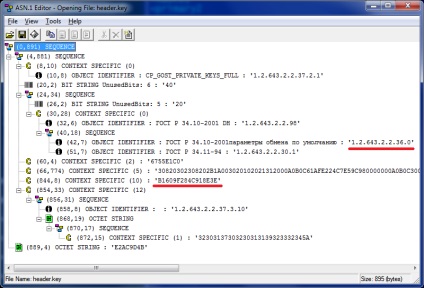

Ez tartalmaz egy 32 bájtos kulcsot ASN1 formátumban. Ez csak a fele a kulcs, a teljes kulcsot úgy kapjuk meg, ezt a számot Q modulo egy maszkot. Field-tároló egység Q az OpenSSL könyvtár neve a sorrendben. A maszk a masks.key file:

Ez tartalmaz egy 32 bájtos kulcs maszk ASN1 formátumban kódolt a tárolási kulcs pwd_key. Ezután 12 bájt „csupasz” információ generáló kulcsot tároló pwd_key, ha kriptokonteynera jelszóval védett, a jelszó is részt vesz a termelés a tárolási kulcs.

További ellenőrző (szimuláció védelem) 4 bájt. Ellenőrző információkat az egyszerűség kedvéért használjuk, nem, átfogó ellenőrzést végzi generál egy nyilvános kulcsot és összehasonlítjuk az első 8 bájt kapott kulcsot a megfelelő területen header.key file:

A fő munkát a következő 3 funkció:

1. Hozzon létre egy tárolási kulcs alapján 12 byte-os „só” és egy jelszót.

2. dekódolja a mester kulcsot a kulcs tárolására.

3. Osszuk el a kulcsot a maszk egy maszk.

De mivel a könyvtár OpenSLL művelet modulo hagyományosan hiányzik, akkor használja a működését figyelembe inverz számok és szorzás.

További összeállítás forrása le a Linux verzió.

Windows verzió letölthető innen is van egy tanúsítvány és a saját kulcs vizsgálatra, meg kell építeni egy ingyenes fordító Borland C ++ 5.5

Összeállítása OpenSSL könyvtár

Miután letöltötte és kicsomagolás forrás openssl parancs végrehajtása a cél könyvtárba:

Kapunk készen libcrypto.a könyvtár az aktuális könyvtárban.

Is szükség van a header fájlokat a motorok / ccgost és tartalmazzák a könyvtárakat.

összeállítása privkey.c

Kialakulása a privát kulcsot private.key

Vizsgáljuk meg a privát kulcsot kriptokonteynera lp-9a0fe.000, nyilvános kulcsú tanúsítvány signer.cer és egyéb fájlok vizsgálatra lehet venni itt

Kapunk az eredmény:

Ne feledje, hogy private.key

Egy zárt private.key kulcsfontosságú, hogy aláírja a fájlt file.txt

ellenőrzi az aláírást

Minden működik, csak nagy!

Van valami baj ezekkel a zsetont. ez abban a tényben rejlik, hogy az ezeket támogató jelzőt kell tenni az interneten a dugó, amelynek most a kis állatkert. Készíts egy funkcionális EPO vendégek számára egy szabványos böngésző mechanizmusok ilyen jelzőket nem lehet sajnos. A beépülő egy másik probléma: a legtöbb plugins használt NP API, akik ittak a Chrome-ból és kb ivott Firefox.

Windows alatt dolgozni ezekkel tokeneket is, nem az a legkényelmesebb megoldás, mint amikor dolgozik velük a Crypto Pro vagy egy másik népszerű CIPF Ezt a tokent alakul tök vaku. Microsoft Crypto API munkát támogatott csak egy része az RSA token. De Gostovskaya funkcionális jellemzőit a hardver aláírás kell húzni a PKSC # 11, de a programok, amelyek támogatják ezt a Windows alatt, továbbá a MS Crypto API délután a tüzet.

Szokás fleshka fleshka rögzítve a tartály egy külön mappába. Általában ez a legnépszerűbb és a leginkább megfizethető vezérjel típusa esetében a Crypto-Pro. És vele a kulcsot kap a legnehezebb, mert a tárolási formátum -proprietarny.

Ezekkel tokeneket sokkal könnyebb - van pcsk11-eszköz van, a végén, a segédprogram a token gyártók. Ha a kulcsot generálunk a token nem exportálható, akkor persze, hogy nem húzza, de a szabály, a kulcs nem rakodni, így hogy tudod, hogy egy példányt, mert a valószínűsége megfejtő kulcs sokkal alacsonyabb, mint a valószínűsége annak, például veszteség vagy törés .

Általános szabály, hogy a kulcs nem rakodni, így hogy tudod, hogy egy példányát egy horror. Ki és hol a kulcs terheletlen? Normális esetben a vállalatok „a veszteség vagy törés” harci egyszerű: egyszerűsítik a regisztrációs az új kulcsot. Ideális esetben - meg kell tenni, hogy az ügyfél maga támogatás nélkül bevonása - valami ilyesmi.

A legtöbb retardált -, hogy azért, mert valaki valamit az összes ellenőrzés után tanúsítják, értelmezi. Egy csomó pénzt spinning. De ugyanakkor a legalapvetőbb - úgy néz ki, mint senki sem ellenőrzi. Miért ez az egész? Vagyis, megértem, hogy a legtöbb ember számára, „Biztonság - ez egy ilyen pipa, amely nélkül az ügyfelek nem jön / nem írja alá a szerződést”, de mivel ez ott valóban védi az adatokat - ez nem számít, de a pokol, az egész van egy határ!

Kimutatása az exportált kulcs prodakshene - vészhelyzet. Valaki valami olyan nem érti, hogy a „tölgyfa összeomlott”, és úgy döntött, hogy lejárassa az egész ötlet hardver tokenek ... És akkor okazyvatsya, hogy „a szabály ezt terheletlen Key” ... ez szomorú ...

te csak ne találkoznak munkáját SMEV ...

Nem találkoznak. És a vezetékek a házamban, nem telepíthető. Még a kormánymű hydrostrengthening én nem javítható. De mit is változik.

A hátoldalon a magyar „esze”: Ha valaki kifejlesztett egy olyan rendszert, amelyben valamit tenni kényelmetlen, elemi regisztrációs művelet egy további fő (ami kell egy egyszerű és ingyenes) igényel sok időt és energiát és / vagy pénzt, Kak adagolóéllel. „Bug”, hogy a dugó nem éget, kalapáccsal zabem érzékelő, ha a helyén van, nem mászik, hagyja az exportált kulcsokat. Mindent - a legjobb szándékkal.

És akkor - otthon goryad, rakéták alá, pénz eltűnik.

Létjogosultságának kriptotokena - az anti-kezelő eszköz helyezni a kulcsait. Ez valójában az egyetlen igazolás az ő suschesvovaniya. Az exportált kulcsokat fejlődik - legalább egy ok az elbocsátásra a gondatlanság, és a legjobb - és így a felelősség (attól függően, hogy ki és hány kulcsot adtak ki).

És az a jelszavakat rögzített bumazhechke és ragasztott a monitor - minden nevetés. És amikor kulcsok kibocsátott PINom 12345678 és exportált kulcsok - ez olyan, mint, „úgy legyen” ...

Én még többet mondani. A mai napig a legtöbb CA használja a Crypto szoftver, amely lehetővé teszi, hogy hozzon létre egy kulcspárt csak a rossz jelzőt. Sőt, a túlnyomó többsége a CA nem ad (a szabályok szerint) az ügyfelek, a tanúsítvány megszerzéséhez a tanúsítvány kérést.

Így minden sokkal rosszabb, mert a privát kulcs generál az UC. Sőt, lehet másolni magad ezen a ponton.

Ha igazán tudja, mi a biztonság, természetesen, hogy az idő, és keresse meg a CA, amely együttműködik a lekérdezések. De a többség a CA, és így az ügyfelek élnek itt és így.

Miért van, hogy pénzt fizetni egy ilyen kulcs? Vásárlás az olcsóbb a botot, meg minden. Kazahsztánban például ez a helyzet. Kapsz egy igazolást az állami közszolgáltatások. Kézhezvételét követően, akkor sem hozza a flash meghajtó, vagy azért, hogy egy igazolást, amely épül kriptotoken (de szükség van egy speciális olvasó), vagy fizetni a pénzt, és kap egy USB-token. Vásárolja borsos áron USB flash drive - elég valójában. Vagy ez miatt ez a szoftver, amely beolvassa a kulcs csak ez a márka a flash meghajtók?

Ez annak köszönhető, hogy a biztonsági követelményeknek. A privát kulcs nem lehet eltávolítani a titkosítási kulcs (elméletileg - akár az elektronmikroszkóp gyakorlatilag nem - legalábbis nem tud csinálni, hogy a „rögtönzött” kifejezés).

Azt mondják, egy ilyen kulcs behelyezésekor egyszer és mindenkorra egy laptop, ahol a két meghajtót. Míg ő a rendelkezésemre - minden, vele történik - az én felelősségem és a probléma (ha elveszett vagy például vámtisztek elvenni egy új laptopot, és küldött „hogy ellenőrizze” - én azonnal jelentenie kell, hogy a legfontosabb a lemondás ).

Fontos: mert a kulcs nem másolható, nem „mentség” és a „machinációk a riválisok” nem veszik figyelembe: a kulcs a kezemben -, akkor én mi történt vele, és válaszolni.

Mi értelme az elhelyezés egy ilyen kulcs tanúsítvány exportálása - tudomány, persze, nem ismert. Ebben az értelemben úgy működik, mint egy normál USB flash meghajtó, és nem előnyt ezek nem számít.

Azt mondják, egy ilyen kulcs behelyezésekor egyszer és mindenkorra egy laptop, ahol a két meghajtót. Ezt elkerülni, beteszem csak akkor, ha be kell jelentkeznie semmit. Volt yubikey biztonsági hiba OpenPGP-applet, amely lehetővé teszi a művelet csap nélkül.