A műsorszóró nevének felbontása a wpad protokollon keresztül

Az egyik leggyakoribb támadás a támadások során felhasznált jelszó használata a műsorszórás felbontásának jogosulatlan használata.

Ezután megnézzük a műsorszórás-névfeloldás jogosulatlan használatának módját a belső rendszerek pent tesztje során, és ajánlásokat adunk arra vonatkozóan, hogyan védekezhetünk az ilyen típusú fenyegetések ellen.

Veszélyeztetett rendszerek

Windows, MacOSX és Linux.

A végrehajtás általános rendszere

A támadók végrehajthatnak egy "Középen" támadást a sérülékeny rendszerek ellen, ha ezek a rendszerek ugyanazon a helyi hálózaton vannak, mint az áldozat rendszere (belső hálózat, kávézó, repülőtér).

A támadó egy interneten keresztül "Man in the Middle" támadást végezhet egy olyan gTLD domain regisztrálása esetén, amely ellentétes egy belső névsémával és egy hamis WPAD proxy telepítésével.

Az áramkör részletes leírása

A támadásnak számos lehetősége van, de az alapötlet nem változik. A támadó úgy konfigurálja az áldozat rendszert, hogy válaszoljon a hitelesítési kérelmekre a nevek megoldásával kapcsolatos lekérdezések hamisításával. Amint az ügyfél megpróbál olyan rendszert találni, amely nem rendelkezik megfelelő DNS rekorddal, kisebb ismert protokollokra vált, például az NBNS és az LLMNR számára. A rendszerkeresés sorrendje a következő:

Bizonyos esetekben a számlákat tiszta formában (az alapvető HTTP, FTP vagy MSSQL protokoll esetén) lefoglalhatja. Bár alapvetően a NetNTLMv1 vagy a NetNTLMv2 protokollok hitelesítő adatait elfogják. Mivel mindkét formátum kihívást jelent, a támadó akár hash-szünetet, akár egyszeri ismétléses játékot kínál.

Az új WPAD-támadás célja olyan ügyfelek, akik kívül esnek a belső vállalati hálózaton (otthoni hálózat, repülőtér vagy kávé). Ha egy támadó birtokában van egy gTLD-domain, amelyet a szervezet belső célokra használ, akkor a WPAD (vagy hasonló) kérések lehallgathatók. A pentesztér esetében ez az információ nem különösebben jelentős, de a szervezeteknek meg kell érteniük a lehetséges kockázatokat.

Ezután bemutatjuk, milyen egyszerű a fiókok hackolása és a Windows tartomány megzavarása.

A WPAD nem az egyetlen név, amelyet az ügyfél megpróbál találni. Mindez a rendszer és a hálózat konfigurációjától függ. A támadás bemutatása során a CORP név (a laboratóriumunk domainje) kerül felhasználásra.

Először telepítse a Gladius-ot, hogy figyelemmel kísérje és automatikusan feltörje a hasadékokat. A Gladius elindítása után elkezdjük válaszolni és várni a pillanat, amikor az áldozat megpróbálja hitelesíteni. Az alábbi ábra bemutatja, hogy az áldozat megpróbálja használni a CORP nevét, és a rosszindulatú rendszer reagál, és elfogja a fiókokat.

1. ábra: A támadó válasza egy felhasználói kérelemre

A fenti ábra azt mutatja, hogy a rendszergazda nevű felhasználó a NetNTLMv2 formátumú számlát küldött. A Gladius automatikusan elfogja az adatokat és elkezdi a hackelést.

2. ábra: elfogott fiók levétele

A hackelés eredményeként kiderült, hogy a rendszergazda jelszava "Password1 !!". A talált fiókok egy e-mail szerver vagy VPN elérésére használhatók.

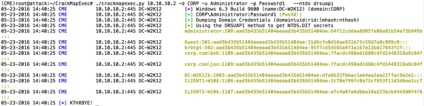

De megyünk a másik irányba, és használjuk a CrackMapExec segédprogramot.

3. ábra: A Whoami csapat futtatása

4. ábra: Az összes domaintörlés kirakodása

Ennek következtében teljes mértékben veszélyeztettük a domainet. Az adminisztrátoroknak szem előtt kell tartaniuk az ilyen típusú támadásokat, amelyek nagy hatékonyságot mutattak a puszták alatt.

A fenyegetés elleni teljes védelem érdekében integrált megközelítés javasolt. Az új rendszerre vonatkozó védelmi módszerek dőlt betűvel vannak jelölve.

- Hozzon létre egy WPAD bejegyzést, amely a vállalati proxykiszolgálóra mutat, vagy letiltja az automatikus proxyérzékelést az Internet Explorerben.

- Letiltja az NBNS-t és az LLMNR-et (de először tesztelje ezeket a beállításokat, mielőtt minden rendszeren elindulna).

- A belső és külső erőforrások megfelelő DNS-rekordjának konfigurálása.

- Monitorozza a hálózatot a sugárzási kérelmek visszaélésekkel kapcsolatos támadásokért (sugárzott mérgezési támadások).

- Korlátozza a külső csatlakozásokat 53 / tcp és 445 / tcp minden belső rendszerhez.

Ezen felül az US-CERT a felhasználóknak és a hálózati rendszergazdáknak a következő ajánlásokat nyújtja a hálózati infrastruktúra biztonságának javítása érdekében:

- A böngészőkben és az operációs rendszerekben az automatikus proxykiszolgáló keresés / konfigurációjának letiltása új eszközök telepítése során, ha ez a szolgáltatás nem szükséges a belső hálózatokhoz.

- Használja a globális DNS-kiszolgáló Teljesen minősített domainnevét (FQDN) a vállalati és egyéb belső névterek gyökérként (gyökérként).

- A belsőDNS-kiszolgálók konfigurálása a belső TLD-kérésekre adott erőteljes válaszhoz.

- A tűzfalak és a proxy beállítása a wpad.dat fájlokra vonatkozó külső kérések naplózásához és blokkolásához.

- A WPAD-hez társított várható hálózati forgalom azonosítása, a nyilvános névtér figyelése vagy a proaktív domainregisztrálás megfontolása a jövőbeli névütközés elkerülése érdekében.

- Jelentéseket küld az ICANN-nak (https://forms.icann.org/en/help/name-collision/report-problems), ha a rendszernek komoly következményei vannak a nevek ütközésével kapcsolatban.