Az usb-token, cikkek, a cégről való hackelés megakadályozása - rozsdamentes befecskendezés, rozsdásegítés

Az usb-token hackelésének megakadályozása

Szinte mindenhol, elektronikus aláírás használata esetén az usb-token (a továbbiakban: token) az utóbbi tárolására és kezelésére szolgál. Mi a választás? Az a tény, hogy maga a privát kulcs állandóan a tokenen tárolódik, és hogy a PIN kód ismerete nélkül nem tud hozzáférni a privát kulcshoz, mindent tudok. De tényleg így van?

Nézzük meg jobban az eszköz-tokenet az etoken PRO (Java) / 72K példáján.

A gyártó szerint a jellemzői a következők:

Athena OS755, beépített Java virtuális gép

(teljesen kompatibilis a Sun Java kártya szabványával)

Támogatott interfészek és szabványok

- PKCS # 11 verzió 2.01,

- A Microsoft CryptoAPI,

- PC / SC,

- Tanúsítványok X.509 v3, SSL v3, IPSec / IKE,

- A Microsoft CCID,

- eToken Minidriver

A fejlesztői csomag támogatott verziói

eToken SDK 4.5 és újabb

Amint az a specifikációból látható, az eszköz az Atmel AT90SC25672RCT-USB mikrokontrolleren alapul.

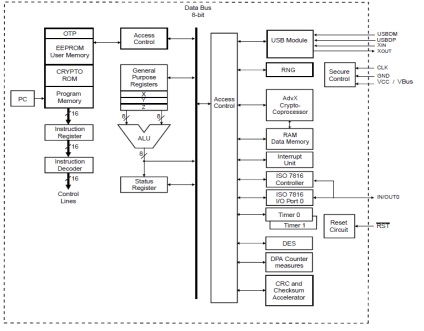

AT90SC25672RCT-USB egy 8/16-bit mikrokontroller alapuló fokozott RISC architektúra secureAVR kriptográfiai társprocesszort, a programozható ROM, EEPROM a felhasználói adatok tárolására mérete 72kb. Az AT90SC25672RCT-USB-t az alacsony fogyasztás és a nagy teljesítmény jellemzi. A mikrokontroller 135 utasítással rendelkezik, amelyek többségét egyetlen órajelben végzik, így a teljesítmény elérheti az 1 MIPS / MHz-et. A mikrokontroller architektúrája 32 általános célú regisztert tartalmaz, amelyek közvetlenül kapcsolódnak az ALU-hoz, ami lehetővé teszi egy utasítás számára, hogy két különböző regisztert kapjon 1 szinkronizációs ciklusonként. Az 1. ábra a mikrokontroller architektúráját mutatja.

Lépjünk le a hardverelemről, és vegyük fontolóra a lehetséges támadást az eszközön. A titkosítási algoritmusok bármelyikének saját végrehajtása van, mind a szoftver, mind a hardver. Ugyanakkor, ha az algoritmus matematikailag "tökéletes", akkor a gyakorlatban olyan programban fog megvalósulni, amelyet néhány processzoron lévő környezetben végrehajtanak. Általában az algoritmus különböző lépéseinél az eszköz, amely végrehajtja, megváltoztatja a paramétereket, mint például az energiafogyasztás, az elektromágneses sugárzás stb. Ezen adatok felhasználásával kulcsfontosságú információkat kaphat. Az ilyen típusú támadások harmadik fél csatornájára támadnak.

Harmadik típusú csatornákra történő támadások két típusra oszthatók: aktívak és passzívak. Az aktív támadások közé tartoznak azok is, amelyekben közvetlen hatással van a viselkedését megváltoztató rendszerre. A rendszer visszafordíthatatlan hatása lehet. A passzív olyan támadásokra utal, amelyekben nincs észrevehető hatás a rendszerben, és a rendszer normál üzemmódban működik.

1. ábra - Az Atmel AT90SC25672RCT-USB mikrokontroller architektúrája

A mikrokontroller képes ellenállni az energiafogyasztás elleni támadásoknak (SPA / DPA); (SEMA / DEMA); idő támadás; a látható sugárzás ellen. Mindezek a támadások a harmadik fél csatornáinak passzív támadásaival kapcsolatosak.

- Energiatakarékossági támadások - az algoritmus különböző lépéseinél az energiafogyasztás más (az e / m sugárzás elleni támadások hasonlóak a támadások ezen csoportjához - az algoritmus különböző lépéseinél az e / m sugárzás eltér);

- Time Attack - Különböző algoritmus műveletek végrehajtása különböző ciklusszámokhoz;

- Sugárkémiai támadások - A nagy pontosságú fényintenzitás érzékelő segítségével az algoritmus különböző lépésein belül a LED jelzőfény szóródott fényintenzitásának változását mérheti.

Az aktív támadások, például a számítási hibák és a hangzás elleni támadások elleni küzdelem érdekében aktív védelmet alkalmaznak, amelynek jellemzői a gyártó nem nyilvánvaló okokból merülnek fel.

Az AT90SC25672RCT-USB védelmi funkciókat az alábbi beállítás képviseli:

Így a token ellenáll a harmadik fél csatornáinak támadásaival szemben, de sebezhető más típusú támadásokra is, amelyek minden olyan eszközön megtalálhatók, amelyek PIN-kóddal vannak elfoglalva a beérkezés időpontjában. Ez lehet egy trójai a felhasználó számítógépén, jó képminőségű mikrokamera, akusztikus érzékelő és a lehallgatás végrehajtásának egyéb módjai. Ne felejtsük el a termorektális kriptanalízist. A PIN-kód ismeretében nem nehéz kihúzni a titkos kulcsot - ez nem nehéz, mint a fájl másolása (feltéve, hogy a támadó támadóval rendelkezik).

Mindezekből az következik, hogy az EP titkosítási kulcsa, amikor a privát kulcs-token tárolódik, a PIN-kód, és ennek megfelelően kell tárolnia.