Asa nem celite hozzáférést a citrix vevőkészülék használatával mobil konfigurációs példával

Ez a dokumentum leírja, hogyan kell konfigurálni a Cisco adaptív biztonsági eszközét (ASA) a Citrix Reciever proxyként mobileszközökön. Ez a funkció biztosítja a biztonságos távoli hozzáférést Citrix vevő alkalmazás fut a mobil eszközök a szerverek, virtuális desktop infrastruktúra (VDI) XenApp / XenDesktop az ASA, amely szükségtelenné teszi a Citrix Access Gateway.

Előfeltételek

követelmények

A Cisco azt javasolja, hogy először ismerkedjen meg a következő elemekkel:

- Citrix Reciever

- Cascading WebVPN

- Az ASA-nak érvényes hitelesítő tanúsítvánnyal kell rendelkeznie, amelyet a mobileszközök bíztak meg.

- Az XML felületet engedélyezni és konfigurálni kell a Citrix XenApp / XenDesktop / Storefront szerveren.

Használt alkatrészek

Ennek a dokumentumnak nincsenek merev kötései a szoftver és a hardver különféle verzióihoz.

Az ebben a dokumentumban bemutatott információk a speciális laboratóriumi környezetben működő eszközökből származnak. Az ebben a dokumentumban ismertetett összes eszköz tiszta (standard) konfigurációval indult el. A munkahálózatban meg kell vizsgálni az összes csapat potenciális hatását, mielőtt használná őket.

Támogatott mobil eszközök

Ez a támogatott mobileszközök listája:

demonstráció

A folyamat bemutatásának megfigyeléséhez látogasson el a következő weboldalra:

Általános információk

A Citrix Access Gateway (CAG) hagyományosan az egyetlen módja annak, hogy biztonságos távoli hozzáférést biztosítson a Citrix virtualizált erőforrásokhoz (asztali számítógépekhez és alkalmazásokhoz). Egy tipikus telepítés során egy ilyen eszköz a DMZ (Demilitarized Zone) tűzfalának mögött helyezkedik el. Ez a funkció hozzáadja az ASA funkciót a biztonságos eszközök távoli kapcsolódásához a mobileszközök virtuális erőforrásaihoz.

A hagyományos telepítésekhez egy CAG jelenléte szükséges, amely rendszerint a tűzfal mögött található:

Az ASA-val a Citrix belső erőforrásai a CAG nélkül lehetségesek:

Ahhoz, hogy az ASA képes legyen kapcsolatot létesíteni a Citrix Recipientől a Citrix kiszolgálóig, az ASA a Citrix Access megszemélyesítés.

Az ASA Citrix Recipientrel támogatott hitelesítési módszerek listája:

- HELYI

- domain

- SecurID RSA saját SDI protokollal.

- Az ASA olyan problémamódokat is támogat, amelyek tartalmazzák a következő tokenet, új PIN-kódot és lejárt PIN kódot.

- Kétszintű hitelesítés (RSA és LDAP)

korlátozások

- A Citrix Recipient ügyfél egyszerre csak egy XenApp / XenDesktop kiszolgálót fér hozzá. Ennek eredményeképpen az ASA proxyt egy XenApp / XenDesktop-ra is felkérik a VPN munkamenethez. Amikor a Citrix Recipient ügyfél csatlakozik, az ASA kiválasztja az első XenApp / XenDesktop beállítást.

- A HTTP átirányítás nem támogatott, mert a Citrix Recipient alkalmazás jelenlegi verziója nem működik átirányítással.

- kliens tanúsítvány érvényesítése, lejárati értesítést jelszó lejár, a Cisco Secure Desktop (CSD), valamint az összes, a CSD (nem csak a biztonsági tárolja) nem támogatott, amikor offline / mobil kliensek használják, mert az autonóm / mobil virtualizációs infrastruktúra ügyfelek nem értik ezeket a fogalmakat.

CLI parancsok

Megjegyzés:

típus típusú VDI. A Citrix címzett esetében a típus Citrix.

url - a XenApp vagy a XenDesktop kiszolgáló teljes URL-je, amely magában foglalja a HTTP vagy a HTTPS-t, a gazdagépnevet, a portszámot és az XML-szolgáltatás elérési útját. A gazdagép neve és a működő XML elérési út tartalmazhat egy nem makulátlan makrót. Ha a működő XML elérési út nincs megadva, akkor az alapértelmezett elérési út / Citrix / pnagent /.

A felhasználónév az a felhasználónév, amelyet a virtualizációs infrastruktúra szerverbe való belépéshez használnak. Ez lehet egy nem makulátlan makró.

A jelszó a jelszó, amelyet a virtualizációs infrastruktúra kiszolgáló beírásához használnak. Ez lehet egy nem makulátlan makró.

domain a domain, amelyet a virtualizációs infrastruktúra-kiszolgáló beírásához használnak. Ez lehet egy nem makulátlan makró.

Szerverek Megjegyzés: A XenAPP általában úgy van beállítva, hogy hallja a 80-as portot, ezért a VDI-t HTTP helyett a HTTPS helyett kell beállítani.

A Citrix Recipient mobil felhasználók kiválaszthatnak egy alagútcsoportot, míg azok hitelesítettek az ASA-val. Az alagútcsoport kiválasztása lehetővé teszi más hitelesítési protokollok és XenApp / XenDekstop kiszolgálók támogatását a VDI hozzáférésre. A rendszergazdák képesek az alagútcsoportot a VDI-hozzáférés alapértelmezett beállításaként konfigurálni. Ha a felhasználók nem választanak ki egy alagútcsoportot, ezt a hangolt alagútcsoportot használják:

- application_name az alkalmazás neve. Az egyetlen jelenleg támogatott alkalmazás a Citrix címzettje.

- Az alagútcsoport neve az aktuális alagútcsoport neve, amelyet a megadott típus VDI hozzáférésének alapértelmezésként használ.

Konfigurációs példa

Ezek a VDI konfiguráció érvényes példái:

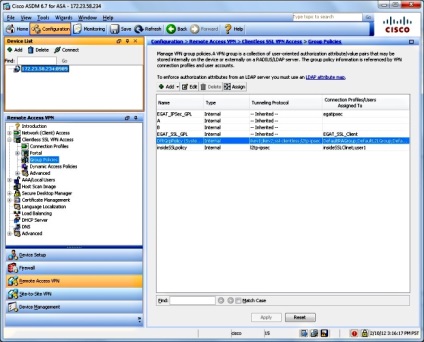

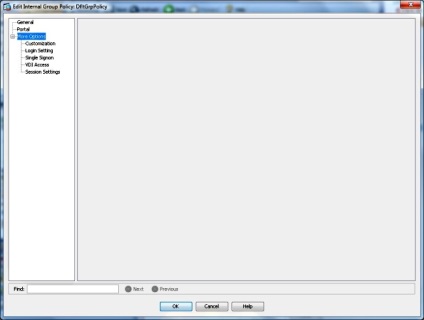

Adaptív biztonsági eszközkezelő (ASDM) konfiguráció (ASDM)

- Menjen az Asdm> Konfiguráció> Távoli hozzáférés VPN-hez> Hozzáférési házirend> Csoportok VPN SSL kliens nélkül: