Botnet dorkbot lebontotta a híreket és a véleményeket

Az ESET segített a Microsoftnak, a lengyel CERT-nek és a bűnüldöző szerveknek a világban a Dorkbot botnet felszámolásában, a botnet-mechanizmust használva a botnet CC szervereinek kezelésére.

A szokásos trójai programok, mint például a jelszavak elhárítása a népszerű Facebook és Twitter szolgáltatásokból, a Dorkbot egy vagy több egyéb rosszindulatú program telepítésére specializálódott egy kompromisszumos rendszerben. Javítottuk a bot olyan rosszindulatú programokat, mint a Win32 / Kasidet (Neutrino bot), valamint a Win32 / Lethic. Az elsőt a támadók használják DDoS támadások végrehajtására, a második pedig spam bot.

A Dorkbot még mindig nagyon gyakori a világ számos országában. Minden héten több ezer fertőzést látunk a rosszindulatú programok felhasználóinak, és naponta friss botminták érkeznek vírusvédelmi laboratóriumunkba. Nem meglepő, hogy a Dorkbot a bűnüldözés céljává vált. Ahhoz, hogy tesztelje a rendszert a Dorkbot fertőzésre és annak későbbi eltávolítására, használja az ingyenes Dorkbot Cleaner eszközt.

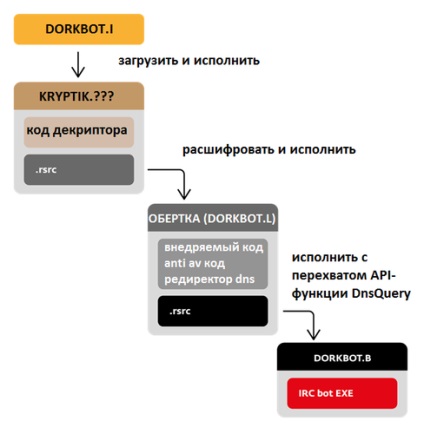

Az alábbi ábra bemutatja a Dorkbot legfrissebb változataiban használt különféle összetevőket, amelyeket elemezni tudtunk.

Tekintse meg a rosszindulatú programok tipikus fertőzését egy cserélhető USB-meghajtón keresztül, ami segíteni fogja az egyes modulok szerepét. Mivel a Dorkbot a fertőzött rendszerhez csatlakoztatott cserélhető adathordozókat keresi a későbbi kompromisszumhoz, számos rosszindulatú program felderítési mintázatát kivehető adathordozón indították el. Ugyanakkor kétféle Dorkbot-fájlt találtak: a végrehajtható dropper fájl és az adathalász nevekkel rendelkező .LNK fájlok, amelyek a dropper fájlra mutatnak.

A rosszindulatú programok telepítése után a bot megpróbál csatlakozni az IRC kiszolgálóhoz, és várja meg, hogy bizonyos parancsok érkezzenek a rögzített csatornára a támadókból. A bot rendszerint parancsokat kap a rendszerben lévő új rosszindulatú programok betöltésére és végrehajtására, amelyeket fent említettek.

A Dorkbot alapú Botnet hosszú idő óta aktív és a támadók ma is sikeresen használják. A botnet kezelő CC szervereinek infrastruktúrája az ESET szakemberei által ellenőrzött egyike. Az ilyen információ nagyon fontos a rosszindulatú program viselkedésében bekövetkezett változások nyomon követésében, valamint az információk felhalmozásában, a bűnüldöző szervek általi felhasználás céljából.

* paypal. *

* google. *

* aol. *

* screenname.aol. *

* bigstring. *

* fastmail. *

* gmx. *

* login.live. *

* login.yahoo. *

* facebook. *

* hackforums. *

* steampowered *

* nem-ip *

* dyndns *

* runescape *

* .moneybookers. *

* twitter.com / munkamenetek *

* secure.logmein. *

* officebanking.cl / *

* signin.ebay *

* letétfájlok. *

* megaupload. *

* sendpace.com / login *

* mediafire.com / *

* freakshare.com / bejelentkezés *

* netload.in / index *

* 4shared.com / bejelentkezés *

* hotfile.com / bejelentkezés *

* fileserv.com / login *

* uploading.com / *

* feltöltött. / /

* filesonic.com / *

* oron.com / bejelentkezés *

* what.cd / login *

* letitbit.net *

* sms4file.com / *

* vip-file.com / *

* torrentleech.org / *

* thepiratebay.org / bejelentkezés *

* netflix.com / *

* alertpay.com / bejelentkezés *

* godaddy.com / bejelentkezés *

* namecheap.com / *

* moniker.com / *

* 1and1.com / xml / config *

* enom.com / bejelentkezés *

* dotster.com / *

* webnames.ru / *

*: 2082 / login * (esetleg cpanelre célozva)

*: 2083 / login * (esetleg cpanel célzás)

*: 2086 / login * (esetleg GNUnet célzás)

* whmms *

*: 2222 / CMD_LOGIN * (esetleg DirectAdmin célzás)

* bcointernacional *

* members.brazzers.com *

* Youporn. *

* tagok *