Hogyan védekezhetsz a petya vírustól, egész városokat megbénítva

A hét egyik fő eseménye már egy új vírus támadássá vált Oroszország és Ukrajna ellen. Szinte váratlanul jelentek meg a különböző vállalkozások számítógépeinek fertőzéséről szóló jelentések. Most az érintett vállalatok száma tíz, több száz vagy akár ezer. Ebben a cikkben írtunk utasításokat arról, hogyan védhetjük meg magunkat a vírustól, és mit tehetünk fertőzés esetén.

A Petya vírus csak a Windows operációs rendszert futtató számítógépek számára veszélyes. Ugyanakkor vannak olyan információk is, amelyek még a legfrissebb rendszerfrissítések és biztonsági rendszerek telepítését sem mentik el tőle. Ráadásul egy víruskereső jelenléte szintén nem garantálja a biztonságot. De még mindig védheti magát ebből a vírusból, és ez nem lesz nehéz: csak bizonyos számítógépes TCP portokat zárjon le. Részletes utasításokat készítettünk a Windows 7 és a Windows 10 felhasználói számára.

Hogyan védekezhet a Petya vírusról a Windows 7 rendszeren:

- menjen a Start → Vezérlőpult → Hálózat és internet → Hálózati és megosztási központ → Windows tűzfal;

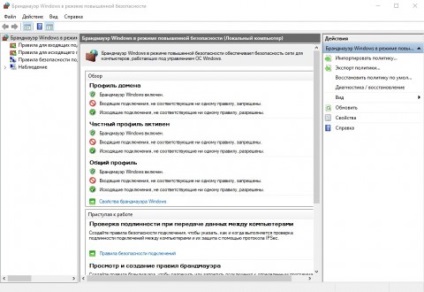

- a megnyitott ablakban válassza a "További paraméterek" elemet;

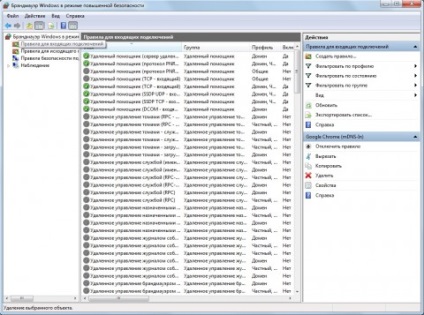

- A bal oldali ablaktáblában kattintson a Bejövő kapcsolatok szabályai lehetőségre, majd a jobb oldali ablaktáblában kattintson az Új szabály parancsra;

- válassza ki a "Port" opciót, majd kattintson a "Next" gombra.

- a következő ablakban válassza a "TCP protokoll" és a "Speciális helyi portok" lehetőséget, majd adja meg a következő portokat a mezőben: 1024-1035, 135 és 445;

- kattintson a "Tovább" gombra;

- A következő ablakban válassza a "Csatlakozás letiltása" lehetőséget, majd kattintson a "Tovább" gombra;

- alkalmazza a szabályt minden profilra és befejezze az eljárást;

- hasonló eljárást kell végrehajtani a "kimenő kapcsolati szabályok" esetében.

Hogyan védekezhet a Petya vírus ellen a Windows 10 rendszeren:

- A beépített Windows keresés segítségével írja be a "tűzfalat" és futtassa a megfelelő szolgáltatást;

- A bal oldali ablaktáblában kattintson a Bejövő kapcsolatok szabályai lehetőségre.

- majd a jobb oldali ablaktáblán kattintson a "Szabály létrehozása" gombra;

- A megnyíló ablakban válassza ki a "Porthoz" lehetőséget, és kattintson a "Tovább" gombra.

- a következő ablakban válassza a "TCP protokoll" és a "Speciális helyi portok" lehetőséget, majd adja meg a következő portokat a mezőben: 1024-1035, 135 és 445;

- az új ablakban válassza a "Blokkapcsolat" lehetőséget, majd kattintson a "Tovább" gombra;

- alkalmazza a szabályt minden profilra, majd kattintson a "Tovább" gombra;

- az utolsó ablakban meg kell adnia a szabály nevét, és kattintson a "Kész" gombra;

- ismételje meg a "Kimenő szabályok" teljes eljárását.

Ha még mindig "elkapta" a Petya vírust, akkor azonnal húzza ki az összes többi számítógépet a hálózattól, és semmilyen módon ne kapcsolja le a fertőzött gépet. Ezután be kell indítania a Linux disztribúció LiveCD-jét, vagy ki kell venni a merevlemez / SSD meghajtót, és csatlakoztatnia kell egy másik számítógéphez az összes fontos adat átviteléhez.

Dřínov,

"semmilyen módon ne kapcsolja ki a fertőzött gépet"

általában az előző vírus, amikor a riot mondták, hogy volt módja az adatok dekódolására, de csak olyan személy számára lenne alkalmas, aki még nem indította újra, vagy kikapcsolta a számítógépet.

Ha ez a vírus hasonló az előzőhöz, akkor logikus feltételezni, hogy most jobb, ha nem kapcsolja le!

Xinsorbit,

Nem, a kódoló maga más. A számítógépek közötti terjesztés módja megváltozott (pontosabban kiegészítve). A korábbi fertőzések egy számítógépen voltak. És most az egész hálózat képes.

Nandarou,

Wannacry is, a helyi terület padlója a 445-ös porton átmászott, így ha legalább egy hálózatfertőt fertőztek meg, akkor mindent átgondoljon a khanra

És mire van szükség ezekhez a kikötőkhöz? Ha zároltam őket, bármilyen probléma merülne fel a frissítések telepítésével vagy frissítésével kapcsolatban? Vagy például egyes webhelyek nem szállítanak?

-DeNied-,

Itt van egy batch fájl a tartalmakkal, hogy blokkolja ezeket a portokat, nehogy ne izzadjon a szabályok létrehozásával, talán a Win 10-ben.

netsh advfirewall tűzfal add szabály név = "Petya" protokoll = TCP localport = 1024-1035,135,445 action = blokk dir = IN

netsh advfirewall tűzfal add szabály name = "Petya" protokoll = TCP localport = 1024-1035,135,445 action = blokk dir = ki

alexlex9,

Mi köze ennek a vonalaknak? A cmd meghajtóban mi?

stalkerr37,

A számítógép nem hibás. Jobb, ha a felhasználót a számítógép mögé ülõ személyre terelnénk, és opcióként a szoftvert telepítő személynek is.

Egyébként ez az utasítás szükséges azok számára, akik közvetlenül az interneten rendelkeznek a számítógépben, azaz nincs router és nincs szerencse a szolgáltatóval, aki nem konfigurálta a tűzfalat a saját készítésű hardverrészükön. A legtöbb útválasztóban a 445-ös port a külső hozzáférés számára alapértelmezés szerint bezáródik, és a WannaCry

Mean122,

azaz kiderül, hogy elég egyszerűen kell megvédeni, és ezt régen kellett volna megtenni. De a nagyvállalatok szenvedtek. Itt vagy az adminok "szűk" vagy szenvedni akartak.

Mean122,

A szolgáltatónak semmi köze a tűzfalakhoz. Ez egyszerűen egy csatorna az internethez.

skalana,

Hiába gondolsz így, a házamban és a helyszínen, amely most már működő kikötők zárva vannak a szolgáltató vezetékén.

Mean122,

Amikor a szolgáltató bezárja a kikötőket, ez a legsúlyosabb gonosz. Én magam akarom eldönteni, hogy melyik kikötő zárja be, és melyik nem. A Rostelecom például bezárja azokat a portokat, amelyeken a cégem VPN működik a cégemen.

Mean122,

Ez addig tart, amíg az első panasz a Roskomnadzor előfizetőtől.

Dřínov,

Igen, igen, ez a port. És a vírus felmászik az SMB1 protokollon, amely ezt a portot használja. Az 1980-as évektől kezdve nyitották meg és maradtak. a Windows összes verziójában, beleértve a 10-et és a 16-as szervert.

Mean122,

Már elmentél