Az ssl vpn (webvpn) konfigurálása a cisco ason

Kedves napszak.

-

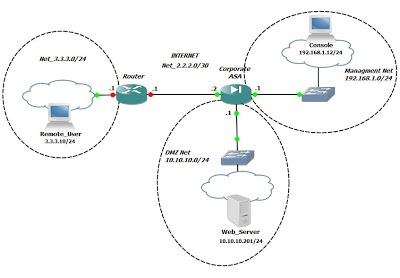

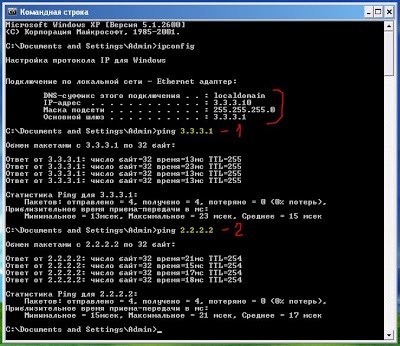

ahol:

- 1 - az alapértelmezett átjáró (router);

- 2 - az ASA felületen kívül.

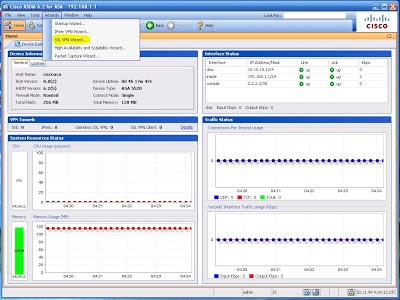

Az első ablakban menj a "varázslók" fülre, és válassza az "SSL VPN varázsló" lehetőséget:

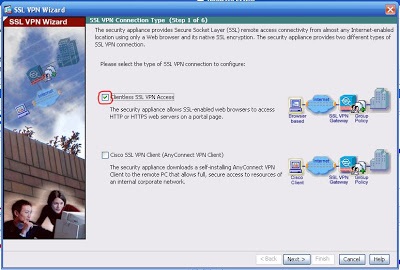

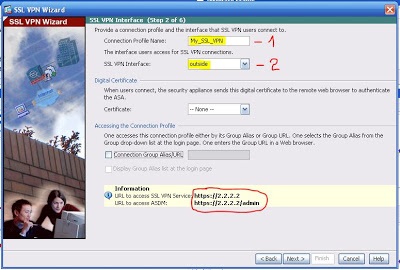

Megnyílik a "varázsló" ablak:

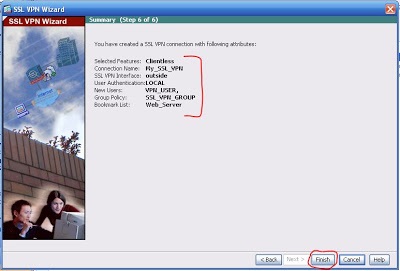

Kiválasztjuk az első elemet ("Clientless SSL VPN Access"), és kattintsunk a következőre:

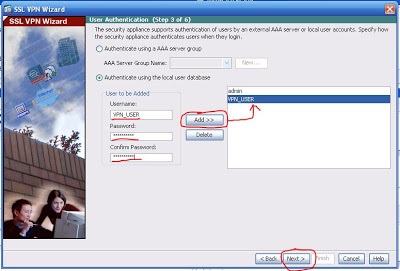

A helyi felhasználói adatbázis használatával kiválasztjuk a hitelesítést. Hozzunk létre egy példát egy új felhasználónak. Adjon nevet és jelszót, kattintson a "Hozzáadás" gombra, és megjelenik a listán. Kattintson a "Tovább" gombra:

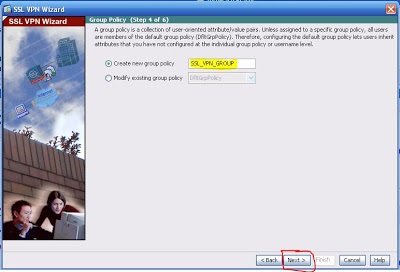

Itt létrehozunk egy új csoportpolitikát az SSL VPN-felhasználók számára. Kattintson a "Tovább" gombra:

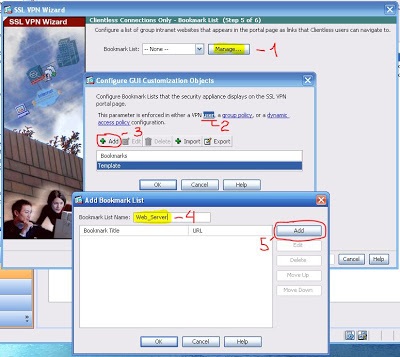

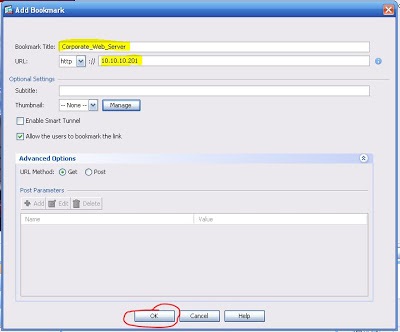

Tehát itt meg kell adnunk azon kiszolgálók listáját, amelyek az ügyfél böngésző oldalán linkekként fognak megjelenni, és amelyekhez hozzáférni fog. Kattintson a "Kezelés" (1) lehetőségre. Egy kis ablak nyílik meg (középen). Ebben a menüpontban kijelölhetjük a listát. Vagy egy adott felhasználónak, vagy az egész csoportnak, és így tovább. Hagyja a felhasználót (2) és kattintson az "Add" (3) gombra. A következő ablak jelenik meg. Itt adjuk meg a nevet (4) és kattintsunk az "Add" (5) gombra. Megjelenik a következő ablak:

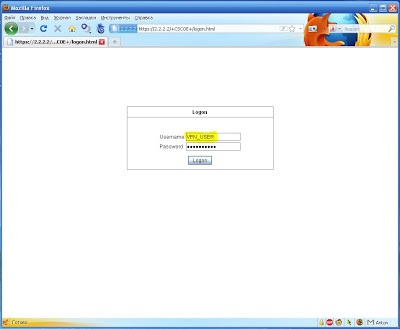

Miután hozzáadta a webhelyet a megbízhatóhoz és egy tanúsítványt (https) kapott, megjelenik egy ablak a belépéshez és a jelszó megadásához. Adja meg korábbi felhasználónevünket és jelszavunkat. Kattintson a "Belépés" gombra:

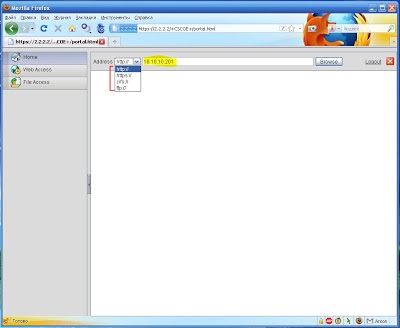

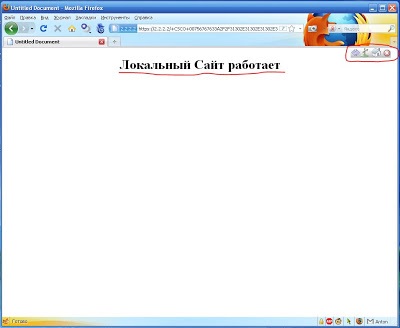

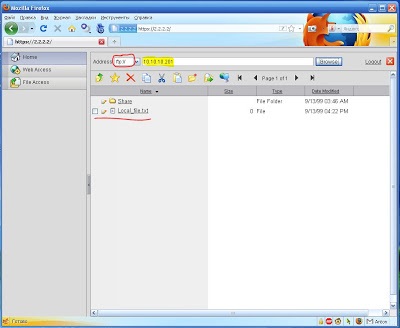

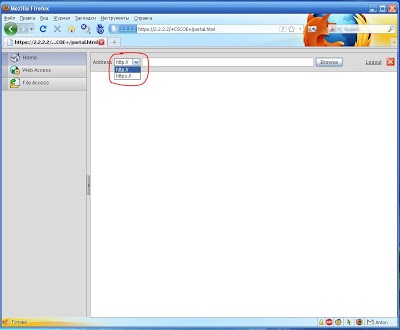

A webhely működik. Most ftp:

A Ftp is működik.

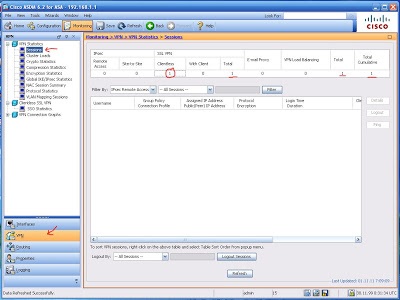

Ellenőrizzük a kapcsolatot az ASA-val ("Monitoring" - "VPN" - "Sessions"):

Láthatja, hogy van egy kapcsolat :).

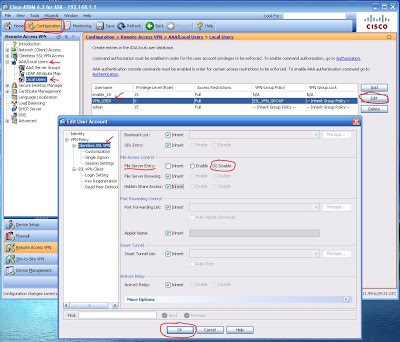

Ám feltétel nélkül csak http vagy https szükséges. Ehhez meg kell adnunk néhány tilalmat. Szabályokat is hozzáadhat az egész csoporthoz és az egyéni felhasználókhoz. Adja csak a VPN_USER felhasználónkat. Ehhez az útvonalon haladunk: "Konfiguráció" - "AAA / Helyi felhasználók" - "Helyi felhasználók", ott válassza a "VPN_USER" lehetőséget a listából, kattintson a "Szerkesztés" gombra. A megnyitott ablakban megyünk a "VPN Policy" - "Clientless SSL VPN" -hez, és letiltjuk az ftp "File Server Entry" -hez való hozzáférést. Így kell néznie:

Csak az a lehetőségünk van, hogy az oldalt http vagy https segítségével megnyissuk.

Szóval, minden kiderült. Megtörténik a http-kiszolgáló elérése a http-n keresztül. Természetesen általános beállításokat tettünk. Ha mélyebbre akarsz menni, akkor úgy konfigurálhatod ... A bejáratnál a "kezdőlap" tervezéséből kiindulva, a kikötők átirányításával vagy valami mással érdekes :). Nos, ez a következő hozzászólások témája, azt hiszem. Ha meg szeretnéd nézni ezt a hangolást, akkor írj, megpróbálom gyorsítani ezt a folyamatot :).

Példaként bemutatom a show run parancsot:

És ezzel befejeztem ezt a bejegyzést. A következő bejegyzésben leírom egy másik módszer konfigurációját (SSL VPN Client (SVC-Tunnel Mode).) Szívesen, jöjjön.

Alig várom, hogy találkoztunk a következő bejegyzésekkel.

Tisztelettel, Ant0ni0n

Helló! Itt kezdtem mindezt megtenni, ahogy írtál, és több interensoh pillanat alatt jött.

Tehát ugyanaz a rendszer, mint a tiéd:

felhasználó -> router ezzel -> asa. Mint https szerver, van egy másik útválasztó (nincs kiszolgáló, és nincs helye a szekrénybe). Az etomu esetében a tervem olyan volt, hogy létre kellett hoznom egy FSS-t, és át kellett mennie az ASMM routerbe.

És akkor az árnyalat az első. Az SSL-hez való csatlakozás működött, és amikor megpróbáltam eljutni az útválasztóhoz, felkértek egy bejelentkezési jelszót és jelszót. De nem engedélyezték a jelszó 100% -ának megfelelő beírását. hmm. rendben még mindig nem töltődnek be - más okok is találhatók, de nem számítottam egy körre.

A másodperc árnyalata az, hogy a felhasználó, amellyel hitelesítettem, amikor csatlakozik az ászhoz, a legegyszerűbb, asmd és ssh nélkül.

username user1 jelszó tJsDL6po9m1UFs.h titkosított

username user1 attribútumok

vpn-szűrő érték SSL_VPN ***

szolgáltatás-típusú távoli hozzáférés

és most ezt a felhasználót szeretném engedélyezni, hogy csak a https routerre menjen. Ehhez hozzáadtam egy karakterláncot *** csillaggal és egy hozzáférési listával:

hozzáférési lista SSL_VPN 1. vonal kiterjesztett engedély tcp bármilyen eq https (hitcnt = 0) 0x8df70d62

Újracsatlakozás után az SSh egyébként megszűnt.

Mit gondolsz?

Nos, persze ez jó :)

De egy kicsit zavaros vagyok, hogy hogyan tudsz az asdm-en keresztül az útválasztón? A routerek SDM-t használnak, és ott be kell tölteni őket.

Ha akarod, írj nekem egy levelet a szappannal kapcsolatban, ha lehetséges, csatoljon egy IP-s sémát. Meg fogok nézni, és megpróbálok segíteni. Nem elég világos nekem a feladat.

Tisztelettel, Ant0ni0n

És néhány szó arról, hogy hogyan lehet korlátozni az ügyfél hozzáférését bizonyos protokollokhoz, amelyek az SSL-en keresztül szivárognak.

Tehát már mindenki tudja, hogy az SSL létrehozásához szüksége van az Alagút csoportra, a csoportpolitikára és a felhasználói fiókra. A felhasználó képességei korlátozottak a csoportházirendben a szűrőérték-paraméterben.

Megmutatom egyszerre egy példát. Tegyük fel, hogy a felhasználó csak a távoli asztalra (RDP protokoll, 3389-es port) tud járni a Web_Server-hez - minden, mint a képen. Egy tengelylistát írunk:

hozzáférési lista Clientless_SSL_LIST webtype engedély tcp host 10/10 / 10.201 eq 3389

mindenki észrevette a webtype szót. szükséges, anélkül, hogy a kina nem lesz :) Ez a lap csak "normál" lesz, és a fogadó vagy csoport a házigazdák, ahová akarunk jutni, és nem innen. Кароче ето cél IP.

Ezután ezt a lapot a csoportpolitikához csavarjuk:

csoport-politikai Clientless_SSL attribútumok

vpn-alagút-protokoll webvpn

webvpn

szűrési érték Clientless_SSL_LIST

Nos, mind :) most csak megy, amit engedélyezett, minden namans :)

By the way, én olvastam cikkek biztonságáról szóló összes ilyen Clientless SSL. Megértem, hogy ez valóban VPNom Mona használni, ha a hozzáférés csak azok részesülhetnek források Ktorov nem túl fontos, vagy titkos feleslegesen slyamzit felhasználónevét és jelszavát a felhasználó a kezdeti Etap építőiparban az alagút nem túl nehéz. Például az ember a közepén.

És tényleg, ki és milyen célra használja ezt az SSL-t?

„Click«Befejezés». Ha GNS3 és bármilyen hiba, ne ijedjen meg. Ez annak a ténynek köszönhető, hogy a korábban létrehozott hivatkozások listája a szerver (Bookmark List) nem lehet rögzíteni a memóriában. Ez nem lehet a valódi hardvert. "

Azóta konfigurálja az SSL VPN-t az ASA-n a GNS3 használatával. Számomra a "Befejezés" megnyomása után ASDM megpróbál küldeni egy konfigurációt az ASA-n, akkor hiba történt a parancs c küldésénél a megadott parancsok listája alatt:

webvpn

lehetővé teszik a külső környezetet

username vpn_user jelszó KWnm4PTAw8cXJNuj titkosított jogosultság 0

felhasználónév vpn_user attribútumok

vpn-group-policy ssl_vpn

csoportpolitika ssl_vpn belső

csoport-politika ssl_vpn attribútumok

vpn-alagút-protokoll webvpn

webvpn

url-list érték web_server

alagút-csoport ssl_vpn típusú távoli hozzáférés

alagút-csoport ssl_vpn általános attribútumok

default-group-policy ssl_vpn

És ugyanakkor a konzolban:

És általában mindent. Az ASA nem töltődik be. Csak akkor kell kikapcsolnia, vagy erővel újraindítani.

Üdvözlünk!

Köszönöm a cikket!

Itt szembesül egy érdekes probléma szinte a téma.

Van egy távoli hely a szerverekkel, van egy központi iroda.

Közöttük az L-2-L alagút. A központi iroda az ASA 5505.

Emelt webvpn. És van egy vágy, hogy a felhasználói RDP-t a webvpn-n keresztül egy távoli webhelyen a kiszolgálónak továbbadja.

Igen, nem keresünk egyszerű módon :-)

Van bárki elképzelése arról, hogyan dobja az RDP forgalmat az L-2-L csőbe?

Ha RDP-n keresztül csatlakozik a szerverhez az irodában - észrevette, hogy a 127.1.2.3 típusú IP-ablak RDP fejlécében.

Tisztelettel, Alexander

véletlenül megbotlott a blogodon, szeretnék köszönetet mondani a kitűnő cikkekért! Mindez egyszerű és még a lány számára is elérhető))

Nem szeretné megérinteni a vpn és az ipsec konfigurációjának témáját ugyanazon a címen? nagyon érdekes lenne olvasni!