Bluetooth és biztonság, computerpress

A vezeték nélküli hálózatok elterjedése számos új problémát eredményezett az információbiztonsággal kapcsolatban. A rosszul védett rádióhálózatokhoz való hozzáférés, vagy a rádiócsatornákon keresztül továbbított információk elhallgatása néha nem nehéz. És ha a konkrét esetben a vezeték nélküli helyi hálózatok a Wi-Fi (IEEE 802.11 szabványok), ez a probléma megoldódott, így vagy úgy (létrehozott különleges egység védelme érdekében ezeket a hálózatokat, javította mechanizmusok, hitelesítés és titkosítás), a Bluetooth hálózat (IEEE 802.15.1 szabvány ) komoly veszélyt jelent az információ biztonságára.

Bár a Bluetooth tervezték eszközök közötti kommunikáció a parttól legfeljebb 10-15 m, a mai világban használ sok kézi mobil eszközök, amelyek támogatják a Bluetooth, amely a tulajdonosok gyakran felkeresni azokat a helyeket, nagy tömeg, így egy egységet véletlenül találják magukat közel mások. Ezenkívül sok ilyen eszköz rosszul van beállítva (a legtöbb ember alapértelmezés szerint hagyja el az összes beállítást), és az ezekből származó információk könnyen le lehetnek olvashatók. Így a Bluetooth technológia leggyengébb pontja a felhasználó, aki nem akar gondoskodni saját biztonságáról. Néha például megzavarja a PIN kódot és más azonosító mechanizmusokat túl gyakran, majd kikapcsolja az összes védelmi funkciót.

Ha azonban a bizalmas információkat tartalmazó Wi-Fi vezeték nélküli LAN-okat a legtöbb esetben még mindig megbízhatóan védi a rendszergazdák és az információbiztonsági szakemberek, a Bluetooth-eszközök védelme gyengén biztosított. De a Bluetooth felület gyors terjedése egyre nagyobb problémákat vet fel, és nem csak a felhasználóknak, hanem a vállalatoknak a Bluetooth interfész használatát végző rendszergazdáknak is nagy figyelmet kell fordítaniuk erre a problémára. És minél intenzívebb a Bluetooth-eszközök számítógéppel történő interakciója a vállalati hálózatban, annál sürgősen szükség van konkrét biztonsági intézkedésekre, mivel egy ilyen eszköz elvesztése vagy ellopása megnyitja a támadó hozzáférését a vállalat titkos adataihoz és szolgáltatásaihoz.

Időközben a Bluetooth technológia példát mutat arra, hogy a biztonság nyújtásának teljes terhe a felhasználó vállára esik, függetlenül a vágytól és a képzettségtől.

A Bluetooth működésének általános elvei

A Wi-Fi-vel ellentétben a Bluetooth úgy lett kialakítva, hogy az úgynevezett személyes vezeték nélküli hálózatokat (Wireless Personal Area Network (WPAN)) hozza létre. Kezdetben egy olyan szabvány kidolgozását tervezték, amely lehetővé teszi kis helyi hálózatok létrehozását és vezeték nélküli hozzáférést az otthon, az irodában vagy egy autóban lévő eszközökhöz. Jelenleg egy olyan vállalatcsoport, amely részt vesz a nyílt szabadalmazott Bluetooth-on végzett munkában, több mint 1500 taggal rendelkezik. Számos szakértő szerint a Bluetooth nem azonos a rést illetően. Ezen túlmenően az IEEE 802.15.1 szabvány a Wi-Fi, HomeRF és IrDA (Infrared Direct Access # 151; infravörös közvetlen hozzáférés). Ezt megelőzően a számítógépek és a perifériák vezeték nélküli csatlakoztatásának legelterjedtebb technológiája infravörös hozzáférés volt (IrDA). De, ellentétben IrDA dolgozik az elv „pont-pont” a látómezejében, Bluetooth technológia jött létre, mint a munka ugyanazon elv, és többpontos rádiókapcsolat.

Kezdetben a Bluetooth adók rövid hatótávolságot (legfeljebb 10 m, azaz ugyanabban a helyiségben), de később egy szélesebb lefedettségi területen # 151; akár 100 m-re (vagyis a házon belül). Az ilyen adók beágyazódhatnak az eszközbe, vagy külön csatlakoztathatók, mint egy további interfész.

De a Bluetooth fő előnye, melynek köszönhetően fokozatosan felváltja az IrDA-t, az az, hogy a kommunikációhoz nem szükséges az eszközök közvetlen láthatósága # 151; még akkor is fel lehet osztani ezeket a "radiokarbon" akadályokat, mint falakat és bútorokat; Ezenkívül az egymással kölcsönhatásban lévő eszközök mozgásban lehetnek.

A Bluetooth-hálózat fő szerkezeti eleme az úgynevezett piconet (piconet) # 151; két vagy nyolc eszköz gyűjteménye ugyanabban a sablonban. Minden piconet esetében az egyik eszköz mester, a másik pedig rabszolgák. A mester meghatározza azt a mintát, amelyen minden piconet rabszolgája működni fog és szinkronizálja a hálózati műveletet. A Bluetooth szabvány lehetővé teszi független és még nem szinkronizált pico hálózatok (akár tíz) összekapcsolását az ún. Scatternetbe. Ehhez minden piconetpárnak legalább egy közös eszköze legyen, amely az egyik master és a másik hálózatban lévő slave lesz. Így egy egyszerû Bluetooth-interfésszel egyszerre legfeljebb 71 eszköz csatlakoztatható.

A Bluetooth-biztonság a beállításoktól függ

Az elvégzett feladatoktól függően a Bluetooth specifikáció három védelmi módot biztosít, amelyeket külön-külön vagy különböző kombinációkban lehet használni:

Ha valaki meghallja a kapcsolatot az éteren keresztül, annak érdekében, hogy ellopja a hitelesítő kulcsot, akkor tudnia kell, hogy az algoritmus az észlelési kulcs kérés és válasz, és a meghatározást az inverze az algoritmus is komoly számítási teljesítmény. Ezért a kulcs visszaszerzésének költsége a hitelesítési eljárás lehallgatásával aránytalanul magas.

A Bluetooth titkosítási szolgáltatás háromféleképpen működik:

• üzemmód kódolás nélkül;

• olyan üzemmód, ahol csak az eszközökhöz való kapcsolódás van kódolva, és a továbbított információ nincs kódolva;

• egy olyan mód, amelyben minden típusú kommunikáció kódolt.

Tehát a Bluetooth biztonsági funkcióknak biztosítaniuk kell a biztonságos kommunikációt minden tie-in-ben. De a gyakorlatban a biztonság színvonala ellenére számos jelentős hiba van ebben a technológiában.

Például a Bluetooth-eszközök gyenge védelmi pontjai az, hogy a gyártók a felhasználók széles körű hatáskörrel és az eszközök és konfigurációjuk ellenőrzésére törekszenek. Ugyanakkor, a modern Bluetooth-technológia rászorultsága alapján azonosítja a felhasználót (például a biztonsági rendszer Bluetooth nem veszi figyelembe azt a személyt vagy a felhasználó szándékát), ami Bluetooth-eszköz különösen érzékeny az úgynevezett spoofing támadások (radiodezinformatsii) és helytelen azonosítás eszközöket.

Ráadásul a prioritás az eszközazonosítás megbízhatósága, nem pedig biztonságos karbantartása. Ezért a szolgáltatáskeresés a teljes Bluetooth-rendszer kritikus része.

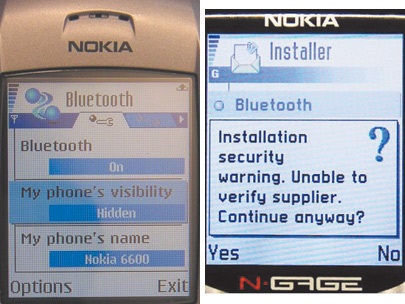

A Bluetooth interfész rendkívül gyenge pontját tekintheti az eszközök elsődleges párosításának (párosítás) folyamatának is, amelyben a kódolatlan csatornákon kulcscserére van szükség, ami kiszolgáltatottabbá teszi a harmadik fél hallgatását. A párosítási folyamat pillanatában történő átvitel eredményeként az inicializáló kulcsot úgy kaphatjuk, hogy ezeket a kulcsokat a jelszó bármely lehetséges változatára kiszámítjuk, majd összehasonlítjuk az eredményeket a lefoglalt átvitelgel. Az inicializáló kulcsot viszont a hacker használja a kommunikációs kulcs kiszámításához, és összehasonlításra kerül a lehallgatott átvitelhez ellenőrzés céljából. E tekintetben ajánlott a párosítási eljárás végrehajtása egy ismerős és biztonságos környezetben, ami jelentősen csökkenti a hallgatás veszélyét. Ezenkívül a lehallgatás veszélye csökkenthető olyan hosszú jelszavak használatával, amelyek megnehezítik a lehallgatott üzenetekről történő kimutatást.

Általában a megengedett szabvány alkalmazásának lehetősége rövid jelszavakat egy másik oka a biztonsági rés Bluetooth-kapcsolat, amely, mint abban az esetben egyszerű jelszavak rendszergazdák a számítógépes hálózatok, okozhatja találgatás (például az automatikus a bázishoz képest közönséges / gyakori jelszavak) . Az ilyen jelszavak nagymértékben egyszerűsítik az inicializálást, de a kommunikációs kulcsokat nagyon egyszerűvé teszik a lehallgatott átvitelekről történő letöltés szempontjából.

Ráadásul az egyszerűség kedvéért a felhasználók inkább páros kommunikációs kulcsokat használnak, nem pedig biztonságosabb dinamikus kulcsokat. Ugyanezen okból a kombinált kulcsok helyett modulárisan választanak. A moduláris kulcsú eszközzel minden olyan eszközzel csatlakozik, amely kommunikál vele. Ennek eredményeképpen bármely moduláris kulcsú eszköz képes arra, hogy lehallgassa a biztonságos összeköttetéseken, ahol ugyanazt a kommunikációs kulcsot használja, és az ellenőrzött eszközökről (azaz azokról, amelyekkel a kommunikáció már létrejött). Moduláris kulcsok használata esetén nincs védelem.

A titkos kulcsú (dekódoló kulcs) Bluetooth-eszközök azonban teljesen biztonságosak. Tehát a Bluetooth technológiát használó biztonsági intézkedések csak akkor védhetik meg a kapcsolatokat, ha megfelelően vannak konfigurálva és a szolgáltatások helyes használatakor. És ez az egyetlen módja annak, hogy a személyes adatokat és a bizalmas információkat megvédjék a rossz kezektől.

Vírus támadások a Bluetooth segítségével

következtetés

Idővel minden technológia gyengesége kétségtelenül megnyílik. Lehetséges, hogy a Bluetooth (különleges érdekcsoport, SIG) speciális munkacsoportja frissíti a szabvány előírásait, amikor a hibákat kiderítik. A gyártók részéről modernizálják a termékeket, figyelembe véve az összes biztonsági ajánlást.

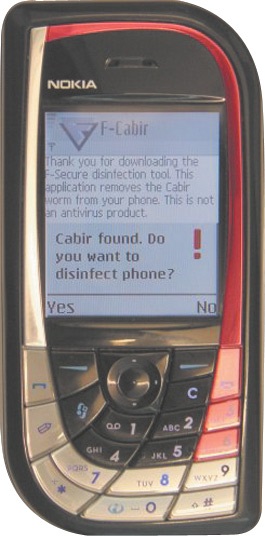

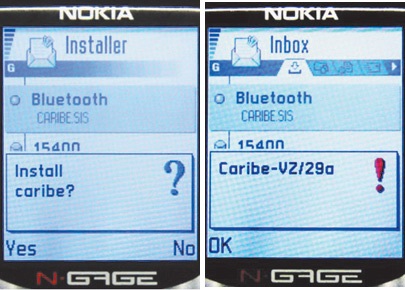

Ezt követően a tulajdonosnak engedélyeznie kell a vírus megkezdését és a munkák elkezdését.

A közelmúltban a Cougar egy új sorozatú tápegységet vezetett be a hagyományos PC-khez - a VTX-hez, a korlátozott költségvetésű felhasználók számára. Ebben a felülvizsgálat során figyelembe kell venni a Cougar VTX600 modellt, amely jellemzői miatt az egyik legnépszerűbb ebben a tápegységben

Az évente megrendezésre kerülő esemény kapszaicin SIGGRAPH Los Angeles, az AMD megerősítette pozícióját a PC-piac a high-end új processzorok Ryzen Threadripper és GPU «Vega»

Egy egyszerű és kényelmes építési hétköznapi felhasználók hálózati cég ZyXEL kiadta a következő változat az internetes csomópont csatlakozik a 3G / 4G hálózatok USB-modem Wi-Fi hozzáférési pont - ZyXEL Keenetic 4G III, amit úgy ez a felülvizsgálat

A nagy routerek és útválasztók családjához az ASUS nemrégiben két nagyon érdekes modellt is felvetett: a zászlóshajó 4G-AC55U és az egyszerűbb 4G-N12. Ez a cikk az ASUS 4G-AC55U zászlóshajóját fogja figyelembe venni

Fiatal, de ambiciózus cég Krez idén kiadott egy új, eredeti modell laptop Krez Ninja (modell TM1102B32) Windows 10. Mivel ez a számítógép egy forgatható képernyő, ez szolgál egy univerzális megoldás - sikeresen lehet alkalmazni a munkát, és tanulmányozásra és játékokra

Ha gyakran fotókat nyomtat, és máris belefáradt a nyomtatóban lévő patronok cseréjéhez, forduljon az Epson L850 MFP-hez. Nagy mennyiségű fogyóeszköz, kitűnő minőségű nyomatok, sokféle funkcionalitás - ezek csak néhány előnye ennek a modellnek