Az orosz tapasztalat a nac cisco nac, a boróka uac, micro nap, nac, symantec nac használatára

A vállalat véghálózati eszközeinek felügyelete egyszerre három részleg állandó fejfájása: IT, információbiztonság és hálózat. Annak ellenére, hogy különböző feladataik vannak, mindenkinek biztosítania kell, hogy a hálózathoz csatlakozó felhasználói eszközök biztonságosak legyenek, és konfigurációik megfeleljenek a vállalati erőforrásokhoz való hozzáférés szabályainak.

Ehhez van egy technológia. Az orosz piacon, ez a technológia elsősorban képviseli a döntések a Cisco Network Admission Control (Cisco NAC), a Symantec Network Access Control (NAC Symantec), a Microsoft Network Access Protection (Microsoft NAP) és a Juniper Networks Unified Access Control. Megpróbáljuk elmagyarázni a lényegét konkrét példákra.

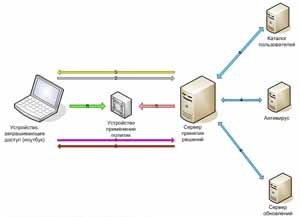

- Az eszköz csatlakozik a hálózathoz. A döntéskiszolgáló értesítést kap egy új hálózati eszközről.

- A döntéskiszolgáló elindítja az eszköz ellenőrzésének folyamatát a biztonsági szabályok betartásához.

- A készülék továbbítja a szerver által kért adatokat.

- A döntéskiszolgáló elküldi a fogadott adatokat belső szerverekre (LDAP, víruskereső, szoftverfrissítő kiszolgáló), és mindegyikük megkapja a megfelelőségi fokról szóló döntést.

- A készülék továbbítja a teszt eredményét. A szabályokat vagy az eszközön vagy az eszközön alkalmazzák a házirendek alkalmazásához.

- A készülék hozzáférést kap a hálózathoz - teljes, korlátozott vagy csak a szerverek frissítéséhez.

Használati forgatókönyvek a NAC számára a vállalati hálózatban

A NAC használatának legegyszerűbb módja az, hogy megtiltsák a biztonsági házirendnek nem megfelelő eszközök hálózathoz való hozzáférését. Például, a cég megköveteli, hogy minden futtató számítógépek a Windows, a legújabb kritikus OS frissítések telepítése, a vállalati antivírus és így tovább. D. Ha legalább az egyik ezek a feltételek nem teljesülnek, akkor a számítógép a hálózat nem tolerálható. Ezt az opciót általában másokkal kombinálják.

A következő példában vegyük figyelembe a gyakoribb esetet. A nagyvállalatoknál a hálózatot gyakran megosztják a megosztottság és a megosztottság. Ez a szegmentálás jellemzően virtuális hálózatok (VLAN) használatával történik. A NAC technológia lehetővé teszi, hogy egy alkalmazott egy vagy másik egységhez tartozzon, és összekapcsolja a megfelelő VLAN szegmenssel. Ehhez használja a vállalati címtárszolgáltatásot, például a Microsoft Active Directory alkalmazást.

A hozzáférés-vezérlés egy másik példája a vállalati hálózat elkülönítése a munka és a karantén szegmensek közé.

A karantén szegmens olyan számítógépekre vonatkozik, amelyek bizonyos pontok szerint nem felelnek meg a megállapított politikáknak; Frissítő kiszolgálókat tartalmaz, így a számítógépek a hálózati biztonsági házirend által előírt állapotban vannak. Ebben az esetben a NAC használatával nem csak a felhasználói eszközöket tesztelheti a biztonsági házirendeknek való megfelelés érdekében, hanem végrehajthatja ezeket a házirendeket. A NAC segít a számítógépnek frissíteni az operációs rendszert, a vírusellenőrzést, a tűzfal bekapcsolását, stb. Ezt követően a számítógép ismét ellenőrzés alá kerül, és ha minden feltétel teljesül, akkor a hálózat működő szegmensébe kerül.

A hálózat elkülönítése a munkatársak és a karantén szegmensek között nem a legnehezebb lehetőség, annyi szegmens lehet, amennyire szükséges. A NAC technológia segítségével a partnerek, a fióktelepek és a vendégek vállalati hálózatához való hozzáférés ellenőrizhető: a partner / alkalmazott / vendég számítógéptől kapott információk alapján hozzáférést biztosítanak a szükséges belső erőforrásokhoz.

Ezen példákon túlmenően a NAC technológia lehetővé teszi a távolról összekapcsolt eszközök állapotának felügyeletét. Ha VPN-en keresztül távolról csatlakozik egy vállalati hálózathoz, ellenőrizze a számítógép állapotát is a hálózati házirendek betartása érdekében, és meghozza a megfelelő döntést.

Tekintsük a NAC komponenseit. A legnehezebb a NAC megoldási rendszerben, a mi véleményünk szerint a politikai alkalmazási környezet. Az ilyen táptalaj leggyakoribb változatai a táblázatban vannak megadva. 1. A hálózathoz való hozzáférést kérő ügyfelek lehetőségei a következő táblázatban foglalhatók össze. 2. A döntési kiszolgálónak különböző termékek gyártói vannak, például a Cisco NAC Appliance, a Cisco ACS, a Microsoft NPS, a Symantec SEPM és így tovább.

A sikertelen implementációk fő okai

Számos vállalat gondolkodik a megoldások NAC technológiával történő megvalósításáról, azonban nincsenek működő rendszerek hazánkban. Számos oka lehet ennek a körülménynek.

Számos ajánlata van a piacon a különböző gyártók közül, amelyekből nehéz kiválasztani a legmegfelelőbbet. Néhány gyártó (például a Cisco, a Juniper, a Microsoft) azt állítja, hogy megoldásaik lehetősége szinte korlátlan, és velük lehetővé válik az ügyfél összes informatikai rendszere integrálása. A többiek (például a Trend Micro, a Sophos) azon a tényen alapulnak, hogy megoldásuk tökéletesen illeszkedik a termékeihez, és bár ezeknek a megoldásoknak a képességei korlátozottak, lehetővé teszik, hogy gyorsan megbirkózzanak minden egyes feladattal.

Az első esetben a lehetőségek valóban nagyszerűek, de meg kell győződnie arról, hogy az ügyfelének az NAC megoldással integrálandó eszközeit és szolgáltatásait a beszállítója támogatja. Fontos, hogy jelenleg a Cisco Systems nem a Microsoft partner NAP-nak (a Microsoft által kínált NAC technológia alkalmazása), de ez nem akadályozza meg a NAP használatát a Cisco berendezéseken alapuló hálózatokban. A második esetben az ügyféllel egy szolgáltató korlátozott funkcionalitása és megoldásai túsznak lesznek, de a feladat egésze egyszerűbb és rövidebb idő alatt megoldódott.

Noha a NAC technológia az informatikai és az IS szolgáltatások érdekeinek kereszteződésében rejlik, az általa épített megoldások fő ügyfelének és fogyasztójának az informatikai infrastruktúráért felelős szervezeti egységnek kell lennie, nem pedig a biztonságért. Az információbiztonsági osztály tanácsadóként járhat el például a hálózat elérésére vonatkozó irányelvek kidolgozása során. De ahogy a tapasztalat azt mutatja, minden cég megoldja ezt a problémát a lehető legjobban. Erősen függ az adott szervezet IT-részlegének és biztonsági osztályának szerepétől és hatóságától.

A NAC mindig hibrid

Hisszük, hogy Oroszország három vezető NAC megoldással rendelkezik (az értékelés nem annyira kapcsolódik a termékek funkcionalitásához, mint az eladó pozíciójához, és a termék megvalósításának és karbantartásának megkönnyítéséhez). Ezek a Cisco NAC, a Symantec NAC és a Microsoft NAP. Majdnem mindig arra a rendszerre jutottunk, hogy legalább két gyártó (és néha három) megoldását használjuk, és mindig az egyikük a Microsoft. Az a tény, hogy a Vista és az XP SP3 beépített klienssel rendelkezik a NAC használatával. (Jelenleg vannak olyan ügyfelek más operációs rendszerekhez, például Linux és Mac OS operációs rendszerekhez, de mégsem olyan funkcionálisak, mint a Windows-ügyfelek). Termékeiről pedig a Microsoft leginkább ismert, ezért NPS (Network Police Server) szükséges. Másrészt viszont a hálózati eszközök szintjén alkalmazott politikák alkalmazása nem a legerősebb hely a Microsoft NAP-ban. Ezért a Cisco vagy a Symantec felé kell néznie.

A NAC alkalmazásának rendszere

1. táblázat. Tipikus házirendek Alkalmazás környezetek

A 802.1x protokollt támogató környezet

Minden eszköznek rendelkeznie kell egy telepített és helyesen konfigurált klienssel (egy supplex)

A VLAN segíti a hálózatot külön zónákba. Ha a kapcsolóportot áthelyezi egy VLAN-ból a másikba, akkor a hálózati erőforrásokhoz való hozzáférés korlátozható

A VLAN technológia egyszerű és egyszerű, és sok vállalat már használ VLAN-okat hálózataikban

A VLAN architektúrája nagyon összetett és dinamikus lehet, ami megnehezíti a hálózat hibaelhárítását. Nem minden hálózati eszköz képes együttműködni a VLAN-okkal

Önellenőrző munkaállomás

Valószínűleg ez volt a NAC eredeti ötlete, amikor maga a készülék meghatározza és vezérli a hálózathoz való hozzáférést saját tűzfalán keresztül

Lehetővé teszi a forgalom figyelését nem csak hálózati szinten, hanem az alkalmazás szintjén is

Szükség van központilag irányítani a szoftvert, és figyelemmel kísérni annak állapotát, ami egyes esetekben nehézkes lehet

Könnyen megvalósítható és támogatott