A helyi rendszergazda jelszavának letiltása

Ebben a cikkben megvizsgáljuk, hogyan lehet feltörni egy helyi rendszergazda jelszavát egy Windows számítógépen, olyan helyzetben, amikor fizikailag hozzáférünk az áldozatgéphez. A probléma meglehetősen triviális, és két szakaszra bontható:

1) A hash eltávolítása a Windows operációs rendszerből

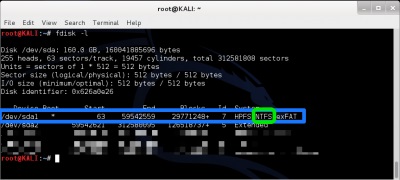

Indítsa el a számítógépet a LiveCD-jünkről, menjen a terminálra, és adja meg az fdisk-l parancsot, hogy megtudja, milyen meghajtók állnak rendelkezésre ezen a számítógépen.

Az 1. ábra azt mutatja, hogy a Windows lemezt a / dev / sda1 logikai lemezhez csatlakoztatták

Most hozzunk létre egy ideiglenes könyvtárat a Kali Linux-on, és vegyük fel a talált lemezt a Windo-val, amelynek lehetősége lenne együttműködni vele.

Vezessünk erre a könyvtárra egy Windows lemezt

Menjen erre a könyvtárra

A Windows rendszeren a következő WINDOWS \ system32 \ config elérési útvonal két rendszer- és SAM-fájlból áll, amelyek jelszavakat adnak a helyi rendszergazda jelszavának. Ehhez mozgassa a megadott útvonalat

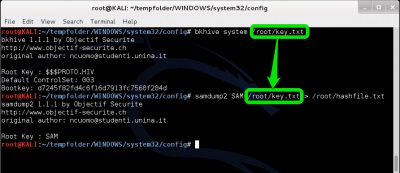

Ezután használja a bkhive és a samdump2 segédprogramokat, amint azt a 2. ábra mutatja.

Ha több mint két eszköz célja, hogy kap-kivonatok, és a munka a következő elv szerint. BKHive kivonatokat fájlrendszer a SYSKEY gombot, SAMDump2 viszont kivonja a kivonatok a SAM fájlt a SYSKEY dekódoló, amely felhívta a BKHive.

Megjegyzés: Példánkban egy hashot húzunk ki a WindowsXP rendszert futtató számítógépről. Ha kivon egy hashot a Windows 7-ből, az elérési út Windows \ System32 \ config lesz, és a fájlok neve SYSTEM és SAM.

A példánkban megtanultuk SYSKEY és tedd /root/key.txt alkalmazásával, majd SAMDump2, /root/key.txt SAM fájlt, és hozzon létre egy fájlt a kívánt /root/hashfile.txt hash-eket.

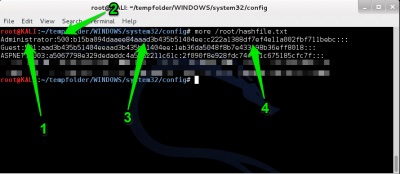

Most elég, ha tartalmával megnézzük a parancsot, mint az alábbi ábrán, és nézzük meg a helyi adminisztrátorunk hashját.

1 - Helyi adminisztrátori bejelentkezés

2 - 500 azt mondja, hogy a felhasználó helyi rendszergazda

Mivel megkaptuk a helyi rendszergazda jelszavát, nincs szükség a felhasználó számítógépére. Most a mi feladatunk, hogy kihúzzuk a jelszavát.

Megpróbálom leírni néhány szót a szivárvány asztalok sójából. Ha megtöri a hash szót a szótárban, akkor a következő szedés elve. Megkapja a jelszó várható értékét a szótárból, létrehoz egy hashot, és hasonlítja össze azt a hash-ot, amelyet megszakít. Ha az értékek egyeznek, akkor megértette, hogy a jelszó megtalálható, ha nem, akkor vegye ki a következő feltételezett jelszóértéket a szótárból, hozzon létre hashot és hasonlítsa össze, és így tovább, amíg meg nem találja a jelszót.

Az Iridescent táblák olyan táblázatok, amelyek előre előállított hash-okat tartalmaznak, ami nagyban felgyorsítja a keresési folyamatot. Most már nem a prospektus jelszavát veszi a szótárból, hanem egy hashot, és azonnal hasonlítsa össze azt, amelyik elszakad. Ha a hasok megegyeznek, akkor csak nézze meg a hash jelszóhoz tartozó táblázatot.

Láthatjuk, hogy az asztal tsifernogo jelszót NTLM Windows7 legfeljebb 12 szám ingyenes, és akkor mérjük fel, hogy 3GB, és az asztal alatt NTLM Windows7 8 mindenféle karaktert, akkor töltse pénzbe kerül, és súlya 2TB.

Példámban a rcracki_mt programot és egy szivárványtáblát használok, amely legfeljebb 8 karaktert tartalmaz (nagy és kis betű + szám). Bár a livecd összeállításban a KaliLinux és van ez a segédprogram, de sajnos nincsenek maguk a szivárvány asztalok. Ezért a rcracki_mt telepítésével és a korábban letöltött szivárványtáblával fogom használni a Windows gépet. Elvetettem a rcracki_mt programot a C: \ meghajtó gyökerében.

Tehát fejezze be a cmd parancsot, és adja meg a következő parancsot:

Megmutattuk hasznosságunkat a kívánt NT hash (paraméter -h), a hely, ahol a szivárványtábla azon alapul, amelyen a keresés végbemegy, és annak a fájlnak a neve, amelyre az eredményt meg kell írni (-o opció).

A számítások végén a program megmutatja nekünk a statisztikákat és a végeredményt (lásd a 4. ábrát).

Az eredmény azt mutatja, hogy a szükséges jelszó az Aa1234.

Gyakran (Még azt is mondani, nagyon gyakran), sok vállalat használja ugyanazt a jelszót a helyi rendszergazda minden vállalati számítógépek és ha tudjuk, hogy a jelszót a helyi rendszergazda, annak következtében, ez lehetővé teszi számunkra, hogy szabadon telepíteni további támadások a cég rendszere. A következő cikkben, én csak tervezi, hogy példát mutatnak arra, hogyan kell használni.

Bind a címkék biztonsága érdekében