És ismét az efs-ekről, ablakokról van szó

ARUBA INSTANT WI-FI: EGYSZERŰ, KIADHATÓ, ELÉRHETŐ

A titkosítással ellátott fájlrendszer megbízhatóbb és biztonságosabb, mint sokan hisznek

A különböző internetes biztonsági elosztási listákban a rendszergazdáknak gyakran vannak kérdéseik a biztonságos és könnyen kezelhető fájl-titkosítási termékekkel kapcsolatban a Windows rendszerben. A vezetők ugyanúgy érdekelnek olyan módokat, amelyek segítségével megakadályozhatja a rendszergazdák számára, hogy bizalmas vállalati fájlokat vizsgáljanak meg. Amikor saját Windows titkosítási fájlrendszeremet (EFS) javasolom, a legtöbb beszélgető partner azt válaszolja, hogy valami megbízhatóbb és biztonságosabbra van szüksége.

De ellentétben a közhiedelemmel, az EFS valóban megbízható, könnyen használható és biztonságos titkosítási megoldás, és segítségével a legérdekesebb hálózati rendszergazdát is megkérdezheti. Az EFS kiváló eszköz a titkos fájlok védelmére a hálózaton és a hordozható számítógépeken, amelyek gyakran lopás tárgyakká válnak. Sajnos az EFS jó hírneve sajnálatos módon azért szenved, mert a felhasználók megtagadták, hogy objektíven értékeljék a Microsoft bármely biztonsági intézkedését. Valójában az EFS az egyik legjobb biztonsági termék, amelyet a Microsoft már kiadott, de megköveteli a tudás alkalmazását. Ez a cikk leírja az EFS alapjait, annak célját és funkcióját, az alapvető adminisztratív műveleteket és az esetleges hibákat.

Az EFS elvei

Ezenkívül nem kell a tulajdonosnak lennie, vagy teljes fájlmegosztási jogosultsággal kell rendelkeznie egy fájl vagy mappa számára a titkosításhoz. Ehhez elég az olvasási és írási jogosultságok - amelyek az erőforrás eléréséhez szükségesek. Csak a felhasználó titkosítja a felhasználót (és más személyeket, akikkel az első felhasználó beleegyezik az erőforrás megosztásához) hozzáférést biztosít a fájlhoz vagy a mappához. Az egyetlen közös kivétel az adatvisszanyerő (DRA). Alapértelmezés szerint (a legtöbb esetben) a Windows hozzárendel egy rendszergazda DRA-t az adminisztrátorhoz, hogy hozzáférhessen az EFS-re titkosított fájlokhoz vagy mappákhoz. A tartományi környezetben a DRA a tartományi rendszergazda; egy dummy környezetben a DRA a helyi adminisztrátor.

A fájl- és mappák titkosítása alapértelmezés szerint aktív, de a felhasználónak minden fájlt vagy mappát külön-külön (vagy közvetetten a megszokott öröklési szabályok révén) kell kiválasztania. Az EFS esetében az NTFS lemezpartíción fájlnak vagy mappának kell lennie. Ezután a fájl vagy mappa védelme érdekében kattintson a jobb gombbal az erőforrásra a Windows Intézőben, válassza a Tulajdonságok parancsot, majd kattintson az Általános lapon található Speciális gombra. (Megjegyzés: ne kattintson a Speciális gombra a Biztonság fülön.) Végül ellenőriznie kell a Titkos adatok titkosítását az adatvédelemhez jelölőnégyzetet.

Ha egy vagy több fájlt választ (ellentétben egy mappával), az EFS megkérdezi, hogy a fájl (ok) vagy a szülõmappa és az aktuális fájl (ok) titkosítva kell-e titkosítani. Ha a második a kiválasztott, az EFS titkosítva jelöli a mappát. Minden, a mappába felvenni kívánt fájl titkosítva lesz alapértelmezés szerint, bár a fájlban lévő, de az EFS titkosítási művelet során nem kiválasztott fájlok titkosítatlanok lesznek. Sok esetben előnyösebb az egész mappa titkosítása egyedi fájlok helyett, különösen azért, mert számos program (például Microsoft Word) ideiglenes fájlokat hoz létre ugyanabban a mappában, mint a megnyitott fájl. Miután a program befejezte a munkáját (például vészhelyzeti újraindítás esetén), az ideiglenes fájlokat gyakran eltávolítják és pusztán szöveges formában jelenítik meg, amelyet jogosulatlan személy nyerhet vissza.

Alapértelmezésben XP Professional és újabb verziói EFS kiemeli a titkosított fájlok zöld, de a kiválasztás törölhető kiválasztásával Mappa beállításai az Eszközök menüben a Windows Intézőben, majd törli a négyzetet Titkosított és tömörített NTFS-fájlok szín a Nézet fülre. A Windows Intéző részletei nézetben az Attribútumok oszlop az Attribútumok oszlopban tartalmazza az E attribútumot és a szokásos archív attribútumot (A). Ennek eredményeképpen az attribútumkészlet az AE-hoz hasonlít. Meg kell jegyezni, hogy a beépített Windows mechanizmusok nem használható egyszerre titkosítására és fájlok tömörítése, de lehet tömöríteni a fájlt egy harmadik féltől származó segédprogram például a WinZip vagy PKZIP, majd titkosítja a tömörített fájlt.

Megbízható titkosítás

Az EFS megbízható titkosítást nyújt - annyira megbízható, hogy ha egy magán EFS kulcsot veszít (EFS-védett fájlok visszaállításához használják), nagyon valószínű, hogy nem fog tudni olvasni az adatokat. Ha az EFS beállításai helyesen vannak beállítva, akkor a rendszergazda sem férhet hozzá a titkosított fájlhoz vagy mappához, hacsak a DRA ügynök nem rendel hozzá.

Hogyan működik az EFS?

Az EFS szimmetrikus és aszimmetrikus titkosítási kombinációt alkalmaz. Ha szimmetrikus módszert használ, a fájl titkosítva és visszaállítva egyetlen kulcs használatával. Az aszimmetrikus módszer a nyilvános titkosítási kulcs használatához és a második, de a kapcsolódó magánkulcshoz tartozik az adatvisszaadáshoz. Ha a felhasználó, aki jogosult az adatok helyreállítására, nem közli senkinek a privát kulcsot, akkor a védett erőforrás nem fenyeget.

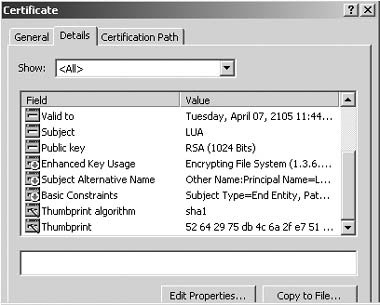

1. képernyő: Saját aláírt EFS tanúsítvány létrehozása

Az EFS-felhasználó magánkulcsa (amely megnyitja az EFS-védett fájlokat) a felhasználó mester kulcsával titkosítva tárolódik a felhasználói profilban a Dokumentumok és beállítások részben. Alkalmazási adatok, Microsoft, Crypto, RSA. Ha roamingprofilot használ, a privát kulcs a tartományvezérlő (DC) RSA mappájában található, és a regisztráció során a felhasználó számítógépére tölt le. A mester kulcs létrehozásához az aktuális felhasználói jelszót és az 56, 128 vagy 512 bites RC4 algoritmust kell használni. Talán az EFS-vel kapcsolatos legfontosabb dolog az, hogy az EFS privát kulcs a profiljában van, és a felhasználó aktuális jelszavából származó mester kulcs védi. Megjegyzendő, hogy az EFS titkosítás megbízhatósága a felhasználó jelszavának megbízhatóságától függ. Ha egy támadó egy EFS felhasználó jelszavát vagy regisztrálóit törli egy jogos felhasználó nevében, az EFS-védelemben crack jelenik meg.

Ha a felhasználó jelszava elveszik vagy visszaállítja (de a felhasználó nem módosítja azt), akkor elveszítheti az összes EFS-védett fájlhoz való hozzáférést. Emiatt egy példányát az EFS magánkulcs felhasználó kell tárolni a két vagy több biztonságos távoli tároló létesítmények, vagy jelöljön ki egy vagy több DRA szerek (és titkos kulcsokat az export és a mentés két vagy több különálló és biztonságos távoli tároló). E szabályok betartásának elmulasztása adatvesztést okozhat.

EFS fájlok megosztása

2. Részletek fül

A hagyományos EFS-felhasználók privát kulcsával ellentétben a DRA ügynökök privát EFS kulcsát exportálni és törölni kell a számítógépről. Ha a DRA ügynökök privát kulcsát ellopták, akkor a DRA nyilvános kulcsmal védett FEK-fájlok sebezhetővé válhatnak. Ezért a kulcsokat exportálni és biztonságosan tárolni kell két távoli helyszínen. Ha titkosított fájlok visszaállításához kulcsok szükségesek, egyszerűen importálhat és használhat privát kulcsokat.

Bár alapértelmezés szerint az adminisztrátort gyakran a DRA ügynök rendeli el, külön kell készítenünk egy vagy két felhasználói fiókot, amelynek kivonási valószínűsége minden körülmények között kicsi. A DRA nyilvános kulcs másolja és védi az egyes FEK-eket is, ezért ha véletlenül törli a DRA felhasználói fiókot vagy visszaállítja a jelszót, nehezen tudja visszaállítani a DRA védett FEK-t. Ha a DRA állapotú felhasználói fiókok megváltoztak, az EFS-védett fájlok FEK kulcsokkal rendelkezhetnek, amelyeket a régi DRA kulcsok védenek. Amikor a Windows hozzáfér a fájlokhoz, a DRA védett FEK-eket a legújabb DRA kulcsokkal frissítik; azonban a Cipher paranccsal végrehajthatja a FEK billentyűk tömeges frissítését az aktuális DRA gombokkal. Függetlenül attól, hogy a privát DRA kulcsot exportálják és eltávolítják-e a rendszerből, nagyon fontos, hogy a DRA helyreállítási bizonyítvány másolatait két vagy több biztonságos távoli helyen tárolja.

További megjegyzések

Az EFS nem védi a hálózaton átmásolt fájlokat. A Windows egy hálózati erőforráson megnyitott összes fájlt pusztán szöveges formátumban másolja. Ha azt szeretnénk, hogy titkosítani valós időben tárolt fájlok a lemezen, és másolja át a hálózaton, akkor használjon egy másik módszer a védelem, IP Security (IPsec), a Secure Sockets Layer (SSL) vagy a WWW Elosztott készítő és Versioning (WebDAV). Ezenkívül XP és újabb verziók esetén engedélyezheti az EFS-védelmet az offline fájlok számára.

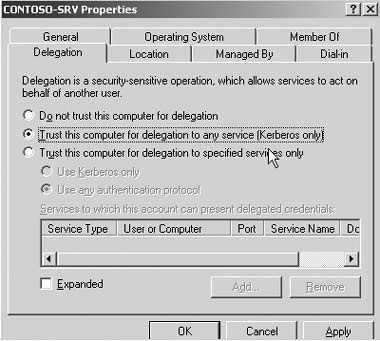

EFS - a helyi védelem mechanizmusa. Úgy tervezték, hogy titkosítsa a fájlokat a helyi lemezeken. Ha az EFS-t használni szeretné a távoli számítógépeken lévő lemezeken tárolt fájlok védelme érdekében, akkor ezeknek a gépeknek megbízhatónak kell lenniük a hatóság átruházására. A notebook-felhasználók gyakran használják az EFS-t a fájlkiszolgáló erőforrásokhoz. Ha az EFS-t a kiszolgálóra szeretné alkalmazni, akkor a kiszolgáló számítógépfiókjában (3. képernyő) jelölje be a Bizalom Ezt a számítógépet bármely szolgáltatáshoz való delegáláshoz (csak Kerberos esetén), vagy a Bizalmas ez a számítógép csak a meghatározott szolgáltatásokhoz való delegáláshoz jelölőnégyzetet.

3. képernyő: EFS végrehajtása a kiszolgálón

Megakadályozhatja, hogy a felhasználók az EFS használatával blokkolják a csoportházirendet. Válassza ki a Computer Configuration (Informatikai konfiguráció) elemet, kattintson jobb gombbal a Windows Settings (Windows beállítások) elemre, és válassza ki a Security Settings (Biztonsági beállítások), Public Key Policies Ezután törölheti a "Letiltás a felhasználók számára az EFS használatával történő titkosításhoz" jelölőnégyzetet. Engedélyezze vagy blokkolja az EFS-t különálló szervezeti egységekben (OU).

Optimális technikák

Az alábbiak a legjobb gyakorlatok az EFS-hez való munkavégzéshez.

- Határozza meg a számot és azonosítsa a DRA számlákat.

- DRA tanúsítványok generálása DRA számlákhoz.

- DRA tanúsítványok importálása Active Directoryban (AD).

- A privát DRA kulcsok exportálása és törlése, két különálló, biztonságos, önálló tárhely mentése.

- Ismerkedjen meg a végfelhasználókkal az alkalmazás módszereivel és az EFS funkcióival.

- Időnként ellenőrizze a DRA fájlok helyreállítását.

- Szükség esetén periodikusan futtassa a Cipher parancsot az / u paraméterrel az FEK billentyűk frissítéséhez a hozzáadott vagy törölt DRA-khoz.

Ossza meg az anyagot kollégákkal és barátokkal