Automatikus engedélyezés a kerio winroute felhasználókban az aktív könyvtárban, a retifff blogjában

A kezdeti adatok: a konfigurált helyi hálózat a működő DNS-lel az első helyen, konfigurálta a Kerio Winroute-t minden felhasználó számára. Ki nem olvasta a CORRECT DNS beállításokat és a hálózati interfészeket. és a Kerio Winroute tűzfal: CORRECT Traffic Policy. csináld most. Egy kicsit elavultak a Kerio Winroute új verzióinak kiadása kapcsán, de elvben minden rendben van.

Felhasználók leképezése az Active Directoryból

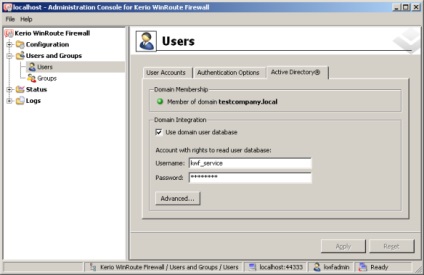

Először is meg kell adnunk a Kerio Winroute kapcsolatot az Active Directoryhoz (úgynevezett felhasználói mapping). Ehhez be kell állítania a felhasználók automatikus leképezését az AD-ből.

Ehhez menjen a KWF> Felhasználók és csoportok> Felhasználók> Active Directory fülre, tegyen be egy bejegyzést a Tartomány felhasználói adatbázisának használatához, és adja meg a szükséges adatokat:

Felhasználónév - a domain felhasználó neve, amely csatlakozik az AD adatbázishoz (elegendő a normál felhasználó számára). Azt javasoljuk, hogy hozzanak létre speciális felhasználói a kapcsolatot (például kwf_service) és tegye rá DAW «jelszó soha nem jár» és a «felhasználó nem tudja megváltoztatni a jelszót», hogy egy ponton még nem esett le a kapcsolatot az Active Directory.

Jelszó - a felhasználó jelszava.

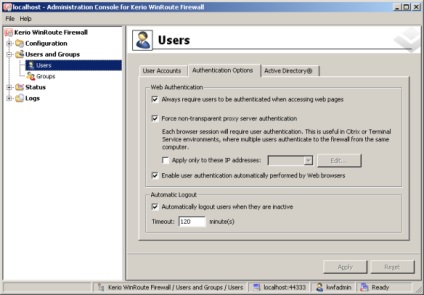

Ezután menj a fennmaradó lapon a Hitelesítési beállítások lapra, és tegyél ide oda:

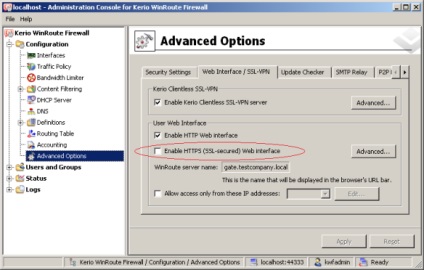

Ezután keresse meg a Konfiguráció> Speciális beállítások> Webes felület / SSL-VPN lapot, és törölje a jelet a HTTPS (SSL-Secure) Webes felület engedélyezésével. Természetesen, ha nem szükséges az SSL feletti webes felülethez való hozzáférés.

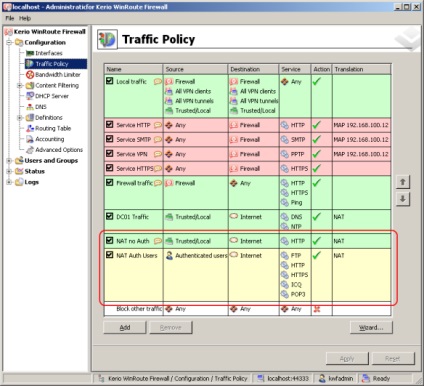

ahol csak két szabály érdekel, NAT nincs Auth és NAT Auth felhasználók. A többi szabály meglehetősen szabványos, és a Kerio Winroute tűzfal cikkében tárgyalták: CORRECT Traffic Policy. .

Szabály NAT nem Auth - ez a szabály hitelesítés nélkül, ami szükséges ahhoz, hogy lehetővé tegye hitelesített felhasználók megpróbálja megnyitni bármilyen honlapon, hogy a KWF hitelesítési oldalt (ha van irányítva eredményeként a korábbi beállításokat). Itt hitelesített vagy manuálisan vagy automatikusan az NTLM használatával, és azt követően már fut a NAT Auth Users szabály. amely meghatározza a hitelesített felhasználók számára rendelkezésre álló protokollokat.

Természetesen minden felhasználónak ezt kell tennie, mert vannak csoportpolitikák. Ez a politika itt található: Felhasználó konfigurációja> Windows beállításai> Internet Explorer karbantartása> Biztonság> Biztonsági zónák és tartalomminősítések> Biztonsági zónák és adatvédelem> Internet (Biztonsági szint: Egyéni)> User Authentication> Logon> Automatikus bejelentkezés a jelenlegi felhasználónévvel és jelszóval.

Két ilyen szkriptet használunk, egyet a Logon-hoz, a másik a Logóhoz.

Miért van szükség a domainben? Én, őszintén mondom, már elfelejtettem, ha elkészítem a cikket, megnézem.

Nos, a tanúsítvány elvileg meg van írva, ami, szükséges egy terminál szerver számára. Ismét tükrözni fogom ezt a pontot, ha ezt a cikket írom.

annak érdekében, hogy megkaphassa a domain hitelesítő adatait, a domainben kell lennie. Ha a számítógép nem tagja a tartománynak, akkor a tartományvezérlő nem ad semmilyen adatot.

de mi a helyzet azokkal a felhasználókkal, akik más böngészőket használnak?

kiderül, hogy a NAT nem Auth egy lyuk .... lehetővé teszi a jogosulatlan felhasználók számára, hogy gondatlanul használják a HTTP protokollt.

normák manuális)) sajnálom a szarkazmust)

És óvatosan olvassa el, talán nem tudsz 🙂

Szabály NAT nem Auth - ez a szabály hitelesítés nélkül, ami szükséges ahhoz, hogy lehetővé tegye hitelesített felhasználók megpróbálja megnyitni bármilyen honlapon, hogy a KWF hitelesítési oldalt (ha van irányítva eredményeként a korábbi beállításokat). Itt hitelesíti vagy manuálisan vagy automatikusan használja az NTLM-et, és azt követően már fut a NAT Auth Users szabály, amely meghatározza a hitelesített felhasználók számára elérhető protokollokat.

Szükség van az UAC letiltására.

Ez természetesen egy lehetőség. De egy újabb kellemetlen pillanat jelent meg. Az UAC letiltva most már lehetetlen semmit futtatni a rendszergazda nevében, amikor egy rendszeres felhasználó be van jelentkezve a rendszerbe. Be kell jelentkeznie az adminisztrációs fiók alatt. Természetesen tudom, hogy nem ilyen leválasztott UAC. A GP-n keresztül.