Típusú hacker támadások internetes források

Típusú hacker támadások internetes források

A legrégebbi típusú támadás. Jelentősen megnövekedett forgalom és a szám a küldött soobeschny generáló meghibásodást szolgáltatás. Ez okoz bénulást nem csak az e-mail, hanem a munka az e-mail szerver. A hatékonysága az ilyen támadások napjainkban nullának tekinthető, mivel most a szolgáltatónak a képességét, hogy a forgalom alakításában egyetlen feladó.

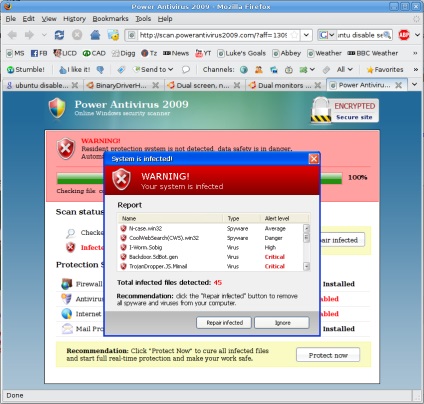

Fertőzés számítógépes vírus

Olvassa el a cikket „Hogyan lehet gyógyítani a vírus” online számítógép segítségével kattintással.

Vírusok, trójaiak, férgek, szimatolók

Ez a fajta támadás integrálja a különböző harmadik féltől származó programok. Cél és működési elve egy ilyen program is rendkívül változatos, így nincs értelme, hogy lakjanak mindegyikre. Ezek a programok közös jellemzője, hogy a fő cél -, hogy hozzáférjen és a „szennyeződés” a rendszer.

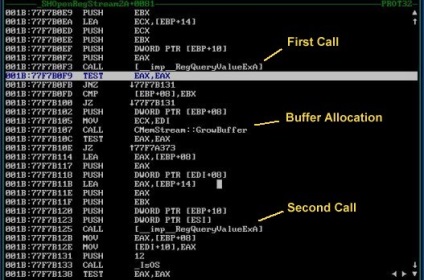

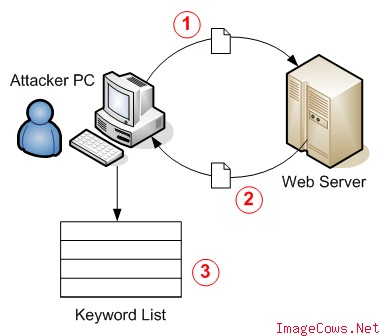

Port Szkennelések NMAP Port Scanner szoftver

Ez a fajta támadás önmagában nem nyújt semmilyen romboló hatása. Kutatás magában csak az információgyűjtés a támadó - skaniravanie kikötők, DNS-lekérdezés, hogy a számítógép védelmét csekket és a rendszer ellenőrzése. Jellemzően a felmérést megelőzően komoly célzott támadások.

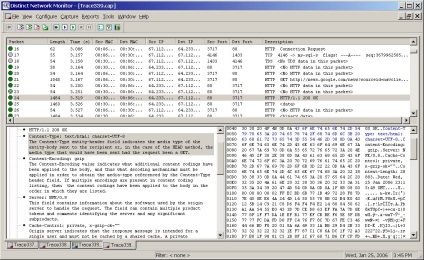

A működési elve azon alapul, jellemzői a NIC. Csomagok kapta meg, az feldolgozásra, ahol vzaimodeystvyut speciális alkalmazások velük. Ennek eredményeként, a támadó hozzáférést nyer nemcsak a szerkezetére vonatkozó információkat a számítógépes rendszer, hanem közvetlenül továbbított információ - jelszavakat, üzeneteket és egyéb fájlokat.

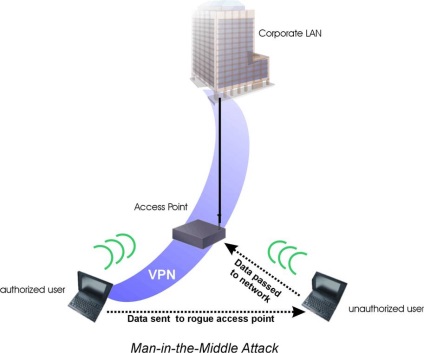

A támadó elfogja közötti kommunikációs csatorna két alkalmazás, azzal az eredménnyel, hogy kap hozzáférést az összes információt, hogy megy ezen a csatornán keresztül. A támadás célja - nem csak a lopás, hanem a hamisítást az információt. Egy példa egy ilyen támadás az ilyen alkalmazások csalás az online játékok: a játék a rendezvény információ, által kiváltott az ügyfél részéről továbbítja a szerver felé. Útban tegye elfogó program, amely megváltoztatja az információkat a támadó kérését, és elküldi a szervernek helyett az egyik, hogy elküldte a játék kliens programot.

Is elég egy olyan támadás, az általános elvet, amely - a bevezetése az információs rendszerek harmadik fél darab szoftver kódját során átvitel, ahol a kód valójában nem zavarja az alkalmazás, de ez is teszi a szükséges lépéseket a betolakodóktól.

Denial of Service, DoS

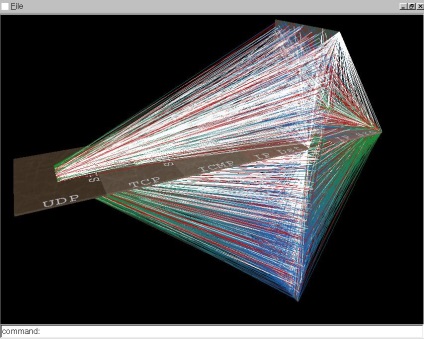

Látványterv a DoS-támadások, kéri a különböző portok között a második

(DoS származó angl.Denial of Service) - támadások, melyek célja, hogy a kiszolgáló nem válaszol. Ez a támadás nem az a célja, hogy közvetlenül kapjuk meg a titkos információkat, de használnak, hogy megbénítja a cél szolgáltatást. Például egyes programok hibái miatt a kódban is okozhat a kivételek, és letiltása szolgáltatásokat képesek végrehajtani a kódot, amelyet a támadó vagy lavina típusú támadás, a szerver nem tudja feldolgozni az összes csomagot belépő.

DDoS (az angol Distributed Denial of Service -. Distributed DoS) - altípusa DoS támadások, amelyeknek a célja ugyanaz mint a DOS, de nem jön létre egy számítógépen, és több számítógép egy hálózatban. Az ilyen típusú támadások használni, vagy a hibák előfordulása, generiruschih a szolgáltatás megtagadását vagy védelem kioldott, ami a blokkoló a szolgáltatás, és az eredmény is egy szolgáltatás megtagadása. DDoS használják, ahol a hagyományos DoS hatástalan. Ebből a célból, néhány számítógépet egymással, és minden termel DoS támadás az áldozat rendszerén. Azonban ez az úgynevezett DDoS-támadás.

Ways, hogy véd a hálózati támadások

Kérje a szakértői számítógépes cég „klikk”, hogy megakadályozzák az összes lehetséges hacker támadások és a vírusok.

Ezt az anyagot közösen írt a szakemberek a „klikk”, a fő cselekvési terület, amely - számítógép segítségével.