védelem joomla

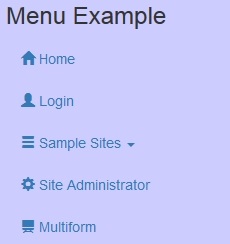

Létrehozása adaptív Joomla sablon Bootstrap. 5. rész Ikonok hozzáadása Bootstrap Joomla menüpontok

Ebben a cikkben lesz szó, hogyan lehet hozzáadni Bootstrap ikonok az egyes tételek Joomla menüt egyszerűen A beállítások módosításával ezeket az elemeket.

Wedal Joomla csúszka v1.1 - egy ingyenes diavetítés modul Joomla származó wedal.ru (frissítés)

Ma szeretném bemutatni, hogy a frissítési modul Wedal Joomla Slider - version 1.1 =). Annak ellenére, hogy 1,0 és 1,1 egymástól csak 10%, a modul újra lett írva szinte teljesen. Azt hozzá számos új szolgáltatást nem létezett, és amely hiányzott a design. Remélem élvezni őket.

Új funkciók a Joomla 3.7

Ebben a cikkben, azt bemutatom az új Joomla 3.7 funkciók példákkal.

Egyéni szűrők Pro - gyors és egyszerű szűrő további mezők Virtuemart

Ma fogunk beszélni az egyik legjobb kiterjesztéseket a kérdést szűrési Virtuemart- egyéni szűrőket Pro termékeket.

Joomla Custom Fields - egyéni mezők Joomla

Ebben a cikkben fogjuk vizsgálni minden típusú egyéni mezők, a rendelkezésre álló Joomla, valamint példák a használatuk az oldalon.

Lehetetlen, hogy megvédje az ellenség ellen, nem tudva, milyen fegyvereket használ. Az első és legfontosabb, amit tudni kell, - melyek a különböző típusú támadások weboldalakon. Tudva, hogy a helyszínen lehet csapkodott, könnyebb megérteni, hogyan kell védeni őt, vagy mi a biztonsági rést, ha az oldal veszélybe került. Ebben a cikkben lesz szó a főbb támadások tehető a Joomla alapú weboldal.

Jellemző bezopasnostiJoomla, kakCMS nyílt forráskódú.

Mint tudod, Joomla egy nyílt forráskódú projekt. Ez azt jelenti, hogy a Joomla! Kód tekintheti meg senkit. Jó vagy rossz? Vitás.

Ahhoz, hogy megértsük az előnyök és hátrányok a nyílt forráskódú, elképzelni két doboz. Fekete és átlátszó. Black Box egy saját fejlesztésű kódot. Ha a hely powered by CMS samopisnaya vagy csak a PHP, akkor lásd a forráskód nem lehet. Minden amit el lehet végezni - küldjön néhány bemeneti és ellenőrzi az eredményeket lehet elérni, a kimenetet. Ie elküld egy kérést (például, töltse ki az űrlapot, és küldje el az adatokat), és ennek fejében a teljesítmény eredmény (például adatok sikeres kapott, vagy hiba).

Ha beszélni egy átlátszó doboz, ami az olyan nyílt forráskódú projekt, beleértve a Joomla, láthatjuk az összes folyamatok zajlanak benne. Minden adat pont. Könnyen megérthetjük az oka a kapott eredmény a kimeneten.

Tehát mi a végén jobb a biztonság szempontjából: fekete vagy átlátszó dobozban? Az első válasz, ami eszébe jut: Természetesen a fekete. Miután a tudatlanság adatfeldolgozás bonyolítja törés. Igen, ez igaz, de nem mindig. Ha a magánszemély kódot írni egy igazán jó programozó, majd átadta a tesztelés, a valószínűsége repedés rendkívül alacsony. A probléma az, hogy ez a kód tulajdonképpen csak írható alkalmazottja nagyvállalatok, mint a Yandex, Google, Mail.ru, Vkontakte, stb szintű alkalmazottak ilyen társaságok általában nagyon magas, mivel a fizetést. Most úgy gondolja, aki ír helyek kis- és közepes vállalkozások számára? Hidd el, nem zsenik kódot. Gyakran előfordul, hogy lehetővé teszi az alapvető biztonsági réseket, amelyek képesek érzékelni, még az automata robotok, nem is beszélve, ha a helyszínen át fogja venni a hackerek. Emellett fejlesztésű kódot ellazítja. Miért, hogy a programozó kód hatékonyan, ha még senki sem lát?

Most nézd meg a nyílt forráskódú. Igen, ez teljesen látható, de ezúttal nem csak egy negatív jelentésű. Ha a közösség nagy projekt nyílt forráskódú (például, Joomla), az információt az összes észlelt sebezhetőségek azonnal jelentsék a fejlesztők és a biztonsági rések vannak zárva. Ez történik sokszor, így a kód minősége egyre magasabb. Így nyílt forráskódú, véleményem szerint, előnyös egy zárt, de olyan funkciókkal rendelkezik, meg kell felelniük. Először is, nincs rendszeresen frissítve a Joomla, és annak folytatását. A logika a következő: ha egy biztonsági frissítést jött ki, ez azt jelenti, hogy a kód sebezhetőséget találtak. Ha sérülékenységeket talált, akkor vált ismertté. Ha vált ismertté, majd amint valaki megpróbálja kihasználni. Ha az idő frissíteni Joomla és bővítmények a legújabb verzió, a biztonsági rés az oldalon zárva lesz, ha használni. Ie alhat nyugodtan.

Időben frissítés a fő jellemzője a Joomla védelmet. Fontos, hogy megértsük ezt. Nem lehet megérteni a bonyolult a támadások, de emlékeznünk kell arra, hogy a tapaszok kell tenni, máskülönben a webhely nem védett.

A fő típusú támadások naJoomla oldalakon. jelszó kiválasztása.

Egy másik típusú tömeges támadások álló figyelmen kívül hagyása akár a bizalom a biztonságot a tulajdonos. Az első jól mutatja itt ezt a képet:

A második kicsit bonyolultabb, de általában kifejezett megsértése az alábbi szabályokat:

A fő típusú támadások naJoomla oldalakon. Speciális támadások (XSS, SQL-injekció, stb).

Ennek elkerülése érdekében, az adatok felhasználók által feltöltött az oldalra kell alávetni szigorú szűrés, így a lehetőséget, hogy bármit le, kivéve, hogy mi várható. Megoldotta ezt a problémát kell a fejlesztők a színpadon a terjeszkedés, de mi minden emberi és a hibák nem ritkák. Vannak speciális Joomla bővítmények, ellenőrizze valamennyi formája és egyéb biztonsági rések a saját. Rájuk lesz szó egy külön cikket.

A fő típusú támadások naJoomla-sayty.DOS iDDOS támadást.

Veszélyes típusú támadás, párosulva a korlátozott kapacitása a szerver, amely kiszolgálja a helyén. A lényege a támadás -, hogy küldjön a helyszínre egy időben annyi kéri, hogy a szerver megszűnik kell kezelni a kezelés és a nagyközönség számára hely elérhetetlenné válik. Nyilvánvaló, hogy az ilyen támadások nem lehet tartós, és tart néhány, bár néha hosszú ideig. Normális, DDOS támadások akkor használjuk, ha egy oldalon van a nagy forgalom és előkelő helyet foglal el a versenyképes lekérdezések. DDOS-támadások nagyon drága, hanem megvédi őket gyakorlatilag nincs. A probléma az, hogy a kérelmeket a helyszínen készülnek a fertőzött számítógépekről a hétköznapi internet felhasználók tudta nélkül. Ebben az esetben nagyon nehéz lesz megkülönböztetni a hétköznapi felhasználók számára, aki elment a helyszínre a támadás kéri.

A fő típusú támadások naJoomla oldalakon. szerver biztonsági réseket.

Gyakran előfordul, hogy nem követett el semmilyen motor sem a tulajdonos betörjenek a helyszínen. A biztonsági rés megtalálható a kiszolgáló gép, amely a telephely található. Ez az eset elég gyakoriak, különösen akkor, ha maloizvestvny olcsó tárhely. Egyrészt, a minősége a szakemberek ez rossz, a másik - a hacker egy apróságot, törés, amely adhat hozzáférést közvetlenül a fogadó, hogy több száz telek.

Védje meg webhelyét a biztonsági rések nagyon egyszerű: csak használja a szolgáltatást a bizonyított súlyos tárhelyszolgáltatóknak.

Ez minden. Vannak más típusú támadások kevésbé gyakori. De akkor kell használni azokban az esetekben, amikor a honlap egy hacker reálkamat, és úgy dönt, hogy személyesen. Ez nem történik meg gyakran, mint 95% -a internetes oldalakon nincs semmi, ami érdekes lehet a hackerek olyannyira, hogy megpróbáltak betörni a helyszínen kézzel. Ha a hely tényleg hozza a nagy nyereség, és egy csont a torkán a versenytársak, ez nem bűn, hogy rendeljen egy szakmai ellenőrzés foglalkozó cég biztonságát.

Köszönjük! Alig várom, hogy folytatja a különleges védelmi módszereket!

Csatlakozz a jogalapot, hogy folytassa a témát, és azt szeretném megkérdezni, kérem, mondja meg, hogyan védik a letöltési oldalon.

Valaki adott nekem egy mínusz, talán el kellene magyaráznom azoknak, akik jönnek ide páncélozott járművek. Vannak olyan programok, mint a távol felfedező, akik képesek letölteni teljes webhelyeket. A folyamat során a letöltést teremtett ilyen kérelmek számát, hogy néha még néhány dedikált servaki elkezd nyögni. És ha ebben a pillanatban ez terhelés alatt. Annak ellenére, hogy a hátrányok a kérdés továbbra is lényeges. SW. Wedal, kérjük, ossza meg tapasztalatait! Tudom, hogy van benne :)

És hogyan is kihagyott egy ilyen cikket, mintha a webhelyen aláírása. Kapok egy jó, már alig várom, hogy továbbra is úgymond a gyakorlati technikákat. Bár a helyszínek tettem valamiféle védelmet, de alapvetően mindent kapcsolódik a rejtett admin, pravelno jogokat a mappát, a bejelentkezési azonosítóját és az admin és hasonlók. És itt van, hogyan kell védeni a helyszínen például letöltésével érdekes.

Kedves Vitali !!

Elemre, majd nem tudom, hol kell keresni.

A Jumla szöveges fájlokat (Kapcsolatok, szállítási és fizetési Üdvözöljük a főoldalon), kezdtek megjelenni a rosszindulatú kódot, amely megváltoztatja a szöveg a következő oldalakon a védjegyek „??”.

Ie A fő oldalon volt a szöveg: Welcome. Feldolgozásokat a.

Perezalil top Joomla fájlokat, akkor nem segített. Csak beakadt VirtueMart.

Joomla 1.5.22

Daniel, ez nem lehet rosszindulatú kódot, hanem egyszerűen mentett fájlokat (nyelv?) A rossz kódolás. Kódolást kell UTF8 BOM nélkül.

Köszönöm a pontosítás. Azt saytik egy nagy a kereslet, és van egy csomó versenytársak. Most már értem, hogy miért a webhely lógtak vizsgálatok.

Ami a kifejezést a DOS-támadások lehet több?

Idézet Wedal:

Hogyan tegyük a szűrő?

misztérium, válaszolta a fórum.

És most nagy beavatkozást tapasztalunk a Jumla elleni támadásoknak, több száz webhely szenved a támadásoktól, maguk a vendéglátók maguk kezdik lezárni az admin területet a jelszóválasztás idejére.

Van egy oktatási helyem, ahol nyáron 1,5 ezer látogatottság van, és 300 látogató női helyszíne. Már 3 hétig vágtak le. Az admin terület rejtve van, a jelszó összetett. A .htaccess minden ip blokkolva van az admin panelhez. Nem megyek tovább az admin területre. Hoster kiabál, hogy a terhelés tiltó. A rönkök minden nap különböznek különböző IP-ből. Elfelejtettem az ip-t, a részvétel még kétszeresére esett. Mit tegyek? Nem tudom elképzelni.

Elvira, az első módszerem:

- használjon árvíz elleni védelmet - van egy sh404sef. Azt javaslom.

- "rejtett admin" - ez sokféle módon történhet. A leghatékonyabban a .htaccess + .htpassword segítségével érheti el a hozzáférést.

- változtassa meg az ültetvényt egy jó helyre)

- ha J! 1.5.x - URGENTLY új változatra vált.

Elvira és Magnum79, most tényleg több weboldalon létrehozott további .htpassword az admin könyvtár, azaz Az admin terület beírásához meg kell adnia a jelszót 2 alkalommal (eltérő). Ha még mindig zavart, akkor csak egy IP-címről férhet hozzá, de személyesen nem nekem megfelelő. IP dinamikusan fogadok, és ez nem egy lehetőség, kivéve, hogy megoldhatom az alhálózatot. A Joomla egyedülállóan 2,5 vagy 3.

Érdekes, talán valahogy át is álcázza a Joomla-t, hogy a botok ne tudják meghatározni, de azt hiszem, hogy nem reális vagy nagyon költséges.

"Álcázz J!" - emlékeztet arra, hogy a gyermekek szemében a szemem lecsukta a szemem, és úgy tűnik, hogy nem vagy :) Csak a hasonló korú Khatskerekből fog segíteni

Magnum79, nem feltétlenül. Az a tény, hogy a legtöbb botok csak primitívek. A legegyszerűbb CMS determinánsokat használják. Same Generator tag. Ez annak köszönhető, hogy a tömeg fontos a botok számára. Ha egy személy legalább gondoskodott a webhely biztonságáról, akkor miért költenek időt és erőforrásokat egy ilyen webhelyen? Végül is könnyebb megtalálni az interneten 100 még több azonos védelem nélkül.

Egy másik dolog - ha a webhely hacker személyesen vett. Igen, ez nem segít.

Valami szilárd víz a "háziasszonyok" számára, ahol SQL injekciók és cuccok? Mostanáig senki nem törli a jelszavakat.

Anton, a jelszavak keresése még mindig megszakadt. Így a kiszolgáló a kiszolgáló webhelyét a rendszergazda bejelentkezési oldalának terhelése miatt szétkapcsolja. Beszélek a személyes tapasztalatok és az ügyfelek tapasztalatai alapján.

SQL injektálás már a Habr-on van. Még mindig megpróbálok közcélú cikkeket írni, végrehajtani azokat a példákat, amelyekre a nem programozók képesek. Az injekció teljesen más.

Blokkolt segítségével .htaccess hozzáférést a könyvtár / adminisztrátor minden IP csak neki - a probléma a kiválasztási megoldott radikálisan, bár én így belépés és jelszó, amelyek lehetetlen megtalálni. Az SQL injekciókat és másokat könnyen blokkolhatja a jHackGuard plugin, írhat róla a cikkben. Többször fertőzött és összetörtem a helyszíneken, szóval nem tudom. Kikeményedve ismerős online boltban, egy vírus, ami valójában megbénult a honlapján, ganéj ül egy alig egy fájlt „image” kiterjesztésű PNG, én találtam rá a letölteni kívánt fájlt a fogadó mentés, az Avast azonnal megmutatta, hol a lény ragadt.