Samba 4

De a csoportházirend-házirend-házirend (nem funkcionális, de szervezeti), kérjük - hitelesítés, belépés a domainbe, a felhasználó hozzáadása / blokkolása, felírása golyók, nyomtatók! Egyébként itt meg kell köszönni a Microsoftnak a Samba ilyen jellegzetességeit a Samba fejlesztők csapatának óriási érdemével kapcsolatban. hanem egy kicsit a Microsoft miatt a nyitottság és a nem-ellenállás ez a kérdés.

És azonnal meg kell mondanunk, hogy ez a cikk 15. verziója, és pontosan a SAMBA4 (4.1-es verziójának) 15. telepítése minden más esetben egyetlen problémát okozott, hogy a domain leállt a kiszolgáló újraindítása után.

Ez a beállítás eltér a többiektől az alábbiak szerint:

- Nem adtam hozzá felhasználókat az AD-hez a Samba konzolban a kiszolgálón

- Én Realmként tetszőleges tartománynevet és az igazi host = SAMBA.ITCOOKY_VPS nevét vettem (részletesebben)

Győződj meg róla, hogy a kapcsolat nem működött, a fő dolog!

A Samba AD-ként történő telepítéséhez néhány feltételnek eleget kell tennie

- a lemezen szerepeljen az ACL (nem tudom, miért)

- az összes kliens kell konfigurálni NTP automatikusan beállítja a pontos időt - ez minden implementáció kell tenni AD - a legfontosabb dolog, hogy a szerver pontos volt, és Win PC automatikusan kihúzták az interneten (legyen).

Menjen az fstab-be

vi / etc / fstab

Hozzáadjuk az ACL-t a lemezek csatolási paramétereihez

Annak érdekében, hogy ne indítsunk újra, csatlakozunk

mount -o acls /

Menj a portokhoz

cd / usr / portok / net / samba41

csinál

Alapértelmezés szerint minden megfelel, próbálja használni a beépített Samba DNS szervert. Hosszú podkachivaet szükséges - lehet törni, majd ismét nyomja. Ha kijelöli az X11 grafikus felülethez tartozó támogatások átugrását, akkor nem kell pontosan megadnia.

telepítés

Amikor azt mondtam: "Hosszú" nem számítottam rá!

És azonnal azt kell mondanom, hogy amikor nem hozza létre a szükséges mappákat a munkához, kézzel csinálom őket

mkdir / var / db / samba4 /

mkdir / var / log / samba4 /

Indítsa el a segédprogramot a tartomány indításához.

/ usr / local / bin / samba-eszköz

A SAMBA.ITCOOKY_VPS nevû név a következő formátumú:

SAMBA - domain név - önkényes, ez lesz a tartomány nevének a számítógépbe való belépéshez

Az ITCOOKY_VPS a kiszolgáló állomás neve, a következő paranccsal láthatja:

uname -n

Csak azt írjuk be, hogy merész, ahol üresen írjuk be az alapértelmezést.

Tartomány: SAMBA.ITCOOKY_VPS

Domain [samba]:

Szerver Szerep (dc, tag, önálló) [dc]:

DNS-backend (SAMBA_INTERNAL, BIND9_FLATFILE, BIND9_DLZ, NONE) [SAMBA_INTERNAL]:

DNS forwarder IP cím (írjon 'none' a továbbítás letiltásához) [212.188.4.10]: Az internetszolgáltató DNS

Rendszergazda jelszó:

A jelszónak összetett típusnak kell lennie 123qweQWE ez az AD követelmény

A / var / db / samba4 / private könyvtár létrehozza a krb5.conf fájlt és átmásolja azt a / etc-be

cp /var/db/samba4/private/krb5.conf /etc/krb5.conf

Szerkessze a resolv.conf fájlt

vi /etc/resolv.conf

Ehhez vonalakat kell hozzáadni

Az rc.conf hozzáadása ...

A /usr/local/etc/smb4.conf fájl automatikusan megjelenik, még nem érjük hozzá.

Samba futása

/ usr / local / sbin / samba indítás

Próbáljuk meg

/ usr / local / bin / smbclient -L localhost -U%

csinál

/ usr / local / bin / smbclient // localhost / netlogon -U Administrator -P -c 'ls'

Most újra szerkesztjük

vi /etc/resolv.conf

Korábban volt egy DNS-szolgáltató, írunk IP SAMBA DOMENA-t, DNS lesz, és megkérdezte, mikor kell telepíteni a DNS-szolgáltatót kérések küldésére. Úgy kell kinéznie:

By the way, az / etc / host hagyja (jól, ott volt):

ellenőrizze a

host -t SRV _ldap._tcp.SAMBA.ITCooky_VPS

csinál

samba_dnsupdate --verbose | grep sikertelen

Látjuk a káromkodást a második felületen ... még nem tisztázott, hogy mit jelent.

Ezt beillesztjük a smb4.conf [global] szakaszába

A Samba újraindítása és az előző parancs futtatása után néhányszor a hibák eltűnnek

Mindkét esetben DNS-rekordokat lehet hozzáadni (de jobb, ha nem)

/ usr / local / bin / samba-eszköz dns hozzáadása

Használat: samba-eszköz dns add

klist

Azt is mutat valamit (és nem tudta megmutatni), és ez jó!

csinál

nettó hirdetések info

Jónak tűnik

ellenőrizze a

net ads testjoin

Természetesen nem kellemes, de semmi köze ehhez, nyilvánvalóan más dzhoyinról van szó!

Meg lehet ellenőrizni egy konzol (nem szükséges jobb), de próbáltam beállítani a grafikonon. phpLDAPadmin felület! Egyrészt úgy tűnik, furcsa nem működött, de a többi elemi egyszerű cselekmény felhasználók hozzáadása kiadni forma, ahol meg kellett kitölteni egy nevet és nem prsto ktonikto még mindig nem tudom, hogy ... ezért úgy döntöttem, hogy használja az eszközt a Microsft!

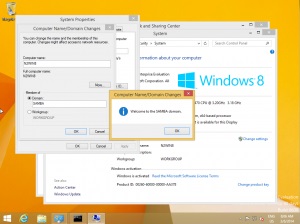

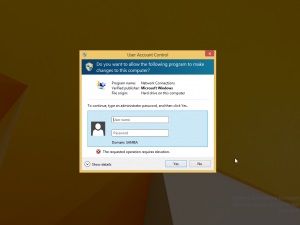

Felvetettem a Samba AD menedzsment tanácsát az ablakokról, vagyis a Windows Server 8.1-et tartalmazó távoli kiszolgálófelügyeleti eszközöket

És azt kell mondanom, hogy ez egyszerre tulza csak akkor működik a PC-be a domaint, ha azt írja a domain rendszergazdája, mert ha a jelszó megadása azt kérdezi, és megpróbálja bemutatni, amelyik uchetki.

És a Windows Enterprise 8,1-es és a Samba 4 esetében fél százalékkal érkezett - új telepítéssel ellenőrizte, mert a teszt már sikerült felvennie, miközben a Samba felállította. Valami esküszik a DNS-en, de ez nem feltétlenül szükséges.

És azt leszögezzük, hogy az első bejegyzés alatt a domain polzovatley, Windows 8 türelme (hogy a felhasználó) az erőssége szót szívesen, és nyer I újraindul (bár akkor még várhat). Itt is azt kell mondanunk, egyszerre, hogy ki van kapcsolva, és nem akarjuk, hogy durva esett! De másodszor 37,5 másodperc alatt!

És azonnal el kell mondanunk, hogy az eszközön található parancsikon telepítése és újraindítása után sehol sem találhatók meg, még a táblákban is szükséges a konzolba írni:

dsa.msc

És persze, ne tölts le semmit

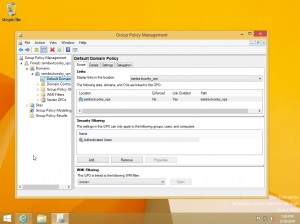

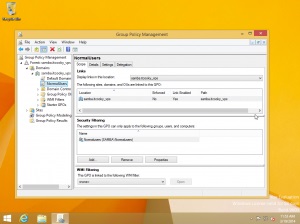

gpmc.msc

ez a csoportházirend-objektumunk, Domain Adminként látjuk

Megpróbáljuk létrehozni a golyókat a különböző felhasználói csoportok számára, és regisztrálni őket a hálózati lemezeken a csoportházirend-objektumon keresztül

Hozzon létre egy mappát az ízlését illetően, az egyik az adminok számára egy másik a felhasználók számára

mkdir / usr / samba_share

mkdir / usr / samba_share / admin

mkdir / usr / samba_share / felhasználók

Adunk minden jogot, talán nem a legjobb mód, de a jogokat a Domain határozza meg

chmod 777 / usr / samba_share / felhasználók

chmod 777 / usr / samba_share / felhasználók

Hozzáadás smb4.conf-hez

vi /usr/local/etc/smb4.conf

le

Újra olvassuk a samba konfigurációt, hogy a módosítások életbe lépjenek.

smbcontrol all reload-config

További beállításokat teszünk a Win PC-vel erre, ahogy írnak. Szükséges a domain-adminisztrátorok csoportosítása a SeDiskOperatorPrivilege jogok megadásához, de ne felejtsük el írni a domaint a SAMBA helyett

net rpc jogtámogatás "SAMBA \ Domain Admins" SeDiskOperatorPrivilege -Administrator

A jogokat a csapat megtekintheti

net rpc jogtulajdon-listák - Rendszergazda

Most ismét köszönetet mondok a Metro Metro-nek, hogy minden szükséges program, amelyre az egérrel máris elérhető volt, már nem ismert, hogy hol tanítjuk a csapatot.

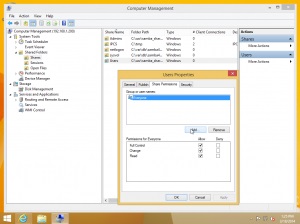

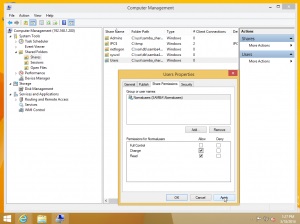

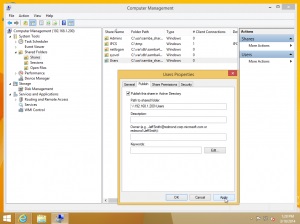

Futtassa a számítógépkezelést

[WIN] + [R]

compmgmt.msc

Ezután válassza a Művelet> Csatlakozás egy másik számítógéphez, majd írja be az IP-kiszolgálót, és látjuk a golyókat! Kattintson a labdára, amelyre a Tulajdonságokat szeretné kiválasztani

Törölje a Mindenki csoportot a listából, adja hozzá a Csoport hozzáadása normálitókat, amelyeket korábban hozzáadtam a dseamsitsa-hoz, állítsd be a rekordok olvasásának jogát - nem állítunk be teljes jogokat (ez a jogok módosítása).

A Domainben írunk fel, van egy olyan pont, amiért nem írhatunk elő

Ismételje meg az adminokat is.

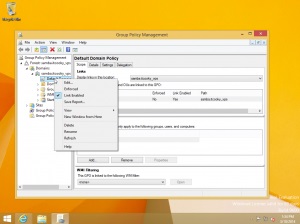

Elindulunk

gpmc.msc

Deflectl Domaine Policy és szerkesztése

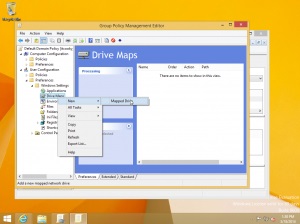

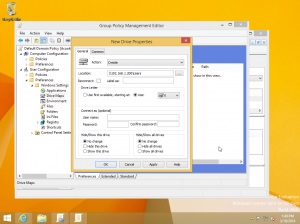

A Felhasználói konfiguráció> Beállítások> Windwos beállítások> Drive Maps, válassza az Új> Meghajtott illesztőprogram lehetőséget

Igény szerint testreszabhatja a fő műveletet> Létrehozza és kiválasztja a lemez betűit, hogy ne legyen egyezzen a többi lemezzel

Ismételje meg az adminokat is.

Most betölteni a második vagy harmadik (igen ebben a témában egy harmadik) virtuális gép megyek alatt a felhasználó User, abban a reményben, hogy lesz két hálózati merevlemez K és J, az egyik, hogy én is be, és drugyo van, mert ez a csoport adminisztrátorok.

Hurrá! A felhasználó golyó-hálózati meghajtója K megjelent, és meg van írva, az L lemez még csak nem is jelenik meg - helyes az adminisztrátorok számára. A közvetlen kapcsolat \\ 192.168.1.200 \ Admins nem adja be, kéri a felhasználó jelszavát nem alkalmas!

Vagy egy másik dolog, hasznos lehet megakadályozni, hogy minden normál tartományi felhasználó módosítsa a hálózati beállításokat!

A tartományi rendszergazdának a domainbe beírt számítógépbe lépünk. fut:

[WIN] + [R]

gpmc.msc

Meg akarom akadályozni, hogy a Normalusers felhasználói csoport módosítsa a hálózati beállításokat. Ennek során azt szeretném, hogy a Hitelesített felhasználók tagjai hálózati meghajtókat fogadhassanak (ezért nem kell újból beállítani a Normalusers GPO-t) - ez az, amit a GPO logika mond.

Kezdetben csak egy normál felhasználónak nevezett csoportházirendet tennék fel, ahol a Securuty szűrőben a Normalusers csoportot rendelem hozzá

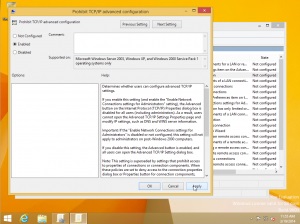

Szerkessze ezt a csoportházirend-objektumot a Felhasználói beállítások> Rendszerek> Felügyeleti sablonok> Hálózat> Hálózati kapcsolatok elemre, és engedélyezze a tiltás engedélyezését a TCP / IP protokoll tiltott konfigurációjának engedélyezéséhez

Bezárom. Bekapcsolok egy másik számítógépet, és a számítógépen lévő felhasználó mellett járok, minden kiváló hálózati meghajtó van, hirtelen letiltott rendszergazdaként jelent meg, amikor megpróbálom megnyitni a Propertis hálózati kapcsolatot, kérem a domain rendszergazdájának jelszavát.

A GPO logikája valószínűleg a következő: a felhasználók egy csoportjához két csoportházirend-objektum található, de ezek nem ütköznek, mivel a legtöbb beállítás nem definiálva van. A felhasználó megkapja, amit a GPO-ban mindkettő határoz meg. A csoportházirend-objektumok alapértelmezett domain-szabályzatát mindenki számára általános szabályokkal és egy meghatározott csoport Normál-felhasználók GPO-jával kell használni. Kíváncsi vagyok, mi fog történni, ha a szabályok ellentmondanak, de ezt megelőzően nem hozhatod - csak emlékszel arra, ahol meg van jegyezve, hogy mi és kinek emmm.