Mikrotik IPSec és eoip - össze irodák - tapasztalatok megosztása

Előbb vagy utóbb szükség van admin egyesülés irodában egy hálózatba, az irodákban lehet elterjedt az egész országban. Sok módszereket. Ebben a cikkben fogok összpontosítani egyikük: hozzon létre egy alagút EoIP (Ethernet over IP) és forgalom titkosítását IPsec. A két Mikrotik'a RB493G lehet használni a vizsgálati.

Kezdeti beállítás poszter MikroTik

A routerek nevezzük M151-office - a központi iroda és a M152-remote1 - távoli irodában. Minden router WAN port. ami úgy néz kifelé. Ugyanakkor felmerült a VLAN port, ami szimulálja a felület, keresi a hálózatot. Miért kell itt szükséges VLAN interfészen, világossá válik a vizsgálat során.

Kezdeti beállítás mikrotika M151-office

Interface v200-office vlanID = 200 a WAN porton.

Külső IP - 192.168.10.151 a WAN porton. belső - 192.168.200.1 a v200-office felületen.

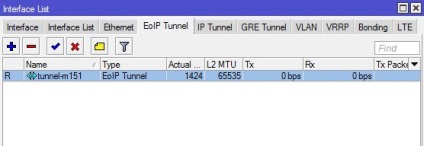

Zászlók. X - tiltva. R - futás

0 R name = "alagút-M151" MTU = auto tényleges - mtu = 1424 l2mtu = 65535 mac - address = FE. 21. B4. 13. CD. 2D arp = engedélyezett arp - timeout = auto

loop - védi = alapértelmezés loop - védelem - status = off loop - védelem - Levél - interval = 5s loop - védelem - disable - time = 5m

helyi - cím = 0.0.0.0 távoli - cím = 192.168.10.151 alagút - id = 0 keepalive = 10s. 10 DSCP = örökli bilincs - tcp - MSS = yes

ne - fragment = nem teszi lehetővé - gyors - path = yes

[Admin @ M152 - remote1]>

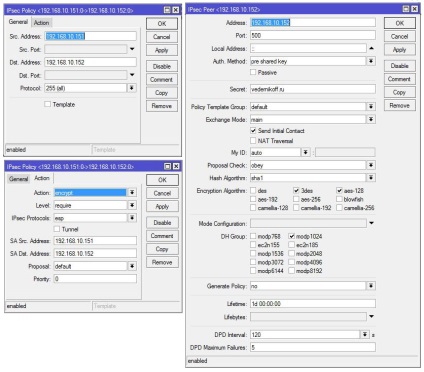

Felállított MikroTik IPsec

Itt minden jön le, hogy az a tény, hogy az első rámutatunk, hogy között ilyen és ilyen pontokat kell titkosítani forgalom (politika), majd azt jelzik, hogy az (peer).

MikroTik M151-office

[Admin @ M151 - iroda]> IP házirendet

[Admin @ M151 - iroda] / IP házirendet> add src - address = 192.168.10.151 DST - address = 192.168.10.152 sa - src - address = 192.168.10.151 sa - DST - address = 192.168.10.152 alagút = nincs hatás = titkosítása

[Admin @ M151 - iroda]> IP IPSec peer

[Admin @ M151 - iroda] / IP IPSec peer> add address = 192.168.10.152 titkos = vedernikoff. ru nat - bejárás = nincs

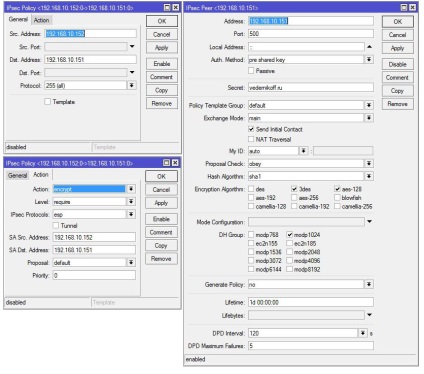

MikroTik M152-remote1

[Admin @ M152 - remote1]> ip házirendet

[Admin @ M152 - remote1] / ip házirendet> add src - address = 192.168.10.152 DST - address = 192.168.10.151 sa - src - address = 192.168.10.152 sa - DST - address = 192.168.10.151 alagút = nincs hatás = titkosítása

[Admin @ M152 - remote1]> ip IPSec peer

[Admin @ M152 - remote1] / ip IPSec peer> add address = 192.168.10.151 titkos = vedernikoff. ru nat - bejárás = nincs

Szinte minden paraméter alapértelmezett, és már be csak szükséges, hogy a rendszer működik. Továbbá úgy kell beállítani a tűzfalat minden router, adjunk hozzá három szabályt (nem, azt nem értem négy ki a reflektorfénybe, hogy emelje a GRE protokoll alagút köszönhetően olvasó Paul rámutatott erre !.):

MikroTik M152-remote1

Ha igen, akkor gratulálok, építettünk egy átlátszó hálózat ami fut semmilyen forgalom, beleértve a DHCP-t. Ie akkor tesz egy DHCP szerver a központi irodában, és ez kerül adásba minden más irodák. Azonban egy fontos kivétellel: ha kell, száz százalékig (nincs dvestiprotsentno) abban a kommunikáció minősége, nem lehet mondani az interneten. De ha a hivatalok (vagy kivezetés) található ugyanabban az épületben - egy bevásárlóközpontban, például egy konfigurált DHCP szerver a központi irodában megkönnyíti az adminisztrátor életét nehéz.

skálázás

Ahogy ígértem korábban, egy pár szót (és még több és nem szükséges) méretezését. A lényeg egyszerű: most létrehoztunk egy alagút-id = 0 alagútban. összeköti a központi iroda és remote1 irodában. Most hozzon létre egy új alagút alagút-id = 1. amelyek összekötik a központi irodában, hogy a távoli ofisom2 (remote2, például). Csak konfigurálni IPsec. Beállítása router remote2 ismétlődést beállítás remote1. és a központi router kell hozzá egy alagút-id = 1 a korábban létrehozott hídon.

Összefoglalva

IPsec - egy hatalmas téma, a lényeg, amit általában nem érinti. Ezt a cikket tekinthető egy speciális esete ötvözi irodák keresztül MikroTik és IPsec és EoIP. És ha kíváncsi és szeretne többet tudni az adatvédelemmel kapcsolatban, kezdje legalábbis a Wikipedia.

Míg újra találkozunk!