Szervezése többfelhasználós hozzáférést az adatokhoz

Adatbázis-kezelő rendszerek

A probléma a többfelhasználós hozzáférést és a párhuzamos feldolgozást az automatizált információs rendszerek

A természetes következménye a fejlődés az adatbázis egy probléma szervezet közös munkája több felhasználó ugyanazt az adatot, vagy röviden, a probléma a többfelhasználós hozzáférést az adatokhoz.

Nézzük laknak az alapvető szempontjai a probléma. Először is, a helyzet az elkülönülés ugyanazon adathalmaz több felhasználó közötti konfliktusokhoz vezethet (egyidejű megpróbálja megváltoztatni ugyanazt a rekordot, a véletlen kiolvassa és törölje üzemi információs és hasonlók. D.). Egy különleges helyet foglalnak, ha dolgozik adatbázisokkal

megelőzésére esetlegesen felmerülő konfliktusok esetén koordinálatlan szerkezetében bekövetkezett változások a táblákat, űrlapokat, jelentéseket hossza az egyik felhasználó, míg mások dolgozni velük.

A szempontból a szervezet a közös adatokhoz való hozzáférés több felhasználó üzemmódok velük vannak osztva egyfelhasználós módban (kizárólagos) hozzáférés és közös módusú (split) hozzáférés.

kizárólagos hozzáférést az adatbázishoz mód biztosítja, hogy csak az egyik felhasználó (szoftver folyamat) dolgozni vele, és a lehetőséget, a felfedezés más felhasználók (folyamatok) le van tiltva. Nyitva adatbázis kizárólagos módban, jellemzően műveletek elvégzéséhez változtatni szerkezetét az asztalok és a közöttük lévő kapcsolatok, számos export adatok, feladataik adatműveletei (kivéve, helyreállítása, tömörítést) és m. P.

Ennek megfelelően egy közös hozzáférési mód, több felhasználó is használhatja az adatbázist. Annak érdekében, hogy megakadályozzák az esetleges konfliktusok kísérletek különböző felhasználók által módosítja ugyanazt a rekordot zárszerkezet használják az adatbázisban. Blokkolása egy tárgy esetében kezelő bármely felhasználó annak megakadályozása bármely más megpróbálja megváltoztatni ezt a tárgyat, de még mindig lehet olvasni. Így, a reteszelő mechanizmus nagyobb rugalmasságot biztosít az adatok manipulálása, mint kizárólagos hozzáférési mód.

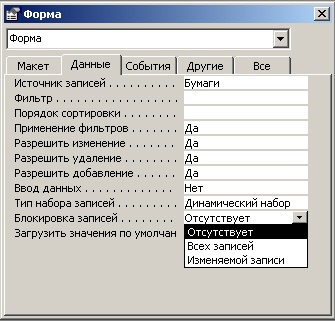

konkrét műszaki megoldások végrehajtását a zárszerkezetet lényegesen különbözik a különböző adatbázisokban. MS Access, különösen akkor, ha egy felhasználó alapértelmezett felvételi megváltoztatja az automatikus blokkolás akkor befejezéséig a műveletet. Létrehozásakor űrlapok, jelentések, vagy lekérdezést Access biztosítja a képességét, hogy a lezárási mód lehetőséget. Ábra. 7.34 ábra a folyamat változó tulajdonságainak írási zár formájában.

Ábra. 7.34. Lock üzemmód referencia adat a formából

7.4.2. A fő fejlesztési irányok a kliens-szerver technológia

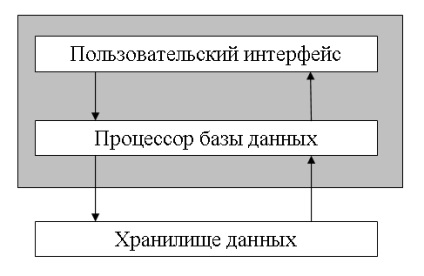

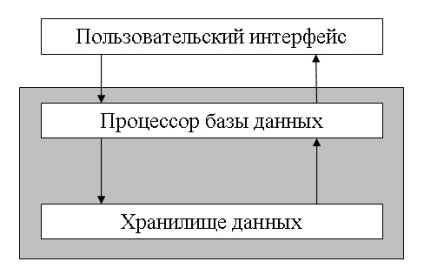

A munka leküzdeni a hátrányokat rendszerben rejlő ökológiai cerver fájl vezetett a megjelenése több fejlett technológia, szinkronizált - szerver. Legfőbb különbségek ábrán mutatjuk be. 7.35.

Ábra. 7.35. Sematikus ábrája a fájl szerver technológia (a) és kliens-szerver (b)

A kliens-szerver adatbázis feldolgozási rendszerben található egy központi szerver, hogy milyen adattárház. Ez szolgálhat több kliens alkalmazások, ügyvezető tárolás és a kért információkat A kérelem feldolgozását követően a helyi alkalmazás. A mai napig számos lépést, hogy a kliens-szerver technológia sokat fejlődött: RD A modol, a DBS-modell és az AS-modell. Az RDA-modell kliens alkalmazás kérést küld (általában a nyelv SQL) információs források a szerver, amelyen az adatbázis motor működik. A rendszermag dolgozza fel a kéréseket, és visszaadja az eredményt a kliens, amelynek célja egy adatblokk. E rendszer keretében a program-kliens eredetileg számítógépek kezdeményezője adatkezelési és adatbázis motor számára I. része. A fő előnye az RDA-modell egyesítése a felület a szerveren, vagy egy szabványos lekérdező nyelvet.

Egyesítés lehetővé, hogy hajtson végre további intézkedéseket, hogy megvédje a tárolt információ szintjén munkahelyek vonatkozásában e jogok rendszer megy a többi csapat. Ebben a modellben is jelentős kirakodását hálózati forgalmat annak a ténynek köszönhető, hogy az állomások között a hálózat most továbbított nem része az adatbázis fájlt, és parancsok és a válaszok rájuk.

Az alapot a DBS-modell a mechanizmus tárolt eljárásokat. A tárolt protsedury- az adatbázis szerver szoftver. Ezek tárolják a szótárban adatbázisban lehet osztani a különböző ügyfelek és végre ugyanazon a számítógépen fut a szoftver folyamat adatbázis szerver. Általános szabály, hogy a nyelvek, amelyeken hogy hozzon létre egy tárolt eljárás egy SQL eljárási nyelvi kiterjesztés Jelenleg nincs egységes szabvány az ilyen funkciók; így azok specifikus egyes tárol. Előnyei közül DBS-modellek nevezhetjük központosított irányítás alkalmazási funkciók, tovább csökkent a forgalom (helyett SQL-lekérdezések tárolt eljárás hívások kerülnek továbbításra a hálózaton keresztül), a megtakarítás a számítógépes erőforrások felhasználása révén egyszer kidolgozott terv az eljárást. Ahhoz, hogy a hagyományos kapcsolatos problémákat DBS-modell tartalmazza a nehézségek kapcsolódó eljárásokat létrehozása, tesztelése és hibakeresés a tárolt eljárásokat. A népszerűsége és a rendelkezésre ez a modell azt mutatja, mindenekelőtt, hogy végre olyan széles körben használt relációs adatbázis, mint az Oracle, Sybase, Informix, Ingres.

Az AS-modell, a folyamat fut a kliens számítógépen, az úgynevezett kliens alkalmazás (Application Client - A C), és felelős a felhasználói felület. Ha szükséges, végezze el az adott alkalmazás működését, s utal az alkalmazás szerver (Application Server - AS). Minden művelet az információs források végzik speciális szoftver komponenseket, amelyekkel kapcsolatban AS szerepet tölt be a kliens. Példaként alkalmazás komponens lehet bármilyen típusú elemzi források - adatbázis queue postai szolgáltatás, és mások.

Önmagában a Jet adatbázis-motor, mint korábban említettük, nem egy processzor támogatja a kliens-szerver technológia. Azonban a megfelelő hozzáférési hozhat létre alkalmazásokat kommunikál a kliens-szerver adatforrások ODBC-n keresztül.

7.4.3. A szervezet adatvédelmi DBMS MS Access

Elengedhetetlen minden fejlett adatbázis védelmének biztosítása adatok illetéktelen hozzáférést. Nyilvánvaló, hogy a teljes megbízhatóság és a stabilitás a biztonsági mód csak úgy érhető el keretében ipari vezérlőrendszerek, feltéve, átfogó intézkedések végrehajtását a szoftver, hardver, és adminisztratív jellegű. Ezt megelőzően a jelen bekezdés meghatározza szerényebb feladat - MS Access példákat a legalapvetőbb szinten a megközelítéseket, amelyek használják az adatbázist annak érdekében, adatvédelmi szoftver.

MS Access két hagyományos megközelítés adatbázis védelem:

- Adjon meg egy jelszót, amikor megnyitja az adatbázist;

- védelmi szinten határozza meg a felhasználók jogait, amely lehetővé teszi, hogy korlátozza a lehetőségét, hogy vagy változás semmilyen információt az adatbázisba egy adott felhasználó.

Ezen felül, akkor távolítsa el a Visual Basic programot változó az adatbázisból, hogy megakadályozzák változások a szerkezetben az űrlapok, jelentések és modulok, a megtakarítás az adatbázisba MDE fájl.

Jelszó beállítása az adatbázis megnyitását az egyik legegyszerűbb módja a védelem. Miután a jelszót beállította (menüfunkcióból Eszközök> Biztonság> Kérdezd meg az adatbázis jelszavát) minden egyes alkalommal, amikor megnyit egy adatbázist fog jelenni egy párbeszédablak, amelyben azt szeretnénk, hogy adjon meg egy jelszót. Nyissa meg az adatbázist, és hozzáférést biztosít a források csak akkor kap azok számára, akik meg a helyes jelszót. Ez a módszer elég megbízható (MS Access titkosítja a jelszót, hogy neki nincs közvetlen hozzáférése az olvasás az adatbázis file). Azonban az ellenőrzést végeznek csak akkor nyissa meg az adatbázist, akkor minden lehetőség teljes mértékben hozzáférhető. Ennek eredményeként jelszó beállításával általában elégséges intézkedésnek adatbázisok védelmi megosztott egy kis csoportja a felhasználók, vagy telepíteni egy számítógépre.

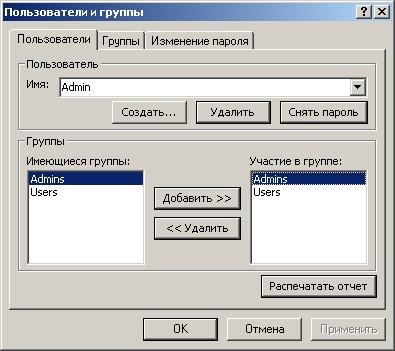

Sokkal megbízhatóbb és rugalmas módon, hogy megvédje a szervezetet, hogy megvédje a felhasználói szinten. Ez hasonló módszereket használják a legtöbb hálózati rendszerek. A beállítási eljárás felhasználói szintű biztonságot két alapvető lépésből áll:

- létrehozása rendszerhasználók, egyesült egy csoportban (Eszközök> Biztonság> Felhasználók és csoportok);

- a hozzáférési jogok a különböző felhasználók és csoportok vonatkozásában adatbázis-objektumok (Eszközök> Biztonság> Engedélyek).

Ábra. 7.36. Beállítása a rendszer a felhasználók

A felhasználók a rendszer információt tárolnak egy külön fájlban, úgynevezett munkacsoport fájlt. Alapértelmezésben ez a System.mdw fájlt. Azonban speciális szoftver a csomagban Access, a különböző adatbázisok is társítható különböző fájlokat munkacsoportok számára. Amikor elkezdi Access felhasználók kötelesek azonosítani magukat, és adjon meg egy jelszót. Az egyéni felhasználók is kombinálható csoport, amelynek egy, és ugyanaz a felhasználó tagja lehet a különböző csoportok. Egy ilyen szervezet a felhasználók a rendszer lehetővé teszi, hogy jelentős rugalmasságot manipulálni egy sor hozzáférési jogok alapján a funkcionális sajátosságait az tárgykörben. A File Access munkacsoport két csoport által létrehozott alapértelmezett: a rendszergazdák (csoport Adminok) és a felhasználók egy csoportja, amely magában foglalja az összes felhasználó. Szintén megengedett az azonosító más csoportok. Folyamat létrehozása a rendszer felhasználói és meghatározzák az olyan csoporthoz ábrán látható. 7.36.

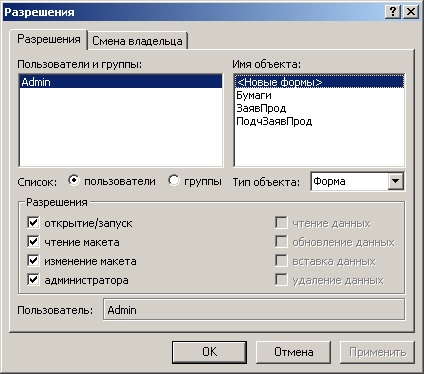

Ábra. 7.37. Beállítás felhasználói jogok

Mindkét csoport és a felhasználónak hozzáférési jogosultságokat, amelyek meghatározzák a megengedett tevékenységet számukra kapcsolatban egyes adatbázis-objektum. A lehetséges jogi, nyilván, határozza meg a sajátos tárgyat. Így például, egy listát a fokozatok a munkavállalási engedély képernyőn ábrán bemutatott formában. 7.37.

Alapértelmezett rendszergazdák csoport tagjai minden jogot minden tárgyat az adatbázisban. A felhasználók a csoport egyesíti az összes felhasználó számára, akkor van értelme, hogy rendelni egy bizonyos minimális jogok. Továbbá az is lehetséges, hogy létrehoz egy kiterjedtebb irányítási szerkezet hozza létre saját csoport számláit ad ezeknek a csoportoknak a megfelelő engedélyekkel, és hozzátéve, hogy a felhasználók. A beállítási eljárás a hozzáférési jogokat a felhasználók dolgozni TradeTest tárol formák ábrán látható. 7.37. Záró a beszélgetés teljes biztonság érdekében ismételten hangsúlyozni annak hatékony végrehajtása csak akkor lehetséges alapján egy részletes tanulmányt a funkcionális szerkezete az automatizálási környezetben és gondos tervezés adatkezelési rendszerek.