Hatékony készítmény hash jelszavakat ablakok

History jelszavak

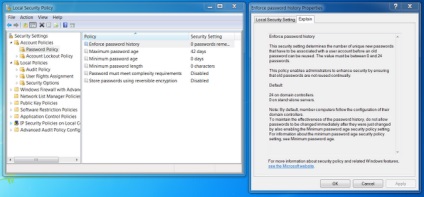

Ha a jelszó házirend beállítások engedélyezve „kényszerítése jelszó történelem” ( „kényszerítése jelszó history”), akkor a Windows egy bizonyos értékét megtartja a régi jelszót, mielőtt lehetővé teszi a felhasználónak, hogy a régi jelszavak újra. Az alábbi képen látható, hogyan naplózás engedélyezéséhez jelszó történelem:

Helyi biztonsági házirend (secpol.msc) / Fiókházirend / Password Policy / kényszerítése jelszótörténeti

Alapértelmezésben a normál munkaállomások lehetőség „kényszerítése jelszó történelem” értéke 0, és a domain vezérlők - a 24. Ezekkel a beállításokkal, fennáll annak a lehetősége, hogy amikor eltávolítja a hash Ntds.dit. Ön is kap a hash régi jelszavakat. A jövőben a tudás a régi jelszó hash segíthet megtalálni minták kiválasztását a megcélzott felhasználó jelszavát.

Ezen felül, a tudás a történelem jelszavak megkönnyíti az életét a későbbiekben a támadás. Tehát soha figyelmen kívül hagyják a kapott információkat a jelszó történetében.

A jól ismert eszközök (Cain Abel. PWDumpX) a jelszó történelem lehet ereszteni keresztül pwhist segédprogram Toolcrypt.

LSA titkok

LSA titkok - ez egy speciális területen a regisztrációs Windows tárolja a fontos információkat. A titkok:

- A szolgáltatás fiók jelszavakat igényelnek futnak keretében az operációs rendszer felhasználói (például Helyi rendszer, Hálózati szolgáltatás és helyi szolgáltatás számlák).

- bejelentkezési jelszavakat, amikor az automatikus bemenet (automatikus bejelentkezési); Az általános esetben: a felhasználó jelszavát, bejelentkezett a konzolra (belépési DefaultPassword).

LSA titkok vannak tárolva az ág HKEY_LOCAL_MACHINE / Biztonság / politika / Titkok adatbázis. Mindegyiknek megvan a saját titkos kulcsot. Szülő HKEY_LOCAL_MACHINE / Biztonság / politika tartalmazza a szükséges információkat a hozzáférés és visszafejteni titkait.

Titkok az LSA, SAM hash nyerhetjük akár a registry fájlt vagy a memóriából Lsass.exe.

Ha saját rendszergazdai jogosultsággal, és a célrendszer részt vesz a termelés, akkor azt tanácsolom, válassza ki a biztonságos módja: másolja a rendszer fájlokat és a biztonsági rendszer registry használatával Reg.exe / regedit.exe vagy a Volume Shadow Copy Service, ahogy az első cikk. Kivonat az LSA titkok a kapott biztonsági rendszer fájlokat, és lehet Cain segédprogram Abel.

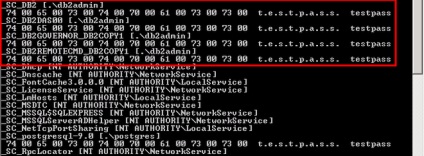

Szintén sok eszköz, amely egyesíti az LSA Titkok, beszivárogtak a Lsass.exe. Mindezen közművek gsecdump a legmegbízhatóbbak, mert működik az összes verzió és architektúrák a Windows. 32 bites rendszerek is ajánljuk lsadump2. Annak ellenére, hogy a várakozásokat, a két segédprogramok NirSoft (LSASecretsDump és LSASecretsView) minden architektúra nem tudta megszerezni a jelszavakat szolgáltatási számlák. Függetlenül attól, hogy melyik módszert használja, az összes jelszó visszanyerhető lesz az UTF-16. Azaz jelszavakat, szemben a SAM hash lesz titkosítva. Részletes leírás az LSA titkok formátum által Brendan Dolan-Gavito (Brandon Dolan-Gavitt) megtalálható itt.

Az eredmények gsecdump.exe -l

Hogy milyen fenyegetések közzétételét LSA titkok

Most képzeljük el, hogy már veszélybe szerver egy Windows tartomány és hozzáférhetnek a parancssorban a jogait Helyi rendszer. Ha azt szeretnénk, hogy növeljék a felett a teljes kerületét a hálózathoz, ellenőrizze, hogy végrehajt-e olyan szolgáltatás keretében operációs rendszer felhasználói, és ha igen, vegye ki a megfelelő jelszót a LSA titkok fiókjába.

Ismerje meg abból, amit a felhasználó fut a szolgáltatást végrehajtó services.msc a Start / Futtatás, és rendezni a rekordokat a pályán „Log On” (Bejelentkezés mint):

Szolgáltatások keretében végzett helyi Windows-felhasználók

Olyan információkat szolgáltatásokat is használhatja az sc.exe és más, kevésbé ismert eszközökkel. Általában keretében a felhasználók a rendszer fut a vállalati szoftverek, mint a Veritas Netbackup, Microsoft SQL Server, a Microsoft Exchange. Fenyegetés azok az esetek, amikor a rendszergazdák szolgáltatások futtatására keretében a domain felhasználók vagy domain adminisztrátorok. Az ilyen intézkedések természetesen rossz, sőt, veszélyt jelentenek a biztonságot az egész tartományban. mert az elkövető egyesíteni LSA titkok kap admin jelszó egyszerű szövegként, megy a gyökér tartományvezérlő, és ennek eredményeként, átveheti az irányítást az egész tartományban.

A cikkben leírt, én is hozzá eszközöket az asztalra. Én szívesen a visszajelzéseket és javaslatokat!