Az információ védelme a számítógépes hálózatok, a titkosítás, a PC World, kiadói „nyitott rendszer”

Informatikai infrastruktúra a vállalat

Internet - és nem csak a globális adattárat, ahol mindenki megtalálja a neki megfelelőt kell neki (kivéve persze, tudja, hogyan kell nézni, hogy csak idő kérdése.) És nem csak tárháza mindenféle szórakoztató minden íze. Tovább kizárólagos Internet cél - az információk átadását, például e-mailben. Ebben a tekintetben is egyedülálló. Nincs más ilyen elágazó postai hálózatokat. Mail szállítás zajlik itt szinte azonnal, hogy az irigység a hagyományos szolgáltatások a XX században. Végül üzeneteket kaphatunk, miközben fizikailag bárhol, lenne egy számítógép és a modem.

Megvan az internet és a hiányzó - információ fenyegetés mindenféle behatolók, amelynek a fele jár egyszerűen ki a vágy, hogy játsszon egy tréfa, vagy bizonyítani semmit a világon. Rosszabb és veszélyesebb, ha adatai nem valaki a gyakorlati érdeklődés, mint az üzleti levelezés.

Mit lehet tenni a tájékoztatást a támadó

Először is, csak olvasd el (majd felhasználni, hogy kárt), az úgynevezett megsértése információk titkosságát.

És most folytassa közvetlenül a téma a vitát, és megvizsgálja a titkosítást.

Mi volt a kulcs Shtirlitsa?

Néhány szó titkosítás

Biztos vagyok benne, hogy miután a szeretett film „A tavasz tizenhét pillanata” nincs senki, aki nem ismeri a titkosítás, legalábbis általánosságban. Azonban, megpróbálom röviden leírni mégis mi ez.

Így, titkosítás - ez az átalakulás a információt a nyitott forma egy zárt (titkosított). Van természetesen a fordított folyamat (dekódoláshoz).

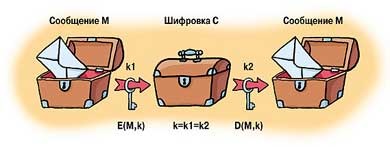

Matematikailag a titkosítási folyamat üzenetet M segítségével egy titkosítási algoritmus E jelentése a következő:

Úgy néz ki, mint egy kulcstartó USB-port, ahol lehet tárolni kulcsok

Nehéz megmondani, hogy mi volt a kulcs az Shtirlitsa: kulcsként használt fel lehetne használni a teljes kód könyv vagy papírcsíkot rések, ahol a jelentések, levelek (és nem csík volt érzékelhető, mint a kaotikus sor betű). Emlékezzünk egy másik ugyanilyen népszerű film - „Naval kadett”, amely hozta Lestocq Advisor beolvassa kódolt másfelől azzal, hogy bizonyos téma ilyen helyekkel.

Szimmetrikus titkosítási sémát

Itt a képlet dekódolás:

Melyek a titkosítási algoritmusok? Először is, ők két csoportba sorolhatjuk: a szimmetrikus és aszimmetrikus. Nézzük meg őket részletesebben.

Az algoritmusok egy titkos kulccsal

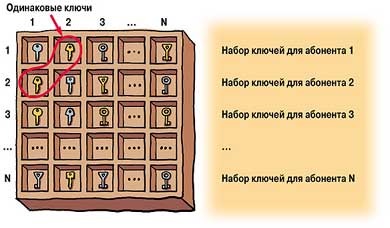

Gyakran nevezik szimmetrikus titkosítási algoritmusokat. Mindannyian ugyanazt a kulcsot mindkét kódolási és dekódolási információ. Ha megy, hogy küldjön üzenetet küldő titkosított szimmetrikus algoritmust, meg kell győződnie arról, hogy az egyes címzettek egy másolatot a saját kulcsot.

Az egyetlen komoly hátránya a szimmetrikus titkosítási algoritmusok üzeneteket váltani kell valamilyen módon közvetíteni a címzett privát kulcs. És nem az interneten, de csak a „kéz” egy floppy lemezen hagyományos postai úton vagy futárral. Nehéz, persze, és a szükséges idő, hanem az, hogy ez csak egyszer, és akkor lehet titkosítani az e-maileket, legalább egy évig (a szakértők javasoljuk, hogy változtassa meg a gombot rendszeresen). Persze, ha hiányzik ez a tárolása és továbbítása, majd úgy, hogy az e-mailek szöveges formában - a kulcs már a hacker.

Ez az algoritmus nagyon könnyen használható és titkosítja a fájlokat magad tárolni őket biztonságosan a saját számítógépén, ami nagyon fontos a laptop tulajdonosok, akik Európában és az Egyesült Államok úgy döntött, hogy felejtse el az összes nyilvános területen, de lehet, hogy csak lopni. Azonban titkosít minden információt egy laptop, akkor könnyen elveszíti azt (amennyire a pénzügyek lehetővé teszi, hogy): senki nem fog olvasni. Kivéve persze, ne hagyja vele, és egy floppy lemez a legfontosabb -, hogy milyen gyakran nevetnek a sajtóban azok felett bejegyzések VISA kártya titkos PIN-kódot, és teszi azt a pénztárca együtt a kártyát. Sok program titkosítja a számítógépen lévő információk. Közülük különösen a program „átlátható” titkosítást, t. E. észrevehetetlen a felhasználónak. Ezek a programok általában titkosításához használt teljes logikai meghajtókat. Ezek csak egyszer kell beállítani, és akkor automatikusan titkosítja mindent írt a lemezre, és csak automatikusan dekódolja az összes beolvasása a lemezen. Kényelmesen, gyorsan és biztonságosan.

Matrix szimmetrikus titkosítási kulcsok

Példák jelenleg használt szimmetrikus algoritmust:

- hazai GOST 28147-89 titkosítási szabvány. Egy erős algoritmus segítségével, a kulcs hossza - minél hosszabb a kulcs, annál jobb a védelem, bár valamivel lassabb. Ez még nem is talált hibákat (vagy sikeresen hallgat róla). By the way, ez az algoritmus használata kötelező a közintézményekben Oroszország, valamint a magán-, hanem kommunikál velük bizalmas információkat;

- algoritmus a DES (Data Encryption Standard). Gyenge miatt túl rövid kulcsot (túl régen kifejlődött - ha fontos hiányzó), de még mindig aktívan használják, mivel már régóta világszerte szabvány;

- algoritmus AES (Advanced Encryption Standard). Az új algoritmus javasolt globális szabvány helyett DES. Ő választotta ki az American Institute of Standards 15 algoritmusok és a pályázók. És meglepő nyert nem amerikaiak, és két belga cryptographers az eredeti és a tanulmányok szerint, nincs hátránya algoritmus Rijndaei.

Nyilvános kulcsú

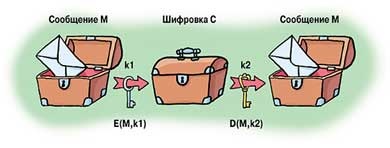

Aszimmetrikus titkosítást eltér a szimmetrikus tény, hogy vannak különböző titkosítási és megfejtési információk: nyílt titok titkosítás és dekódolás.

Most leírjuk ezt a módszert következetesen.

Kezdetben a kulcsok generálása. A privát kulcs, csakúgy, mint a szimmetrikus algoritmusok teljesen véletlenszerű, és a lakosság ebből számított oly módon, hogy a fordított számítás (egy nyílt titok) nem lehetséges.

A privát kulcs marad a tulajdonos, kinyitotta ugyanazt küldi a felhasználókat, akik megoszthatja vele. Ha valaki azt akarja, hogy küldjön egy üzenetet, hogy titkosítja a nyilvános kulcsot. És akkor dekódolni az üzenetet megkapta a saját titkos kulcsot. Senki más nem teheti meg, mert nem rendelkezik a saját kulcsot. Az utóbbit kell tartani biztonságosan, mint egy szimmetrikus titkosítási kulcsot. Kisasszony, gyorsan vesz el a többi a nyilvános kulcsot, miközben a nem titkosított meg semmit, és nem elküldjük Önnek.

Ez a fajta titkosítás nagyon egyszerű továbbítására különböző üzeneteket, mivel ez biztosítja a képességét, hogy terjeszteni nyilvános kulcsok „menet közben” - mielőtt a csere titkosított adatok (akkor tegye a kulcsok web-oldal, hogy bárki képes titkosítani írni neked).

Azonban aszimmetrikus titkosítás számos hátránya, hogy érdemes megemlíteni, hogy megvédjék magukat a mindenféle baj.

Különösen meg kell védeni a nyilvános kulcsokat a helyettesítést. Például, ha létrehoz egy kulcspárt, és elküldi a nyilvános kulcsot egy másik. Evil hacker elfogott a kulcsot az út mentén, létrehozott egy új pár, és elküldte neki a saját nyilvános kulcsát, hanem a tiéd. Egyéb, nem sejtve semmit, titkosít egy titkos levelet a nyilvános kulcsát egy hacker. Mi lesz az eredmény? Ez nagyon egyszerű: nem lehet megfejteni az írás, de a hacker könnyedén csinálni. A helyzet nagyon is valóságos, de olyan módon védelmet.

Szimmetrikus titkosítási sémát

Nem bizonyult matematikailag kriptográfiai ereje (azaz. E. repedésállóságának a titkosítási kulcsot vagy a rejtjelezett) aszimmetrikus algoritmusok. Ugyanakkor egyértelmű, hogy a matematika - ez sötét, és a felhasználó nem állította le.

Sajnos, aszimmetrikus titkosítást sokkal lassabb, mint a szimmetrikus, mert használ egy meglehetősen bonyolult számításokat. Képzeljük el például, egy nagyon nagy szám, amely 80 számjegyből áll. Ez egy nagyon hosszú szám a titkosítást kell hatványát a másik hosszú számot, és így tovább.

kombinált módszer

Intelligens cryptographers felér egy kombinált módszer, amely egyesíti a szimmetrikus és aszimmetrikus titkosítási módszerek, de mentes a maga hátrányai. Nézzük meg közelebbről. Tegyük fel, hogy megy, hogy helyreállítsák az ugyanezeket barátja. Ebben az esetben, az egyik, hogy hozzon létre egy pár aszimmetrikus kulcsok, és akkor megosztja őket. Megvan a saját kulcs és nyilvános kulcs a másik, a másik - éppen ellenkezőleg. Most küld neked egy levelet. És először létrehoz egy véletlenszerű szimmetrikus titkosítási kulcsot K, amely csak egyszer használható - titkosítani egy levelet. A levél titkosított ezen kulcs K.

Annak érdekében, hogy képes megfejteni a levél, minden aszimmetrikusan kódolja a K kulcs a nyilvános kulcsot, és hozzáadja a titkosított levelet. Miután megkapta ezt a levelet, akkor elsősorban saját privát kulcsával dekódolja és aszimmetrikus kulcsú K, majd a legfontosabb, hogy szimmetrikusan dekódolni az üzenetet is.

Úgy tűnik, hogy mi ezeket a nehézségeket? De nyilvánvaló, hogy egyrészt a lassúsága aszimmetrikus titkosítás nem akadályozza - aszimmetrikus titkosítást csak rövid (szemben írni) a K kulcs és a levélben is titkosítva gyors szimmetrikus algoritmus; másrészt továbbra is fennáll a kényelmet csere aszimmetrikus kulcsok. Az eredmény: gyors titkosítás egy kényelmes kulcs csere.

És a bonyolult valami, általában nem kell ezeket a folyamatokat a titkosító szoftver automatikus - csak meg, hogy kinek és mit kell titkosítani. Egyértelmű, hogy az a nyilvánvaló előnye a kombinált módszer a titkosítás, és a leggyakrabban használt, hogy megvédje az internetes kommunikáció.