Tudd Intuíció, előadás típusú hálózati támadások és a legfontosabb sérülékenységi

Abstract: Ebben az előadásban, figyelmet fordítanak a típusú hálózati támadások és súlyos sebezhetőséget hálózatok és eszközök. Példák, hogy hogyan támadás lehet elhelyezni, és a besorolás támadások

Egy rövid áttekintés a különböző típusú hálózati támadások

Az alábbiakban az egyes a legveszélyesebb hálózati támadások ellen. Ez a jelentés nem tekinthető teljes, mint a teljes lista lenne egy egész kötetet. Egyes osztályok támadások, például a puffer túlcsordulás szerves részét képezik a sok rosszindulatú támadások ellen. túlcsordulás támadások viszont. sok fajta. Az egyik legveszélyesebb vállal üzembe párbeszéd. amellett, hogy a szöveget a hozzá csatolt végrehajtható kódot. Ez a bemenet vezethet nyilvántartást ezt a kódot a tetején a végrehajtható program, amely előbb-utóbb fog okozni annak végrehajtását. A következmények könnyen elképzelhető.

A „passzív” támadása, például szippantás. különösen veszélyes, mert egyrészt alig detektálható másodszor vett a helyi hálózat (külső tehetetlen tűzfal).

Egyes vírusok és férgek beépített SMTP-programokat a helyi elosztási és nyílások akadálytalan behatolását a fertőzött gépen. A legújabb verziók vannak ellátva eszközökkel hatását elnyomja más vírusok vagy férgek. Így lehet létrehozni egy egész hálózat fertőzött gépek (botnet), indulásra készen a csapat, például a DDoS -ataku. Hogy ellenőrizzék az ilyen gépeket zombi IRC protokoll használható (Internet Relay diagram). Ez üzenetküldő rendszer támasztja alá számos szerverek, és ezért ez a csatorna általában nehéz nyomon követni, illetve rögzíteni. Ezt segíti elő az a tény, hogy a legtöbb rendszert alaposabban ellenőrzik a bemeneti forgalom, nem is hallható. Meg kell jegyezni, hogy a fertőzött gép szolgálhat, továbbá a DoS-támadások ellen. beolvasni más számítógépek és elküldése SPAM. tárolása illegális szoftver termékek, az irányítás, a gép maga, és a lopást a dokumentumok ott tárolt, hogy felfedje a jelszavak és kulcsok A tulajdonos által használt. Kár a Blaster vírus becsült $ 475,000.

Sajnos még nem találtak megbízható eszközt jelent az új vírusok (amelyről nem ismert, az aláírás).

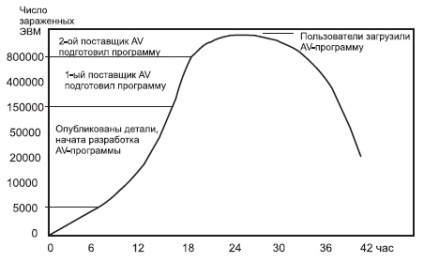

Ábra. 12.1. Diagram a vírus élet kedvező forgatókönyv

A fő áldozatok háztartási gépek, de az áldozatok között voltak cégek, mint a Saterpiller, a CNN. eBay, a DuPont és a Microsoft. Túlzás nélkül, azt lehet mondani, hogy ez a legsúlyosabb fenyegetést a hálózati biztonság.

Meg kell mindig emlékezni, hogy további WEB-szolgáltatások (FTP. DNS. Hozzáférés a DB, stb) új biztonsági fenyegetések. Sebezhetőséget fedeznek fel időről időre a széles körben használt programok, például az Internet Explorer, az Outlook és az Outlook Express. Ezek a támadások, hogy behatoljon a rendszer segítségével puffer túlcsordul.

WEB-oldalak néha rejtett linkeket érzékeny adatokat. Ez ezen száma hackerek.

A gyakorlat azt mutatja, hogy 80% -a az erőfeszítés töltött ellensúlyozni a külső támadások, és 70% -a támadások, káros, készült a helyi hálózaton.