Távoli hozzáférés és PowerShell WMI a neadministratorv, gamelton - s blog

Ez a fordítás a cikk Ondrej Sevecek beállításáról távoli hozzáférést WMI és PowerShell protokoll WinRM nem rendszergazda felhasználók számára.

WinRM. más néven WSMan. Ez távirányító technológia, amely az ilyen alapok a WMI, PowerShell Event Forwarding (Event Forwarding), és még a Server Manager (Server Manager) forgalom HTTP protokollon keresztül. WinRM kérelmeket fogadja a HTTP vagy HTTPS protokoll, amely aztán továbbítja a bejegyzett ott szolgáltatók (plug-in). PowerShell, WMI és elvezetni események regisztrált a megfelelő WinRM szolgáltatók.

Ha volt egy fejlesztő a kliens-szerver alkalmazás, hozz létre az internetszolgáltató (plugint) a WinRM, amelyet fel lehetne használni a távoli irányítást a kérelmet. Természetesen lehetőség van, és írják DCOM vagy HTTP webes felületen, de WinRM egy szabványos alkalmazás keretrendszer (framework), amely megkönnyíti az ügyintézés.

WinRM támogatja az integrált Windows hitelesítési módszerek, mint például a Kerberos, az egyeztetés (beleértve NTLM) és Schannel (igazolások). Mert használ rendszeresen HTTP, ez is támogatja a Basic és Digest hitelesítési módszereket.

Beállíthat egy speciális DCOM interfész fogadja távoli parancsok és lekérdezések (WQL) a távoli hozzáférést a Windows Management Instrumentation (WMI, winmgmt), vagy használja WinRM e. PowerShell, másrészt nem rendelkezik saját szerver, így fogadni távoli parancsok speciális parancsmagjainak Enter-PSSession és felhasználhatják-irányító, amelyek továbbítják kérelmeket WinRM protokollt. PowerShell megkapja ezeket a parancsokat, feldolgozza azokat helyben, és visszaad egy választ WinRM protokollt.

Ugyanígy működik a Server Manager (Server Manager) és elvezetni esemény (Event Forwarding). Bár az átirányítás az események, van egy szolgáltatás Windows Event Collector (wecsvc), de a Microsoft úgy döntött, hogy WinRM üzenetküldő.

Minden esetben WinRM egy speciális szolgáltató (plug-in), keretében indított a hitelesített felhasználó a kérelmet.

Azonban mindkét esetben csak a tagok a helyi Rendszergazdák csoport kapnak a távoli hozzáférést. Még ha le kell ellenőrizni az állapotát a szolgáltatás vagy végre más nem privilegizált művelet hitelesítés szükséges a felhasználó által a Rendszergazdák csoportnak. Ebben az esetben ez emlékeztet a munka adminisztratív részvények (C $), szintén csak rendszergazdák.

Ezért az alapfunkciók távoli kérések, szükséges ahhoz, hogy a távoli kapcsolatok révén WinRM a hétköznapi felhasználók számára.

Alapjai WinRM

WinRM egy olyan szolgáltatás fut NT AUTHORITY # 092; NetworkService. Elfogadja ügyfélkéréseket hitelesítette WIA mechanizmusok: Tárgyalás, Kerberos, NTLM vagy Schannel (TLS tanúsítványokat). A szerveren fut a szolgáltatás automatikusan elindul a kliens rendszerek szükséges, hogy indítsa el manuálisan.

Információk a szolgáltatást kaphatunk a következő parancsot:

Érdemes megjegyezni, hogy a szolgáltatás fut a saját felhasználói (SID korlátlan), ami azt jelenti, hogy meg tudja határozni a jogot, hogy a felhasználótól NT SERVICE # 092; WinRM.

Említettük korábban, hogy WinRM HTTP protokollt használó, de nem közvetlenül kölcsönhatásba a HTTP kéréseket. Ez konfliktusokhoz vezethet más webes szolgáltatások ugyanazon a szerveren, mint például az IIS, SQL Reporting Services vagy Hyper-V replikáció. Ezért WinRM kap HTTP kérések révén HTTP.SYS rendszer vezető, valamint a fent felsorolt szolgáltatások.

HTTP.SYS egy kernel driver, hogy fogadja el a bejövő HTTP és HTTPS kérések feldolgozása néhány HTTP fejlécek (általában Állomásfejléc URL), és továbbítja a kérést az egyik futó webszerverek. HTTP.SYS jelen van a rendszerben, függetlenül attól, hogy az IIS, így amikor IIS telepítése az regisztrálja az URL-t HTTP.SYS. Így, amikor HTTP.SYS fogadja a HTTP kérés az egyik bejegyzett IIS URL, akkor továbbítja azt a megfelelő munkafolyamat W3SVC medence, ha az ilyen futás, vagy hozzáfér Windows Process Activation Service (WAS) elindítani.

WinRM regisztrálja a / WSMan URI HTTP.SYS nem szabványos port (80 nem TCP).

Részletek regisztrált HTTP.SYS URI keresztül lehetséges a következő parancsot:

Ez azt jelenti, hogy WinRM távolról elérhető ezen port? Ha megpróbálja megnyitni a portot a tűzfalon, majd csatlakoztassa még mindig nem működik. HTTP.SYS igazán fog kérni jött ez a port, és átirányítja azt a WinRM. WinRM ellenőrzi, hogy az ügyfél helyi vagy távoli, és ha az ügyfél távoli, akkor a WinRM vissza egy HTTP error status 404 Not Found. Ha a kérelem érkezik egy helyi kliens, a WinRM elfogadom.

Egy kis pontosítás. Kétféle üzemmódja WinRM: Service Hosting Model WinRM módban használja a saját szolgáltatási fogadni kéréseket. Ha a kérés túl sok, akkor okozhat hozzáférhetőség problémákat. Ezért van egy másik üzemmód - kiterjesztése révén az IIS. Így WinRM válik egy virtuális mappa belül IIS és vezérelhető IIS (révén külön munkafolyamat W3SVC). Ebben az üzemmódban az Exchange fut segítségével WinRM IIS Extension Hosting modell. Amikor futtatja a távoli parancsok HTTP.SYS esnek egy virtuális mappát IIS WinRM az Exchange szerver, majd a helyi PowerShell.

Magyarázat a titkosítás. Úgy tűnhet, hogy az üzeneteket továbbítják kódolatlan mert WinRM csak akkor engedélyezett, a HTTP-forgalmat. Ez azonban nem igaz, tényleg TLS titkosítást nem használják, de a tényleges üzenet továbbra is titkosítva a WinRM (paraméter AllowUnencrypted = false) billentyűt kapott a hitelesítési eljárás Windows alapértelmezett.

Most nézd meg a beállításokat a címzett WinRM lekérdezések:

Ha van egy igazolást a nevét a gép, akkor engedélyezze a HTTPS hozzáférést WinRM

Mi SDDL. Ez szabályozza a hozzáférést WinRM és szolgáltatók. SDDL rövidítése biztonsági leíró Definition Language, és egy szöveges leírást a hozzáférési jogokat a rendszer komponensei: fájlok és mappák, a jegyzék, WMI, és a legtöbb WinRM.

Kérelem esetén WinRM hitelesíti a felhasználót, határozza meg a jogot arra, hogy a szolgáltató, amelyhez a felhasználó szeretne csatlakozni, és elfogadja a kérelmet, ha a SDDL szolgáltató ezt lehetővé teszi a felhasználó csatlakozni. Ha a szolgáltató nem határozza meg az egyéni SDDL, akkor használják RootSDDL. Fontos megérteni, hogy RootSDDL használható, ha a szolgáltató nem rendelkezik SDDL.

Figyeld meg a felépítését SDDL:

Mi érdekli a részben kezdve D: P Ez áll egy vagy több bejegyzést (Access Control Entry), zárójelbe téve. Az első betű szakaszban lehet A - engedélyezi vagy D - ban. Aztán ott van egy szintű hozzáférés:

Egységes line hozzáférést, amely lehetővé teszi az (A) teljes hozzáférés (GA) helyi rendszergazdák (BA).

Próbáljuk távolról csatlakozni WMI segítségével WinRM a felhasználó által ebből a csoportból.

És kap hozzáférést hiba.

hiba

kód

Érték = s: Vevő

Subcode

Value = w: Internalerror

ok

Text = A WS-Management szolgáltatás nem tudja feldolgozni a kérelmet. A WMI szolgáltatás adott vissza „hozzáférés megtagadva” hibaüzenetet.

részlet

MSFT_WmiError

CIMStatusCode = 2

CIMStatusCodeDescription = null

ErrorSource = null

ErrorSourceFormat = 0

ErrorType = 0

Üzenet = A WS-Management szolgáltatás nem tudja feldolgozni a kérelmet. A WMI szolgáltatás adott vissza „hozzáférés megtagadva” hibaüzenetet.

MessageID = HRESULT 0x80338104

OtherErrorSourceFormat = null

OtherErrorType = null

OwningEntity = null

PerceivedSeverity = 0

ProbableCause = 0

ProbableCauseDescription = null

error_Category = 18

ERROR_CODE = 2150859012

ERROR_TYPE = HRESULT

error_WindowsErrorMessage = A WS-Management szolgáltatás nem tudja feldolgozni a kérelmet. A WMI szolgáltatás adott vissza „hozzáférés megtagadva” hibaüzenetet.

Hiba száma: -2147023537 0x8007054F

Belső hiba történt.

Connection WinRM történt, a SDDL WMI-szolgáltató hozzáférési megoldódott, de a WMI megtagadja a hozzáférést.

Eseménynapló

Alkalmazás és szerviz Naplók

Microsoft

Windows Remote Management

jobb klikk megtekintése - Show Elemző és hibakereső naplók

jobb klikk Elemző - engedélyezése Belépés

- Csatlakozás WinRM

Felhasználó. hitelesített sikeresen Kerberos hitelesítés

Felhatalmazza a felhasználó

Frissítése kvótát a felhasználó számára

Az engedély a felhasználó sikeresen elkészült - Csatlakozás WMI szolgáltató WinRM

SOAP hallgató átvevő

Feldolgozás ügyfél kérésére történő működésre GET

A WinRM szolgáltatás betöltve a következő plugin: WMI Provider (WsmWmiPl.dll)

Megadása plugin működését Get Resource URI az.

Felhatalmazza a felhasználó - Végül kapcsolatot WMI

Plugin jelentések adatai objektum művelet Get

SOAP hallgató küldő

Plugin jelentési művelet teljes get

- Felhasználó hozzáadása a Remote Management Users Group

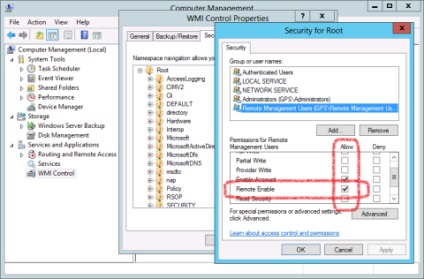

- A beállítási felhasználói jogokat WMI, hogy a megfelelő távoli kapcsolat (Remote Enable) csoport Remote Management Felhasználók

- Felhasználó hozzáadása a Remote Management Users Group