Hogyan szervezzük mitm, az ICMP átirányítás

Így emlékeztetnek. MITM (man-in-the-middle) - a közös név egy olyan támadás, amikor a hacker képes manipulálni a forgalmat a két házigazdák. A legtöbb klasszikus - ez ARP mérgezés és DNS hamisítás. Bár természetesen, és sok különböző protokollok, technológiák és technikák, mert van egy csomó. Egy pár, és most ismerkedett.

Az első módszer - ICMP átirányítás. Ez a technika nem alapul valamilyen hiba, és ez bejelentett adatlap protokollt. De nézzük mindezt annak érdekében - először az általános elmélet.

Képzeljük el a helyzetet. Van egy fogadó A és B, valamint a router R1 és R2 (lásd. Ábra. 1).

Miért van szükség ICMP átirányítás

Mivel gazda adatok A kell küldeni a fogadó B, és a fogadó egy a routing táblában létrehozott alapértelmezett útvonal - keresztül R1. Így, amikor host-hoz funkció egy adatcsomag a fogadó B, akkor küldjön őket R1. R1, viszont megkapta az adatcsomagot, a routing tábla fog kinézni és látni, hogy annak érdekében, hogy küldi az adatokat a fogadó B, azt, hogy küldje el a router R2. És továbbítja azokat az R2.

De ha R1 értesítés engedélyezve ICMP átirányítás, akkor R1 fogja figyelembe, hogy a fogadó az A és R2 jelentése ugyanabban a szegmensben. És ez viszont, azt jelenti, hogy az út-tól közvetlenül R2 és további

azaz bevonása nélkül R1, majd racionálisan. Ha minden „konvergál”, akkor R1 elküldi a fogadó egy üzenetet ICMP redirect. Ha a gazda operációs rendszer támogatja egy ilyen típusú kommunikáció, akkor vegye fel az új útvonalat az asztalra. Általában csak a szabványos hálózati eszközök, amelyek a jogot, hogy küldjön az ilyen üzeneteket, de, mint tudjuk, számunkra ez egy közvetlen út a manipuláció :).

Most közelebb gyakorolni. Minden, amire szükségünk van, mint eszköz - ez az ICMP kérések átirányítására. Packet formátum - látható. 2.

Format ICMP redirect csomag

1. Meg kell ugyanazon az alhálózaton, mint a befogadó áldozat (host A).

2. Host Route amelyre szeretnénk változtatni (host B) kell lennie egy másik alhálózaton.

Elég egyszerű, de ahol ugyanez történt a „csúszós darab”? Az elmélet szerint, annak érdekében, hogy egy új útvonal a fogadó, van az ICMP redirect'a test hozzá IP-fejléc és a test csomagot a gazda (3.). De hogyan jutunk el támadni, ha nem látjuk az adatokat a router és a fogadó? Elméletileg lenne nereshabelnoy probléma számunkra, de a gyakorlatban ez sokkal könnyebb, mert a Windows nem keres „mintha ő küldte ezt a csomagot.” A lényeg, hogy volt egyfajta „test”. Ezen túlmenően, a hiánya a teszt lehetővé teszi számunkra, hogy adjunk a routing tábla még irányítva a gazda, amelyhez az áldozat nem csatlakozik.

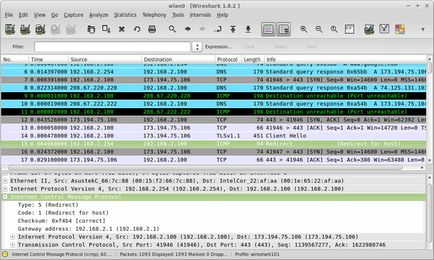

3. ábra ICMP csomag átirányítási «élő»

Most egy gyakorlati példát. Általános leírás a helyzet:

• 192.168.79.130 - áldozat Win XP;

• 192.168.79.137 - támadó host, azaz minket;

• 192.168.79.2 - a fő áldozatai a router, vagy más néven «átjáró»;

• 8.8.8.8 - DNS-szerver az áldozat (by Google).

Így vagyunk ugyanabban a szegmensben, mint az áldozat, és a második gazdasejt (8.8.8.8), amelyhez az útvonal megváltozik, és azt akarjuk, hogy az adatokat a számunkra, található valahol kívül a szegmensben. Ez kezdetben az adatokat az áldozat megy keresztül a router, hogy a DNS-kiszolgáló és a támadás után megy át hozzánk.

Támadni eltérő lehet Eszközök - ez a klasszikus Ettercap és vindovyh Intercepter-NG. De tetszett válaszadó származó SpiderLabs. Ez egy sor Python tulzenok speciálisan különböző támadások Windows-hálózatokban. Attack végzett valamennyi

Egy parancsot: