Cryptocom információk védelme az interneten

Védelmének biztosítása, a bizalmas információk a szállítás az interneten keresztül - a feladat előbb-utóbb szembekerül minden szervezet, amely bevezeti az IT-megoldásokat az üzleti folyamatok automatizálása. A fő esetben a csere az interneten keresztül is:

A fő probléma az internet, mint a csatorna információ átvitel lehetősége támadás „man in the middle”. A támadó csatlakozik a vonal között, az ügyfél és a kiszolgáló, és felváltja az információ átadása. Vannak teljesen más változatai ezt a támadást. Például, a támadó „mintha”, hogy adja meg a szerver és a kliens a hiba annak érdekében, hogy kihasználják a hype. Meg kell jegyezni, hogy a legkönnyebben ez a támadás észre ISP. Annak érdekében, hogy a biztonságos cseréjét a különböző biztonsági protokollokat terveztek és fejlesztettek szoftver termékek, amelyek megvalósítják ezeket a protokollokat. Mindezen protokollok használata kriptográfiai módszerekkel. Ez lehetővé teszi, hogy a kriptográfia:

Ezek az intézkedések lehetővé teszik, hogy sikeresen ellenállni a támadás a „man in the middle”.

Védelem a különböző szinteken az OSI modell

A legáltalánosabb modell bemutatására hálózati verem az OSI modell. Egyszerűsített OSI modell az ábrán látható.

Mi az információ védelmére, bármilyen szinten az OSI modell? Minden következő szint a hálózati csomagokat zárt az előző évben. Azaz, az alkalmazási réteg protokoll (pl HTTP) helyezkedik el a szállítási réteg csomag (pl TCP), ami belül van a hálózati réteg csomag (pl IP), amely az adatkapcsolati réteg a keretben (pl Ethernet keret).

Amikor adatvédelem hálózati szinten titkosított a zacskó tartalmát IP, azaz TCP csomag. Egy másik megvalósítási mód szerint a védelem a hálózat szintjén titkosított teljes IP-csomagot és a titkosított csomagot zárt viszont. Ez a kiegészítő tokozás, hogy elrejtse a hálózati topológia csere résztvevőket.

Meg kell jegyezni, hogy a védelem a például az adatkapcsolati réteg biztosítja a teljesen „átlátszó” használata a hálózati rétegben.

Adatkapcsolati réteg

Tekintsük a feladatokat lehet megoldani OpenVPN használatával a „híd” módban.

Csatlakozó távoli alkalmazottja a vállalati LAN (VPN-átjáró)

A megoldás erre a problémára az, hogy szerver oldalon OpenVPN kiegészítő átjáró a vállalati LAN. LAN szegmens, amely elérhető a VPN-átjáró, közkeletű nevén tartomány titkosítást. Jobs és a szerver tartalmazza a titkosítási domain nem csatlakozik a VPN. Amikor csatlakozik az OpenVPN szerver, a kliens kap egy átlátszó hozzáférést biztosít az összes gép a titkosítás tartományban. Majd a hasonló hozzáférést a készülék a kliens gépen tartomány titkosítás függ OpenVPN szerver konfigurációját.

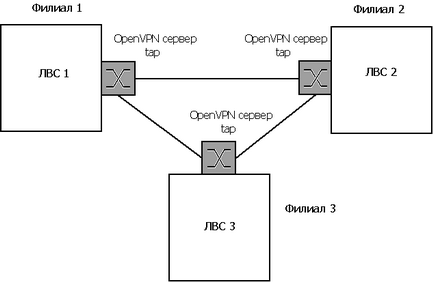

Ötvözi LAN ágai a szervezet egy hálózati

Egy másik probléma, hogy meg lehet oldani a OpenVPN, hogy csatlakozzon a LAN leányvállalatok szervezése a hálózat az interneten keresztül. Ebben az esetben az OpenVPN szerver létrehozása további átjárók a LAN-ok, majd össze.

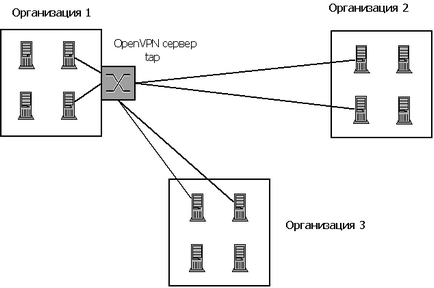

Ötvözi több LAN szegmensek szervezetek hálózatának a magatartás egy közös projekt (intercorporate portál)

LAN kapcsolat a távoli felhasználók alacsony megbízhatósági szinten

Ez a feladat szükséges hálózatok, amelyek összekötik a „külső” felhasználók (pl vásárlók vagy ügyfelek). A megbízhatósági szinten bennük sokkal alacsonyabbak, mint az alkalmazottak a cég, így meg kell, hogy biztosítsák a speciális „határait” védi, megakadályozza vagy korlátozza a hozzáférést az utóbbi különösen értékes, érzékeny információkat.

Létrehozása több logikai hálózatok egyetlen fizikai hálózati

A megoldás erre a problémára van szükség, például, amikor meg kell osztani a forgalom között a belső szervezeti egységek a szervezet, amely a szervert egy fizikai szegmensben. A Ennek a kiviteli alaknak az, hogy a VPN-van kialakítva a csomópontok közötti, található, általában ugyanabban a hálózati szegmensben, például a munkaállomás és a szerver. Ez az opció hasonló a VLAN technológiát, hanem a szétválasztás használó forgalom titkosítása.

OpenVPN a „router” védelmet nyújt hálózati szinten információkat. Ugyanakkor van egy szigorú atuentifikatsiya résztvevők digitális tanúsítvány csere, de titkosítva zárt IP-csomagok, hanem Ethernet kereteket. A feladatok körét, hogy meg lehet oldani ilyen módon, általában nem különbözik a spektrum problémákat megoldani segítségével OpenVPN a „híd”. Meg kell jegyezni, hogy az üzemmód „router”, mintsem hogy a rezsim a „híd”, de megvannak a maga hátrányai. Különösen azt nem támogatott:

Közlekedési kapcsolatok eléréséhez használt egy adott hálózati szolgáltatás, mint például a web-site, a terminál szerver, mail szerver, adatbázis szerver, stb Logic „véget ér” egy vegyület úgynevezett portokat.

Védelmének végrehajtása a felhordó alkalmazás, csere kell használni a kriptográfiai könyvtár, amely megvalósítja az SSL / TLS.

Gyakran előfordul, hogy a kérelem írták védelem nélkül, vagy használják őket shifrsyuty nem felelnek meg a biztonsági követelményeknek. Például az összes web-böngésző és a web-szerver védelmére használják shifrsyuty végrehajtott import algoritmusok és az FSB igényel bizonyos esetekben kezelhető shifrsyuty szerint megvalósított GOST.

Hogy oldja meg ezt a problémát, biztosítják csatorna biztonsági modul el kell különíteni az alkalmazást. Jelentős előnye ennek a rendszernek, hogy maga az alkalmazás nem kell módosítani.

Hogy egy ilyen rendszer lehet végrehajtani termékek MagPro KriptoTunnel (ügyfél) és MagPro KriptoServer (szerver oldalon).

Ezekkel a termékekkel segít megvédeni gyakorlatilag bármilyen alkalmazás protokollok és alkalmazások, mint például:

Ezen kívül a társaság létrehozott speciális Cryptocom „dobozos” termékek, igazított a kérelem típusát protokollt. MagPro KriptoPortal célja, hogy megvédje a HTTP-kapcsolatok és MagPro RDP védelem - védi a terminál hozzáférést RDP.

Képviseli útján Transport Layer Security egy add-on CIPF MagPro CryptoPack. Által hitelesített FSB, és ezért megfelelnek a biztonsági előírásoknak a szabályozók.