Encryption TrueCrypt segítségével linux c program linuxspace

Írtam korábban arról titkosítás Linux c segítségével GnuPG. Ezen ma úgy döntöttem, hogy vizsgálja meg a népszerű kódolási eljárását az adatait TrueCrypt programot. Mindazok, akik nem ismerik azt, menj ide és olvassa el, átírni, amit írtak már, én nem akarom. Tehát, ha egy rajongó az összes ilyen „titkos” dolgok, és más dolog, olvassa el ezt a jegyzetet itt. Körülbelül a cikket, nem voltam képes megtalálni világos és walkthrough „kezdőknek”, és még a Linux, lehet ronda, nem tudom, nem kell magyarázni, hogy nem minden az egyetem vett részt a tanfolyam „rejtjelezés és a matematika”, így én megpróbálom festeni, és mutat mindent a lehető legrészletesebben. És így megy ..

Egy kicsit a alapelveit és lehetőségeit TrueCrypt, nos, először is TrueCrypt - ingyenes, nyílt forráskódú On-The-Fly Disk Encryption Software Linux, Windows 7 / Vista / XP és Mac OS X, így elhelyezése a termék fejlesztők. Ha a program futtatásához, az első dolog, ami a szemedbe, egy egyszerűbb felületen. Abban Sajnos a Linux, a program nem eloroszosodott.

Röviden. TrueCrypt titkosítást alkalmaz „file konténerek” és a „partíció”. Mit jelent az, hogy „konténer fájl” a Linux jelenség meglehetősen egyszerű, akkor hozzon létre egy üres fájlt, hogy a fájlrendszer, mount, másolja az adatokat, miután titkosítására és mindent. Ez megtehető kézzel, vagy az egészet tehet érted a TrueCrypt, a választás a tiéd. „Partíciók” Akkor azt hiszem, minden világos, akkor a partíció D: / Windows vagy / home / felettes / Linux alatt, és titkosítani kívánt teljes egészében. TrueCrypt támogatja a titkosítást a „röptében”, azaz amikor a partíció van szerelve.

Azok, akik már olvasni a cikket, c titkosítás használatával GnuPG, valószínűleg észrevetted, hogy megkönnyítse a munkát GnuPG titkosításhoz során ugyanazokat a módszereket, amelyek meg vannak írva a fenti, de az egész folyamat kézzel történik, de a TrueCrypt, hogy ez az Ön számára. Használja ugyanazt AES256 algoritmust, és ugyanaz a jelszó védelem, igazolások TrueCrypt KeyFiles.

A szabványos szoftverforrásokat akkor nem fogja megtalálni. Tehát bátran lépni a hivatalos honlapján. tölteni a fájlt, amely alkalmas a rendszer, általában a Standart - 32bit (x86). És készletek:

Most egy programot a rendszer.

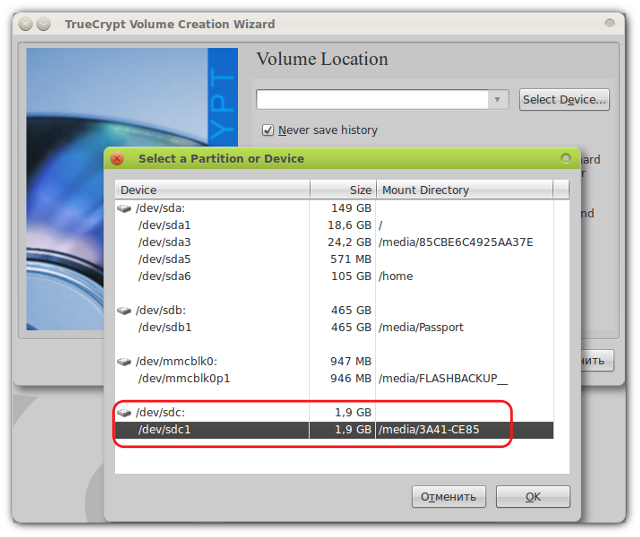

Van egy USB flash meghajtó meghatározása a / dev / sdc1, akkor ez más is lehet. Azt, hogy biztosan tudja, az eszköz nevét, különben lehet majd formázza és titkosítása / - részben.

Nézzük a folyamatot lépéseket, minden lépést (vagy majdnem), leszek csatolni screenshotok és magyarázat rá.

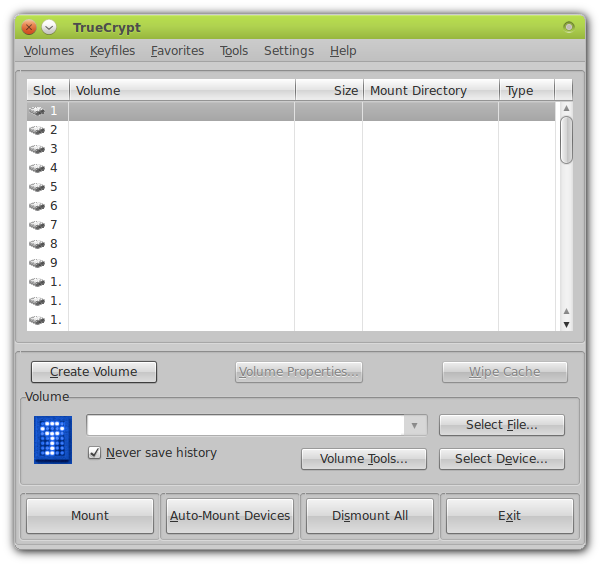

1) Az első lépés, nyissa meg a programot, hogy az egész dolog úgy kell lehet egy kicsit homályos a kezdetektől fogva, de aztán megszokja:

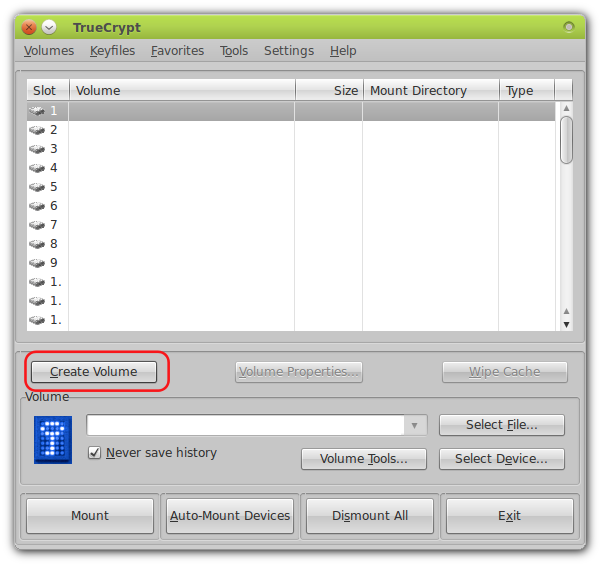

A piros négyzet screenshot lesz kiemelve, hogy milyen műveletet kell előállítani. Veletek vagyunk, szeretnénk titkosítani néhány információ a flash meghajtó, itt azt jelenti, hogy meg kell választani az eszközt, hogy mi lesz titkosítva, de nem nyomja meg a „Select device” gombra, és válassza ki a „Create volume”:

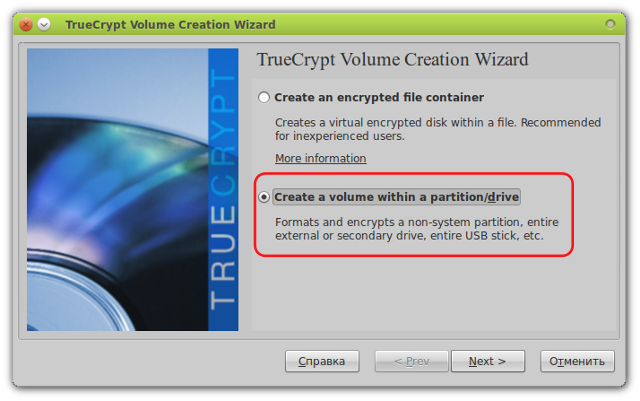

2) A második lépés a felszállás az ablakon, akkor ki kell választania: Hozzon létre egy „konténer fájl” vagy hozzon létre „A titkosított partíció” vagy „eszköz”, mi az utóbbit választja, hogy hozzon létre „titkosított eszköz”:

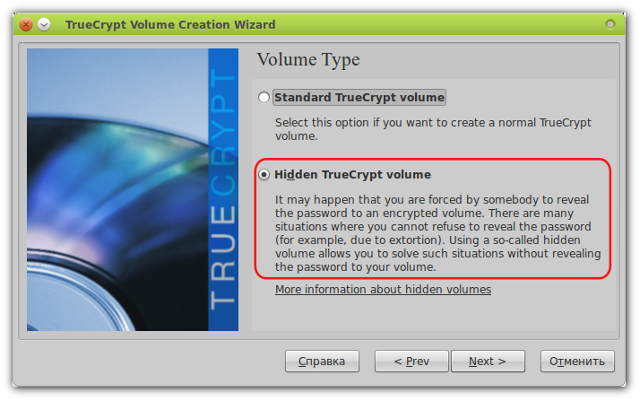

3) A harmadik lépés, a program meg fogja kérdezni, hogy milyen típusú készüléket szeretne titkosított, mind nekik van két, „Standard” és a „Rejtett”. Ha elkezd ásni ebbe az irányba, akkor megtudja, mi a „Rejtett” tokozott a meglévő „standard” vagy „rejtett”. Azt akarjuk matryoshka, ezért válasszuk a Rejtett TrueCrypt Volume:

4) A negyedik lépés, válassza ki az USB flash meghajtó, a további munkához vele. Kérjük, legyen nagyon óvatosan, és győződjön meg róla, hogy pontosan tudja a nevét a készülék. válassza ki a készüléket, majd kattintson az OK gombra.

Miután rákattintott az „OK” FIGYELEM repülni, ahol tanácsot egy csomó dolog, hogy titkosítja a készülék nem jó, és ez jobb, hogy egy „konténer fájl”, stb ez mind szemét, bátran kattintson az „OK” gombra.

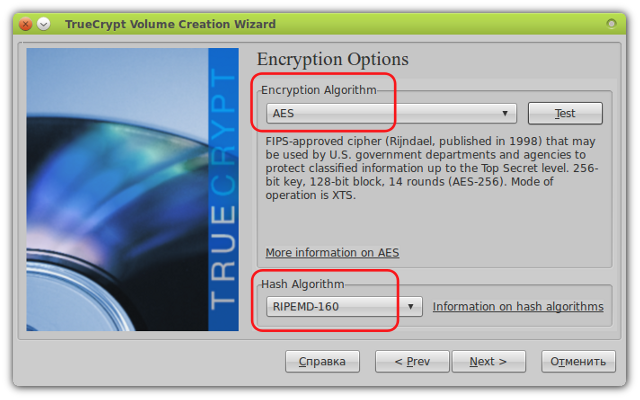

5) Az ötödik lépés, ebben a szakaszban, akkor arra figyelmeztetett, hogy az eszköz lesz formázva és annak következtében, hogy az összes tárolt adatokat akkor eltávolítják, és az is világos, amely után meg kell választania egy titkosítási mechanizmusok, nem fogunk lakni mindegyikük mivel ez az információ megtalálható az interneten nélkülem. Csak válassza ki a legmegbízhatóbb, nevezetesen az AES-256. Hash algoritmus hagyható RIPEMD-160.

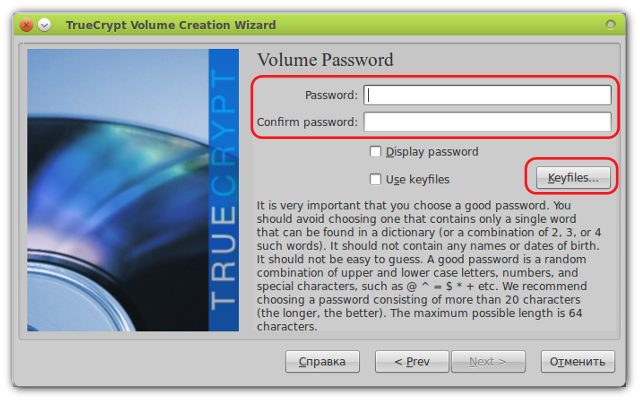

6) A hatodik lépés, akkor meg kell adnia, és erősítse meg a jelszót, amely védi a „standard” szakaszára. Ön is tudja használni, hogy megvédje a szakasz KeyFiles. A jelszó, akkor szinte bármilyen jellegű, és a hossza a jelszó, a fejlesztők azt tanácsolják, hogy nem legalább 20 karakter és a jelszó maximális hossza 60 karakter. Én személy szerint inkább a jelszavakat a hogyan KeyFiles amíg nem csökken.

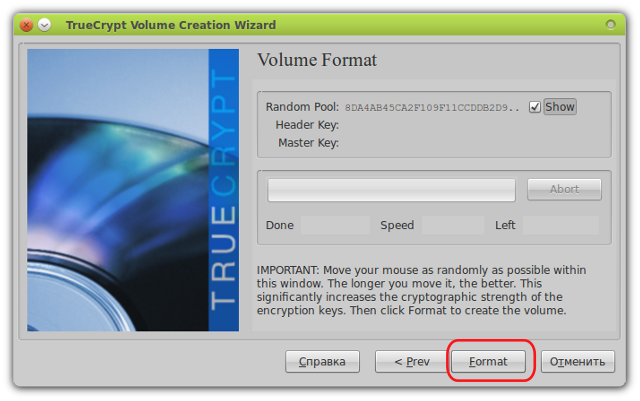

7) A hetedik lépés, ebben a szakaszban, mielőtt repül ide ilyen típusú ablak:

Csak annyit kell tennie, hogy a őrült kaotikus meghajtó a kurzort az aktuális ablakot, a hosszabb, annál jobb. A fejlesztők figyelmét, hogy a több kaotikus és lendítse meg a karját, annál ellenállóbb a legfontosabb, hisznek.

Ha elfárad, bátran kattintson a „Format” gombot, amely formázza az eszközt, azaz a minden adat elvész vele. Ne feledje, ez! Ez figyelmezteti, és a fejlesztők egy kis ablakban.

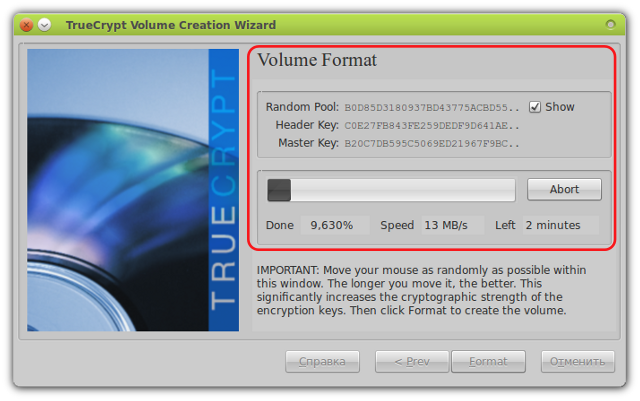

Itt látható a folyamat:

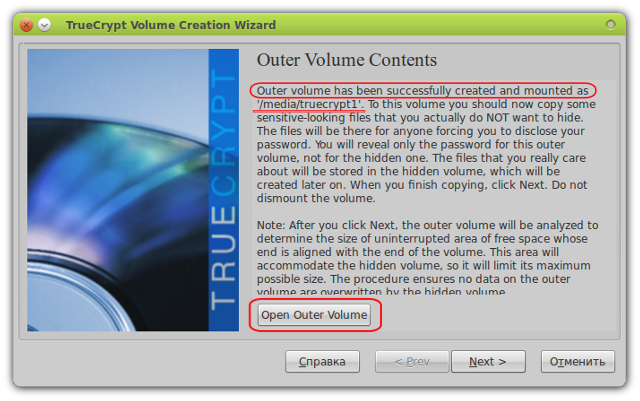

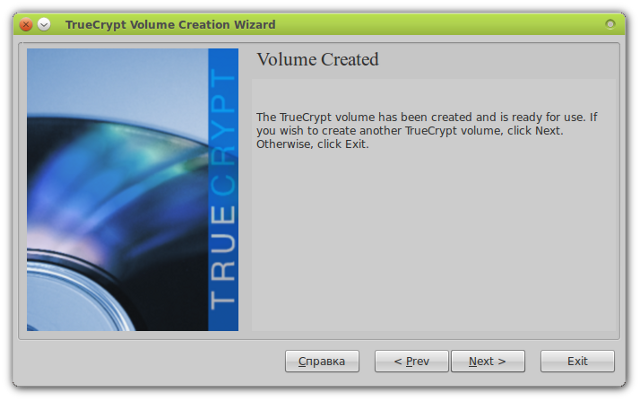

Végén a formátum, az új kötet jön létre:

Ott repül, hogy egy ablak, ahol sok bukaf, de röviden a következő: A külső hangerő létrehozása sikeresen megtörtént, és szerelve, mint a / media / truecrypt1, ez meg kell másolni a fájlokat, hogy gyanakvó pillantást, és első pillantásra úgy tűnhet, fontos, de valójában Dummy nem akarja elrejteni. Bárki, aki megkapja az „első \ felső” térfogat jelszót, látni ezeket a fájlokat, és örülni fog. Gondolok, hogy ez az, amit elrejtette.

Rövid a fontos fájlokat, akkor elrejteni mélyebben a „titkos \ alsó” kötetet. Ami még megtalálható a média nem lehetséges, és ez így igaz! Ha akarsz valamit másolni, majd menj át a gombot, mint srinshote felett.

Miután elkészült másolat „” titkos fájlokat, bátran kattintson a „Tovább”

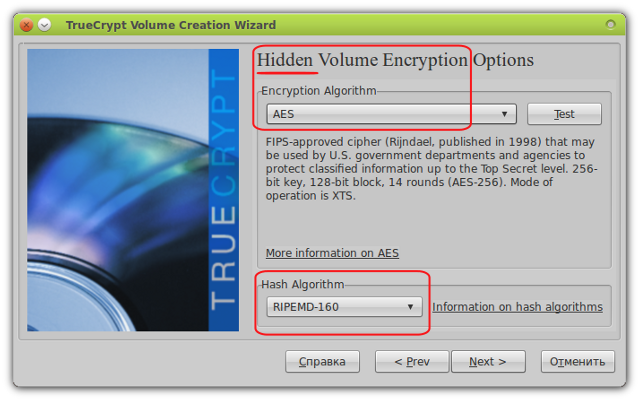

És ismételje meg az eljárást, de ezúttal a kisebb volumenű. Válassza ki a titkosítási algoritmus, mint korábban ASE256 és RIPEMD-160 hash:

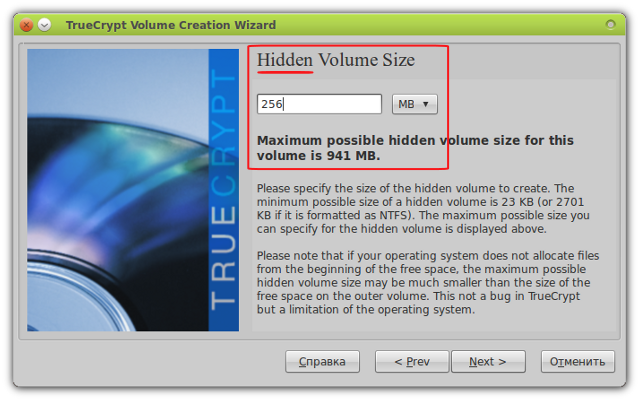

Most akkor ki kell választania a méret a jövőben a rejtett kötetet. Azt tanácsoljuk, hogy legalább azt, hogy nem kitalálni volt, és így könnyebb elrejteni:

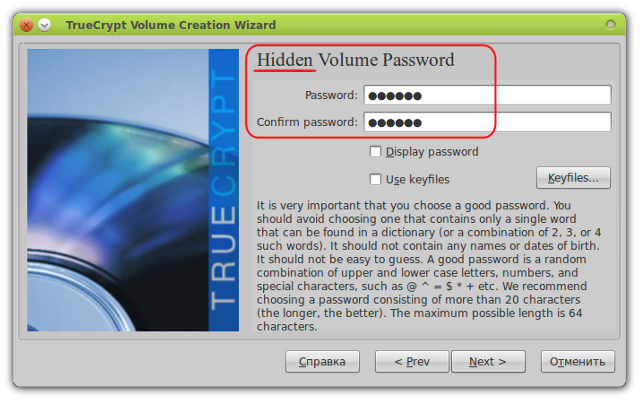

Ezután írja be a jelszót a rejtett kötet, minden, mint korábban, lehetőleg ne legyen rövidebb 20 karakternél, és nem több, mint 60:

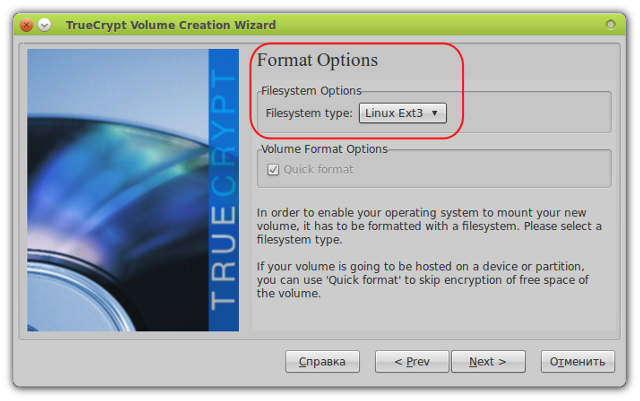

Most válassza ki, hogy milyen típusú fájlrendszer (FAT, EXT2, EXT3) ha a jövőben fogsz felmászik a flash meghajtót a Windows, majd válassza ki a FAT, nem használja el a szellőzőnyílásokat, ezért választottam EXT3:

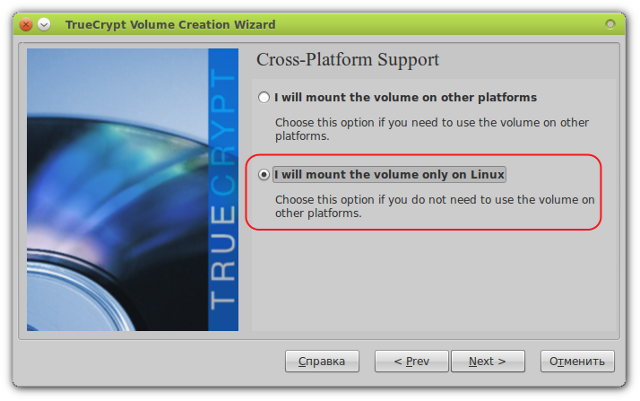

A következő ablakban, a kérdés az, akkor meg csatlakoztatni a jármű csak a Linux operációs rendszeren, vagy be lesz csatolva a másik alatt (Windows, MAC), mert tudom, hogy csak Linux alatt, én választottam a megfelelő tétel:

Ez az ablak fogja mondani, hogy minden jól ment, és a rejtett kötet létrehozásakor, vagy inkább beágyazva „standard” top térfogat és TrueCrypt teszi úgy, hogy nem lehet kimutatni. és ez igazán nem talál semmit látni fogja a jelöltek, hogy véletlenszerűen tömbök, hogy soha nem lehet összekapcsolni egy képet, részvétele nélkül a nagy TrueCrypt:

Gratulálok! Megcsináltuk! Most a flash meghajtó van egy szabványos titkosított partíciót, amely az úton anélkül, hogy a jelszót visszafejteni, és a rejtett (zárt) szakaszt kibaszott lehetetlen találni, még egy speciális felmérés jármű speciális berendezések.

A titkosított partíción azok számára, akik az ország széles körű rekatlno termikus eljárás dekódolást. Izraelben nincs olyan módszer és jó, de ahogy a mondás tartja, jobb félni, mint megijedni.

Azok számára, akik Avant és egyéb dokkok tettem ide ezt az ikont: