ellenőrzését addicionalitás ROM UEFI jóváhagyás - windows 10 hardver dev

További ROM - ez a firmware fut a számítógép BIOS inicializálás során platform. Általában ezek tárolják a behelyezett kártya, bár ott is lehet jelen az alaplapon.

Egységes EFI interfész (UEFI) támogat egy elavult option ROM módban.

A legfrissebb UEFI specifikáció (jelenleg - 2.3.1 C Módosítás - szakasz 2.5.1.2) további ROM ISA (régebbi típus) nem része az UEFI specifikáció. Ennek részeként vita, csak azokat UEF-kompatibilis opció ROM alapú PCI.

További ROM is használható, amikor lehetetlen bevezetni a készülék firmware-t a firmware a számítógép. Ha az opció ROM illesztőprogram segítségével, a független hardvergyártók is használja ezt a vezető és az, hogy a vezető és az eszköz egy helyen.

Ez a dokumentum leírja, hogy miért van szükség, hogy ellenőrizze a lehetőséget ROM, és néhány, a leírt módszerek a vizsgálat.

Támogatás és BIOS UEFI BIOS és a régebbi

Sok gyártó létre eszközöket tartalmazó kiegészítő ROM és a beépített szoftver többféle típusú számítógépek. Billentyűkombinációkat a következők.

elavult ROM csak

Saját kiegészítő UEFI ROM

Elavult ROM + extra ROM EBC UEFI

Elavult a ROM + x64 UEFI opció ROM

Elavult a ROM + x64 UEFI + UEFI IA32

Elavult a ROM + x64 UEFI + UEFI IA32 + kiegészítő ROM EBC UEFI

BIOS UEFI lehet letölteni és futtatni a hagyományos vezetők firmware, ha a kompatibilitás modul (CSM) engedélyezett. Vegye figyelembe, hogy ha a biztonsági betöltés engedélyezve van, a modul működését támogató átjárhatóság és a régebbi ROM tilos, mert a hagyományos vezetők firmware nem támogatja a hitelesítést. Ha a formátum a lehetőség ROM BIOS a konfigurációs ROM van kialakítva, hogy elavult, akkor a készülék mindig használt hagyományos ROM.

Ha a formátum a ROM-ot telepíteni összeegyeztethetőnek UEFI. Ez fogja használni az újabb EFI ROM, ha van ilyen, vagy a régi ROM hiányában egy újat.

UEFI illesztőprogramok szükségesek számos biztonsági funkciók az új firmware-t, valamint hogy bekapcsolja a UEFI boot sorrendet. Például a Windows telepítése az optikai lemezről csatolt egy UEFI-inkompatibilis háttértároló-vezérlő nem lehetséges, ha a rendszer indítása UEFI-módban biztonságos rendszerindítás engedélyezése.

1. UEFI és kiegészítő ROM

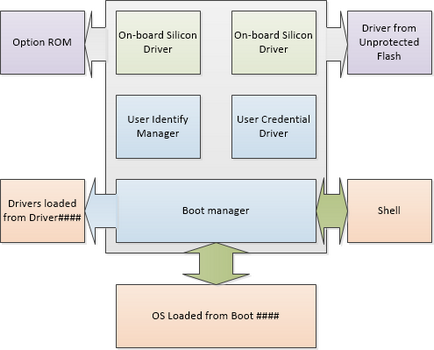

2. ábra UEFI vezető biztonsági (forrás: UEFI 2.3.1 C-korrigált)

Szakaszának 31.1.4 2.3.1 illesztett C UEFI:

Mivel UEFI felhasználói profil tartalmaz számos olyan biztonsággal kapcsolatos előnyöket, fontos, hogy a szabályozó felhasználói engedélyek és a szolgáltatók a felhasználói hitelesítő adatokat, valamint a környezetet, amelyben végre, amelyek megbízható.

Ez magában foglalja a következőket.

Védelme járművezetők tároló terület.

Védelme vezetők az eszközök megválasztását.

Védelem teljesítménye az illesztőprogramok nem ellenőrzött járművezetők.

Komponensek, mint például a vezérlő szavazatok illesztőprogramok felhasználói hitelesítő adatokat és integrált járművezetők lehet helyezni egy biztonságos helyen, például egy írásvédett flash memória eszközt, megbízható platform politikát.

Néhány más vezetők lehetnek a sebezhető tárolóhelyek, például a kiegészítő ROM-on vagy partíció, és könnyen cserélhetők. Ezek az illesztőprogramok ellenőrizni kell.

Például, vagy a politikai platform által használt alapértelmezett, képesnek kell lennie, hogy sikeresen ellenőrizni a gépjárművezetők felsorolt paraméterek Driver #### illesztőprogram letöltése, vagy ellenőriznie kell a felhasználó előtt fog feldolgozni ezeket a járművezetők. Ellenkező esetben, a vezető végrehajtását el kell halasztani. Ha a felhasználói profil megváltozik egy következő hívási azonosítani a parancs vagy a dinamikus hitelesítés paraméterek Pilóta #### illesztőprogram nem lehet feldolgozni újra.

Az adatbázis felhasználói profilok van lezárva a különböző események UEFI jel alapján lehetséges-e, hogy megvédje azt.

UEFI vezetők és az UEFI option ROM csak akkor valósul meg az eszközt a rendszerindítási elérési utat.

PCI specifikáció lehetővé teszi a használatát több kép egyetlen lehetőség ROM eszközt. Ezek a további ROM elavultak lehetnek 86 bites és az UEFI. UEFI firmware politika politikai platform az opció kiválasztásához ROM. Ezzel az adapterrel option ROM is lehet futtatni a saját vezérlőegység.

A firmware ellenőrzi az aláírás a szakaszában a BDS és DXE. Az események sorozata a következő.

Inicializáld PCI busz és differenciálódás

PCI eszközök Minta lehetőség ROM

Összehasonlítás talált további ROM memória

Stage DXE: UEFI Boot ROM meghajtók

További UEFI ROM bárhol lehet a memóriában. Az alapértelmezett beállítás lehetővé teszi, hogy a ROM a táblára, hogy ellenőrizzék a készüléket. UEFI lehetővé teszi a platform kezelésére a politika, hogy milyen lehetőség ROM kezeli, így vagy egy másik eszközre EFI_PLATFORM_DRIVER_OVERRIDE. UEFI támogatja regisztrációs felületen beállítási lehetőség ROM.

A PC, amelyeken engedélyezte a biztonságos indítás opció ROM meghajtók biztonsági kockázatot jelenthet, ha nincs aláírás, vagy nem vizsgálták. Aláírásellenorzés option ROM követelmény WHCK. Ugyanez igaz, ha szervizelése option ROM, amikor szükség van, hogy megbizonyosodjon arról, hogy a frissítés már a beépítés előtt ellenőrizni.

Tól leírás UEFI 2.3.1 Eratta C:

2. A probléma leírása

Egyes BIOS UEFI egységet támogatja a biztonságos rendszerindítás, beleértve Tiano Core, az alapértelmezett nem hitelesíti option ROM UEFI, mint az aláírt UEFI lehetőség ROM nem álltak rendelkezésre a fejlesztés során a biztonságos rendszerindítás. Lehetőség van támadási és sebezhetőségek UEFI biztonságos csomagtartó.

2.1. sebezhetőség

A forráskód a biztonsági rés TianoCore - fájl SecurityPkg \ SecurityPkg.dec:

Elsőbbség PCD kell helyezni a szekció [PcdsFixedAtBuild] DSC fájlt. A pontos mechanizmus Remapping paraméterek eltérhetnek attól a BIOS gyártójához jelent.

Ez a biztonsági rés létezhetnek idősebb megvalósításai UEFI biztonságos csomagtartó a BIOS független BIOS gyártók. Forduljon a BIOS, hogy megtudja, ha a BIOS verzió, hogy sérülékeny.

3. Ki érintett?

Számítógépes UEFI, amely biztosítja a biztonságos fel- és használó UEFI option ROM aláírva. Ezenkívül a firmware kompatibilitás működéséhez a meglévő táblák is sérülékeny végrehajtása nélkül az ellenőrzési lehetőség ROM.

Netbookok, laptopok, és a lemezeket ultrabuki: a legtöbb nem foglalkozik a gyakrabban használt ROM gumiabroncs hátlap például egy PCI / e, ISA és származékai (ExpressCard, miniPCI, CardBus, pccard, LPC, ThunderBolt stb). Ha a fent felsorolt tételek nem használják egy laptop, a számos lehetséges támadási jelentősen csökken. Továbbá, az UEFI illesztőprogramok notebook párhuzamos komponensek integrálása a fő BIOS firmware nucleus található nem különálló kiegészítő ROM. Ezért a legtöbb laptop nem a kockázati csoportba. Továbbá, ha az örökölt opció ROM tiltva, UEFI-, úgy tűnik, hogy támogassa egyetlen lehetőség ROM alapú PCI.

Azonban, ha az asztali számítógép vagy szerver alaplap BIOS használ UEFI és rájött, hogy a biztonságos be-, esetleg a készülék ki van téve. Egy dedikált szerver RAID-vezérlő, tároló vezérlő bővítményeket SATA, FC, stb vagy hálózati adapterrel Ethernet PCIe opció ROM lehet használni. Vezérlők bővítmények, amelyek támogatják a széles körű funkciók szervereken, széles körben használják, ezért különösen igaz a szerver helyet.

Emellett hatással lehet a 32 és 64-bites számítógépek és 2. osztályú és 3. osztály.

Ha a biztonságos rendszerindítás platform támogatja további ROM eszközök, amelyek nem kapcsolódnak a platform folyamatosan, és arra, hogy ellenőrizze az ilyen kiegészítő ROM, ez is támogatnia kell azokat az ellenőrzési módszereket lehetőség ROM leírt hálózati protokollok UDP és MTFTP és vizsgált változókra az EFI pontban részletezett 7.2 UEFI specifikáció 2.3.1 korrigált C.

4. Hogyan lehet ellenőrizni?

Ha a fejlődő beágyazott szoftver alapján Tiano Core, végezze el a csekket a biztonsági rés szakaszban említett 2.1. Ha egy firmware más, harmadik féltől származó BIOS (IBV), az ügyet vele. Vagy akkor is elvégzi a vizsgálatot magát, az alábbiak szerint.

Szükséged lesz a következő.

PC, hogy ellenőrizze a UEFI firmware

Ügyeljen arra, hogy a biztonságos be- benne

Hozzászólások ellenőrzések elvégzésére

Helyezze a PCI bővítmény UEFI alaplap UEFI option ROM a PC az ellenőrzés.

Engedélyezze a biztonságos boot, meg a következő paramétereket.

PK - PK, vagy a saját maga által aláírt vizsgálati PK

KEK - Microsoft KEK teszt KEK Fabrikam aláírt a PK, vagy más KEK

DB - NULL. (Ez a lehetőség, hogy egy «NULL» érték).

SecureBoot - UEFI, ezt a változót kell beállítani «igazi»

Várhatóan a következő eredményt.

Függetlenül attól, hogy az aláírt UEFI-program lehetőséget ROM, vagy nincs Option ROM nincs betöltve, ha a paraméter DB állítva «NULL», és a paraméter tartalmazza SB (PK rögzített és KEK).

Lásd. Szintén egy másik változata, a fent említett mellékletben A. Ez a megközelítés nem igényel a paraméterek DB «Null», de az ellenőrzések elvégzésére szükséges driver UEFI option ROM aláíratlan vásárolt független szállítóként.

5. Hogyan lehet ezt orvosolni?

Ha a fent leírt vizsgálat sikertelen, lépjen kapcsolatba a IBV, hogy megszerezzék a szükséges verzió és testre őket, hogy ellenőrizze a lehetőséget ROM. Ügyeljen arra, hogy a firmware sikeresen tesztelték. Az elosztott számítógépeket el kell végezni egy biztonságos firmware frissítést. Cm., És a kiadvány NIST 800-147 létrehozásának irányelvei biztonságos kulcsbetöltő és kezelése a Windows 8.1.

Meg tudja nézni a PC és a Windows HCK eszközeként érvényesítési (nem tanúsító módon) ellenőrzésére biztonságos firmware frissítéseket.

5.1. vezető aláírása

Ha vannak további aláíratlan illesztőprogramok UEFI-ROM, olvassa el az alábbi információkat, hogyan kell megjavítani.

Külön aláírására minden járművezető Option ROM. Ez sérti a PCI opció ROM formátumban. Bejelentkezés az UEFI vezető csak szüksége létrehozása előtt a kombinált opció ROM.

Mielőtt belépett UEFI-program lehetőséget ROM image UEFI regisztráljon, és ellenőrizze, hogy amikor bekapcsolja a biztonságos rendszerindítás UEFI shell (be- és kirakodását járművezetők fájl). Ezután adjuk hozzá az aláírt vezető a kombinált opció ROM.

Az IHV kérheti SysDev Microsoft központjában aláírására további UEFI ROM keresztül elérhető szolgáltatásokat SysDev központ.

5.2. ellenőrzése frissítés

A vizsgálatot a fent leírt, hogy megbizonyosodjon arról, hogy a frissítés nem sérülékeny. Használja ellenőrizze HCK, hogy megbizonyosodjon arról, hogy nincsenek olyan funkcionális regressziót.

6. források

Fontos információk a leírás UEFI 2.3.1.

2.5.1. Hagyományos problémák Option ROM

10. Jegyzőkönyv - modell UEFI vezető

13.4.2. További PCI ROM

20. Virtual Machine bájtkódot kód EFI

28. Általános információk HII

29. HII jegyzőkönyvek

30. A konfiguráció és a feldolgozás HII böngésző protokoll

A. függelék Egy alternatív megközelítés tesztelést aláíratlan illesztőprogramok option ROM

Ez a megközelítés alapja a pénzeszközök átvétele a IHV annak ellenőrzésére, hogy a járművezető aláírása Option ROM UEFI.

Szükséged lesz a következő.

PC, hogy ellenőrizze a UEFI firmware

Ügyeljen arra, hogy a biztonságos be- benne

Alapok a IHV felismerni az aláírás opciót ROM meghajtó, ha nem egyértelmű -, ha az opció ROM meghajtó aláírt vagy nem

Ha a firmware helyes alkalmazását, a vizsgálat azt mutatja, hogy.

B. függelék Scripts, hogy biztonságos indíts NULL db

Akkor sem használják ki a jelenlegi változó készletben Safe boot (PK és KEK), illetve generálni teszt változók ellenőrzés céljából.

Az alábbiakban a létrehozásának lépéseit teszt PK, KEK és paraméter DB az értéke «NULL». Ügyeljen arra, hogy a biztonságos be- nem szerepel; egyébként végre a szükséges lépéseket, hogy aláírja UEFI bin-fájlokat.

Változók biztonságos csomagtartó - DB, KEK és PK - meghatározott fordított, így, hogy aláírja a bin-fájlok UEFI nem szükséges.

Ezt megelőzően a szakaszban, a számítógép kell beállítási módban van.

Létrehozása KEK és a PK tanúsítványok

Erre a lépésre szükség makecert.exe rendelkezésre álló forrásokat a Windows SDK.