Elleni védelem DDoS - forgalmi geofiltration boróka router forrás osztály használata

Írásakor az első cikkben azt nem akarta, hogy minden felfedezés, de csak azt akartam megosztani gyakorlati tapasztalatot végrehajtását. Véleményem szerint a leírt konfiguráció egyszerűbb, mint a tükröződik a bemutatása a szállítót Destination Class Használat (DCU). De a közelmúltban javasolta egy ötlet, hogy értékelje a lehetőségét, hogy SCU és DCU forgalom szűrőrendszerek, t. Hogy. Van egy jó megértése és gyakorlati tapasztalat a DCU, ahol alkalmazott zonális árképzés VPN-szolgáltatások forgalmat.

Az utóbbi időben sokan írnak, és megvitassák a módját védelem DDoS-támadások, próbál létrehozni, és végre az új szabványok, bágyadtan várja az átalakítás tervezete egy teljes Internet Standart, majd több várakozás vendorskih implentatsy. Azt hiszem, ez több, mint indokolt a műveleti terv alkalmazásának jelenlegi gyártók, hogy, bár a fejlődés állásajánlatot is szükség van.

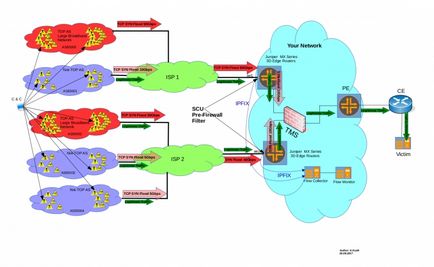

Mindenesetre üzemeltető hálózati szolgáltatások integrált védelmet DDoS, mint általában, több szinten a forgalom a tisztítást, ami elég logikus. Vegyünk néhány száz Gbps vagy Mpps „piszkos” forgalom, és tisztítsa meg a kizárólag keresztül TMS (Threat Management System) - indokolatlanul drága. Jellemzően az első tisztítási lépcső, ami különösen fontos támadások nagy térfogati, a Pre-tűzfala, amelynek feladata, hogy csökkentse a sávszélesség „junk” forgalmi értékét, amely könnyen „megemészteni” a szolgáltató hálózatának és TMS. Két fő lehetőség a végrehajtás a szűrő - a határ routerek saját hálózat és a hálózati uplink. Ha figyelembe vesszük a beállítást a végrehajtás a saját hálózat, akkor általában, alapos tűzfal szűrők, működik a bemeneti / kimeneti interfészek, vagy ágyazható FlowSpec hálózaton. A hálózat uplink, mint általában - FlowSpec, mely a belső riasztó, és a riasztás az ügyféltől kapott hálózatokat. Míg az első kiviteli, lehetséges, hogy több finom szűrést, korlátozza bizonyos cél IP protokoll, port, zászló poliserom csomag mérete, a második megvalósítása szerint csak nehezen megválni, ellentétben nem blackhole, ha a támadás jellemzőivel bír munka szolgáltatás.

SCU és DCU, kézikönyvek Juniper szánt számviteli forgalmú képest egy bizonyos politikát, hogy megfeleljen bizonyos kritériumoknak. Ie Röviden úgy lehet tekinteni, a forgalom leírt konkrét osztály egy adott előtagot, BGP-közösség, cél-közösség, stb Tűzfal szűrő lehetővé teszi, hogy megfeleljen a forrás és a cél-osztályú osztályú. Ezek a beállítások lehetővé teszik, hogy a tűzfal szűrő finom szűrőn forrásból, vagy ha kifejezett egyszerű nyelven, a légi szállításra geofiltration segítségével előre tűzfala.

Egy példa a gyakorlati megvalósítás a szűrési TCP Syn-árvíz reakcióvázlaton mutatjuk be. A konfiguráció és a leírás alább.

A javasolt módszer jelentősen korlátozzák az „piszkos” forgalom az ASN, benne van a TOR. Nézzük a szakaszos funktsinal példa konfigurációs fájl.

1. Hozzon létre egy politikai scu_ddos amelyből nem meccs BGP protokoll és útvonal-forrás-as. Felsorolt attribútum forrás osztályú DDoS.

meghatározott politikai lehetőségek politikai nyilatkozat scu_ddos távú 1. protokoll BGP

meghatározott politikai lehetőségek politikai nyilatkozat scu_ddos távon 1-tól-path forrás-as

meghatározott politikai lehetőségek politikai nyilatkozat scu_ddos távon 1, majd forrás osztályú DDoS

2. Az a-path forrás-reguláris kifejezésként add származással, mint a felső ASN.

meghatározott politikai alternatívákat-path forrás a "* 65000 |. 65002"

A példában az ábrán, akkor pirossal jelzett, és velük együtt, ebben a példában kap 80Gbps TCP SYN-flood.

3. Alkalmazza a politika létrehozott export továbbításával asztal. Ha az export már alkalmazzák politika, kívánatos, hogy az első scu_ddos segítségével a betét a parancsot a megfelelő konfigurációs blokk.

meghatározott útvonal-opciók továbbítása asztal export scu_ddos

4. Hozzon létre egy POLICER lim100m.

beállított tűzfal POLICER lim100m filter-specifikus

beállított tűzfal POLICER lim100m megosztott sávszélességet POLICER

beállított tűzfal POLICER lim100m ha-t meghaladó sávszélesség-korlátozás 100m

beállított tűzfal POLICER lim100m ha-t meghaladó méretű tört-limit 1m

beállított tűzfal POLICER lim100m majd dobja

5. Hozzon létre egy tűzfala scu_ddos_limit. ahol a mérkőzés végrehajtási forrás osztályú DDoS, korlátozza a protokoll és a zászlót, és úgy limit poliserom 100 Mbps minden forgalmat kritériumoknak megfelelő.

meghatározott tűzfala scu_ddos_limit TERM1 forrásból osztályú DDoS

meghatározott tűzfala scu_ddos_limit TERM1 származó protokoll tcp

meghatározott tűzfala scu_ddos_limit TERM1 TCP-zászlók szin

meghatározott tűzfala scu_ddos_limit TERM1 majd POLICER lim100m

meghatározott tűzfala scu_ddos_limit TERM1 majd gróf scu_ddos_count

meghatározott tűzfala scu_ddos_limit TERM2 akkor fogadja el,

6. interfészek lehetővé teszik uplink a könyvelési és alkalmazni bemeneti generált scu_ddos_limit szűrőt.

set interfészek AE1 egység 0 családi inet számviteli forrás-class-használat input

set interfészek AE1 egység 0 családi inet szűrő bemeneti scu_ddos_limit

7. Ellenőrizze működés polisera pultok és a felületen.

futni mutatják tűzfala scu_ddos_limit-ae1.0-i | match "lim100m-ae1.0-i | scu_ddos_count-ae1.0-i"

scu_ddos_count-ae1.0-i 90763066484 1745338287

lim100m-ae1.0-i 343 023 655 9.801.281

Így tudjuk semlegesíteni egy jelentős része szin-elárasztás (a példában az ábrán a teljes sávszélességet 100 Gbps 20 Gbps), ezáltal megakadályozza torlódás a saját hálózati erőforrások és a forgalom tisztítási eszközök.

Ha megfelelően kiválasztott érték polisera csomagkapcsolt csepp fordul elő csak a támadás során. Meg kell érteni, hogy abban az időben poliserom támadások is indul csepegtető jogos, és része a TCP SYN-forgalom korlátozott önálló rendszerek, amelyek lényegesen nem befolyásolja a már kialakult kapcsolatokat.