Szigetelés szerverek IPSec használatával környezetben a Windows Server 2018 és a Windows Vista, Windows IT Pro

A fő célja IPsec - védik meg a tartalmat, és a hálózat integritását forgalmi technológiák felhasználásával, mint például a digitális aláírások és a kódolás. De amikor szükség van, hogy korlátozza a hozzáférést bizonyos erőforrásokat, a keresési eszközökkel, hogy megoldja ezt a problémát, sok fordul a hozzáférés szabályozási listák Access Control List (ACL) és a virtuális helyi hálózatok (VLAN).

Regisztráció a konferencia

Mi a szigetelés a szerverek?

Végrehajtási Server és Domain izolálása, akkor a hálózati politika, amely szerint meghatározott szerver - tartomány tagja reagált (elvégzése után a hitelesítési eljárást, és a munkavédelmi szabályok) csak más számítógépekkel - tartomány tagjai. Ez a hálózat politika elszigeteli meghatározott szerver számítógépek, amelyek nem tagjai a domain, vagy rendszerek, amelyek tagjai egy tartománynak, nem felelnek meg, vagy más kritériumokat. Például egy rendszergazda alakítson ki egy utasítást az adatbázis szerver csak akkor fogadja kapcsolatokat szerverek, amelyek részét képezik a megadott biztonsági csoport, vagy a szerverek, amelyek egy adott számítógépen telepített tanúsítvánnyal.

Elvégzése során elszigetelten leírt módon nincs szükség állítani a hálózatot, vagy használja a szoftvert a külső gyártók. Minden, amire szüksége van már az operációs rendszerben. Major rendszerek vagy domainek izoláljuk, így nem igényel karbantartást a változása esetén a szerkezet a hálózat, vagy ha vándorló egy másik helyre, vagy egy másik hálózati eszközhöz. Mivel elszigetelten hajtják végre az operációs rendszer szintjén, ez nem befolyásolja a többi védelmi szintek.

Kérni vagy követelni?

Tanulmányozza a tűzfal a Windows tűzfal Advanced Security beépülő konzol is lehetséges a Felügyeleti eszközök Control Panel. Megnyitása a konzolt (1. ábra), a jobb gombbal a Kapcsolatbiztonsági szabályok csomópontot, majd kattintson az Új szabály lehetőséget. Ennek eredményeként, a varázsló indul New Connection Security szabály varázsló, amely felkínálja a több lehetőség.

Válassza az első lehetőséget, Isolation. További lehetőségek biztosítják a képességét, hogy a szabályokat a megadott kollektív rendszerek végrehajtása közötti hitelesítés két számítógépet (opció Server-kiszolgáló), forma hitelesítés alagút üzemmódban (amely akkor hasznos, ha dolgozik kapcsolatok „Az oldal”), vagy megfogalmazni saját szabályát.

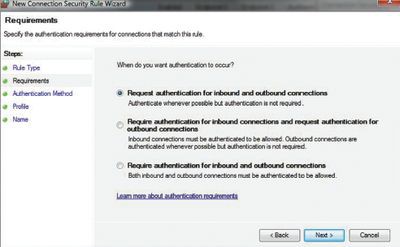

Ha kiválasztotta Isolation opciót, majd kattintson a Tovább gombra, akkor kell, hogy válasszon egyet a javasolt hitelesítési követelményeket, a 2. ábrán látható Sőt, meg kell választani az igények és követelmények. Ha azt a lehetőséget választja kérése, hitelesítés szükséges (azaz felajánlott) a bejövő és kimenő forgalom (vagy a forgalom mindkét irányban), de ez nem fogja elvégezni, kötelezően.

Ha a másik fél nem lesz képes megfelelően végrehajtja a hitelesítési eljárás, a forgalom mindazonáltal engedélyezett. De ha úgy dönt megkövetelése lehetőséget, az operációs rendszer végrehajtásának felgyorsítása a hitelesítési eljárások, és ha az eljárás véget ér egy hiba, a kapcsolat megszakad. Attól függően, hogy a megfelelő szintű biztonság, akkor válassza azt a beállítást az Azonosítás bejövő kapcsolatokat, és kér - Kimenő. Ez elfogadható, amennyiben azt szeretné, hogy a hitelesítés a bejövő kapcsolatokat (az esetekben, amikor más számítógépek próbálja elérni ezt a zárt rendszer), vagy válassza megkövetelése lehetőség mind a bejövő és kimenő kapcsolatok. Ebben az esetben a legmagasabb szintű biztonságot, hiszen a hitelesítés történik a forgalom mindkét irányban.

Konfigurálása hitelesítési paramétereket

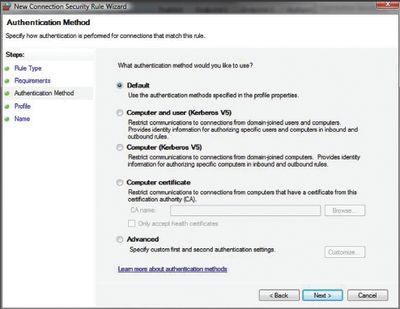

Ezután be kell állítani a hitelesítési módszert, ahogy a 3. ábrán látható Ebben a szakaszban akkor valóban érvényesíteni hitelesítést használ a Kerberos protokoll a felhasználó, számítógép vagy mindkettő szükséges bemutatni az igazolást, illetve annak végrehajtása speciális hitelesítési módszert.

De meg kell jegyezni, hogy ezek a hitelesítési mechanizmus kötelező IPsec szinten (vagyis hálózati szinten). Ha az alkalmazás egy másik hitelesítési módszert (például NTLM), hitelesítés, ismét végre kell hajtani az alkalmazás szintjén. Ha a módszer által javasolt alapértelmezés hitelesítés végrehajtása összhangban Windows tűzfal beállításait, telepített IPsec beállítások lapján a Biztonsági Tulajdonságok párbeszédablak. A beállítások eléréséhez kattintson a jobb gombbal a Windows tűzfal Advanced Security elem csomópont Helyi számítógép, majd a Tulajdonságok gombra. Az IPsec beállítások lapon, akkor válassza a Testreszabás elemet az értékek meghatározásához, amelyeket használni fognak létrehozásakor alapértelmezés szerint egy új kapcsolatot a biztonsági szabályok (képernyő 4).

Számítógép és a felhasználó. Ha úgy dönt, a második lehetőség Hitelesítési módszer - számítógép és a felhasználó (Kerberos V5), minden olyan kísérletet, hogy kapcsolatot létesítsen egy elszigetelt rendszert, a számítógép lesz szükség Kerberos hitelesítést. Ha mind a felhasználó és a számítógép tagja egy domain, a hitelesítés automatikusan végrehajtott, a felhasználó beavatkozása nélkül. Ez a módszer a hitelesítés könnyű végrehajtani, és egy magasabb szintű biztonságot, ezért javasoljuk, hogy a legtöbb esetben, hogy alkalmazza azt.

Számítógép. Ha a Számítógép opciót (Kerberos V5) hitelesítésre van szükség csak a számítógép. Más szóval, ha a számítógép, hogy kezdeményezi a kapcsolatot az izolált rendszer egy tartomány tagja, a kapcsolat nélkül lehet követelmény a felhasználói hitelesítést.

Egy számítógép-tanúsítvány. Paraméter Computer bizonyítvány - ír elő a legszigorúbb korlátozások - megadhatja, hogy alkalmazni kell egy elszigetelt rendszer csak a számítógépeket, amelyeken által kiállított igazolás az adott hitelesítő hatóság hitelesítő hatóság (CA).

egészségügyi bizonyítványokat. Alján Customize IPsec beállítások párbeszédablak kíváncsi négyzetet elfogadás csak egészségügyi bizonyítványok; ez segíthet telepíteni az extra biztonsági réteget.

Amennyiben az IPSec együtt használjuk NAP jelenti, hogy elszigetelje a rendszer működésképtelen, legyen szigetelt rendszer csak akkor fogadja el a számítógép által kibocsátott HRA megfelelő NAP-megoldásokat. További információkért és a beállítások NAP IPsec megtalálható a Microsoft cikket szakértők által készített «Step-by-Step Guide: Mutassa NAP IPsec végrehajtható egy Test Lab» (www.microsoft.com/Downloads/details aspx FamilyID = 298ff956-1e6c-.? 4d97? a3ed-7e7ffc4bed32).

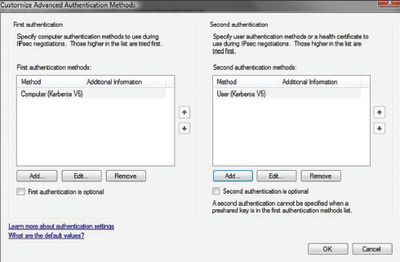

Több. Alján a párbeszédablak látni fogja a Speciális beállítás, amely lehetővé teszi, hogy válasszon a különböző hitelesítési módszert végre a szakaszában a koordináció és összehasonlítása IPsec biztonsági. A biztonsági társítás - kombinációja egy megtárgyalt kulcs, biztonsági protokoll, és a biztonsági paraméterek indexe, amelyek együtt határozzák meg a biztonsági szintet kiválasztott védő közötti kommunikációs csatorna rendszerek. Ha rákattint az Egyéni gombra, a képernyőn megjelenik egy pár azonos dialógusok első hitelesítés és Második hitelesítés, amint az 5. ábrán látható.

Az első hitelesítési eljárás során használt első szakaszában IPsec tárgyalások. Ebben a fázisban a két számítógép egy biztonságos kommunikációs csatornát használó hitelesítést. Erre a célra használják politikák átvételével, kulcs csere DiffieHellman-és az azonosítási eljárás. Amikor a második azonosítási eljárás, megadhatja, hogy a felhasználó hitelesítés eljárást, hogy fut egy másik számítógépen. Választások: Kerberos V5 hitelesítési protokoll, a felhasználói tanúsítványokat és tanúsítvány a számítógép teljesítményét. Mindkét módszer a felhasználó által használt, hanem az, hogy a biztonságát a környezet, akkor hitelesítést igényelnek, legalább az első módszer. A jelen cikk alkalmazásában kell választani egy módszert számítógép és a felhasználó hitelesítés (Kerberos V5), majd kattintson a Tovább gombra.

Melyik hálózati profilt?

Profile varázsló lapon látható a képernyőn 6, megadhatja, hogy mely hálózati profilt a szabály vonatkozik. Válassza értékek Domain, privát és nyilvános (ezek mind elérhető az alapértelmezés). Ugyanakkor meg kell gondolni a változó ezeket az értékeket, különösen, ha gyakran változtatni a helyét egy izolált rendszerben (pl laptop).

Hálózati Domainprofil kifejezés olyan hálózat, amely lehetővé teszi, hogy csatlakozzon a DC tartományvezérlőket és regisztrált domain. Profil Privát utal rácsok, hogy a felhasználó nem azonosítja a magán (például otthoni hálózatok). Nyilvános profil vonatkozik hálózatok, hogy a felhasználó tartozik a nyilvánosság után csatlakozik hozzá (ez benne van a nagy kockázatot jelent a hálózatok biztonságát, mondjuk körülbelül hálózatok szállodák és a hozzáférési pontok találhatók a nyilvános helyeken).

Bizonyos esetekben célszerű állítani a nyilvános jelölőnégyzetet. Például ha alkalmaz egy szabályt nem-Pasni kapcsolat a laptop, akkor érdemes elszigetelni egy tartomány vagy egy osztott környezetben, de továbbra is hozzáférjen a home (saját) hálózaton. Persze, hogy biztosítsák a legmagasabb szintű biztonságot kell ellenőrizni az összes doboz.

Az utolsó szakaszban a varázsló, a szabály neve. Azt javasoljuk, hogy válassza leíró nevet. Miután rákattint a Befejezés gombra, a szabály automatikusan aktiválódik, és megjelenik a szabályok listáját.

Végrehajtása tűzfal szabályok a bejövő kapcsolatok

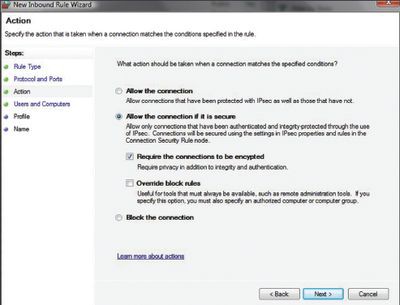

Kattintson a jobb gombbal a Bejövő szabályok csomópontot, majd kattintson az Új szabály elem. A képernyő nyílik meg a varázsló Új bejövő szabály varázsló. Válassza Port, kattintson a Tovább gombra, jelölje ki a TCP vagy UDP port, és adja meg, hogy a megnyitni kívánt (például meg tudja nyitni csak a port a webes forgalom - 80 és 443). Kattintson a Tovább gombra. A következő képernyőn, jelölje be a kapcsolatot, ha biztonságos, mint a 7. ábrán látható.

Ez fogja összekötni a szabályt, hogy a biztonságos kapcsolat szabályt, hogy már létrejött. Keresztül csatlakozik az adott portot végezni csak azokban az esetekben, ha sikeresen a hitelesítési eljárás szerint a biztonságos kapcsolat szabályt. Hogy alkalmazza a titkosítási funkció, akkor is be a konfigurációs megkövetelése a kapcsolatot titkosítani. Kattintson a Tovább gombra, és megadhatja a számítógépek és felhasználók (domén tagok), amelyre a szabály vonatkozik. Végül, akkor kiválaszthat egy hálózati profilt, és így a szabályt.

Itt kell, hogy egy szót az óvatosság: legyen nagyon óvatos megfogalmazása a szabályokat a szigetelést, amely hatással lehet a infrastruktúraszerverek. Szerverek CA, DC, DHCP, DNS és más infrastruktúra szerverek ne kelljen szempontjából cseréje IPsec előírások adatok meghatározása során a bejövő és kimenő kapcsolatokat.

Ha a szabályok jönnek létre, azokat úgy kell megfogalmazni rendkívüli figyelmet nem hitelesített számítógépek át a hitelesítési eljárás és a hozzáférést ezekhez a szolgáltatásokhoz.

Tag szerverek és munkaállomások kell beállítani úgy, hogy nem kért, és nem köteles engedélyt csatlakozni ezekhez a szerverekhez, és ezt kell alkalmazni kizárási szabályokat.

Csoportházirend segítségével

Server izolációs technológia másik biztonsági szintet és a beléptető, kiegészítve egyéb adatvédelmi technológiák, mint például a szerszámok leküzdésére vírusok és kémprogramok, tűzfalak és behatolásjelző rendszerek.

Ez lehetővé teszi, hogy a csoportházirend-beállítások létrehozására, az elosztási és központi irányítás a biztonságos kapcsolat szabályai elkülöníteni az egyes rendszereket.

Ezen túlmenően, ez a megoldás működik zökkenőmentesen: a végfelhasználók továbbra is dolgozni, mint korábban.

További felhasználói képzés nem szükséges, és a rendszergazdák nem kell telepíteni az új szoftvert, vagy látogasson el minden számítógépet a telepítési folyamat - ez egy fontos előnye ennek a technológiának.

Damir Dizdarevic ([email protected]) - képzési központ vezetője Logosoft Sarajevo, Bosznia. Úgy tartja a címet MVP Windows Server Infrastructure Management és MCSE minősítés, MCT, MCITP és MCT

Ossza meg képeit barátaival és kollégáival