Hálózati támadások - támadások alapuló IP töredezettség-

Hálózati támadások támaszkodnak réseket közvetlenül kapcsolódó jegyzőkönyvek, illetve azok megvalósítása. Vannak különféle támadások, de a túlnyomó többségük alapján öt típusa ismert.

Támadások, IP-alapú fragmentáció

Ez a támadás célja a berendezések védelmén túl az IP szűrés berendezések. Hajtják végre, a keksz két különböző módszert használ: „apró töredékeket” (apró darabokra) és a „átfedő fragmentumot” (fragmens átfedés). Ezek a támadások kissé történelmi, ennek megfelelően a mai tűzfalak már régóta ezeket kezelni.

apró darabokra

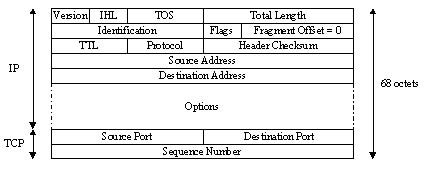

A dokumentum szerint az RFC (Request For Comment) 791 (IP), az összes csomópont (útválasztó) Internet képesnek kell lennie csomagokat küldeni, a mérete 68 bájt, fragmentáció nélküli. A minimális méret a fejléc az IP-csomag, opciók nélkül - 20 bájt. Ha az opciók, a maximális méret a fejléc 60 bájt. A nemzetközi humanitárius jogi területen (Internet Header Length) fejléc hossza 32 bites szó. Ez a mező használ 4 bit, mivel a lehetséges értékek számát 2 ^ 4 - 1 = 15 (a mező az értéke 0000). Ennek megfelelően a legnagyobb méret a fejléc valóban 15 * 4 = 60 bájt. Végül, a fragmentumot ofszet mező (Fragment Offset). jelezve az eltolás az első byte a datagram fragmentum és az egész, hogy úgy 8 bájt. Így az adatok fragmens legalább tart nyolc byte. Ahonnan megkapjuk a csomag mérete 68 bájt.

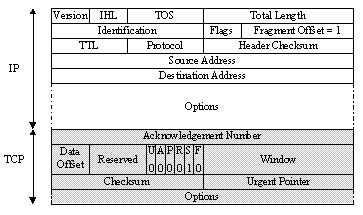

Attack áll kérés TCP kapcsolat széttöredezett két IP-csomagot. Az első IP-csomag áll 68 bájt, és amely csak az első nyolc byte a fejléc TCP (forrás és cél port és sorozatszám). Az adatok a második IP-csomag tartalmaz egy kérelmet TCP kapcsolat (SYN flag be van állítva, ACK eltávolították).

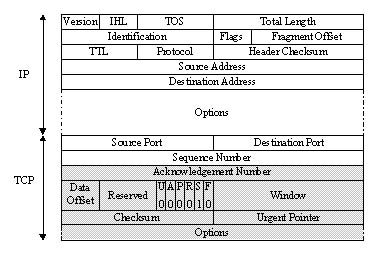

Csomagszűrőkből ugyanaz a szabály, hogy minden a darabjai a csomagot. A találmány egy első fragmentum (offset = 0) kiválasztása általában összhangban van, amely feldolgozza az összes többi csomagot fragmensek nélkül további kontroll. Ily módon egy kérést csomagot egy vegyület képződik, amikor összeszerelés a töredékek a cél gép. A kapcsolat akkor jön létre, annak ellenére, hogy a csomagszűrő kellett volna ez a helyzet elkerülhető

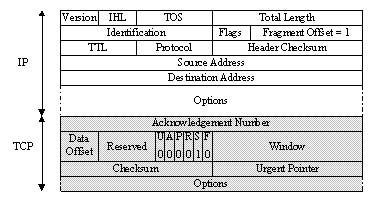

1. és 2. ábra mutatják, mind a fragmenseit, és a harmadik - töredezettségmentesített csomag a célgép:

1. ábra: Az 1. fragmens

2. ábra: A 2. fragmens

3. ábra: a Töredezettségmentesítés csomag

Az átfedő fragmentumok

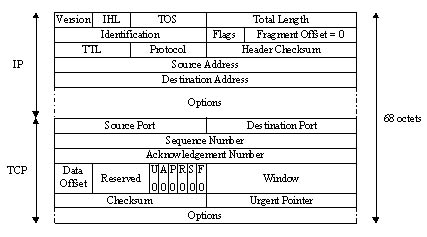

Összhangban az azonos RFC 791 (IP), ha a két IP-fragmens átfedés, a második az egyik felülírja az első. Ez a fajta támadás is IP-csomag hasító két fragmentumra. Packet filter továbbítja az első csomag 68 byte (ugyanúgy, mint a támadás típus „apró darabokra”), mert nem tartalmaz a TCP kapcsolat kérés (SYN flag = 0, és a zászló ACK = 0). Ismét, ez a szabály vonatkozik az összes csomagot töredékek. A második fragmens (Offset = 1) vegyületet tartalmazó, a jelenlegi adatok, a szűrő kimarad, mivel nem látja, hogy ez a fragmens tartalmazza a kapcsolat kérést. Amikor egy töredezettségmentesítés, a második fragmens adatokat helyettesíti az első adatok, kezdve a nyolcadik byte (eltolás miatt = 1). Az így kapott csomagot kapunk egy érvényes csatlakozási kérelmet a cél gép. A kapcsolat akkor jön létre, annak ellenére, hogy a csomagszűrő.

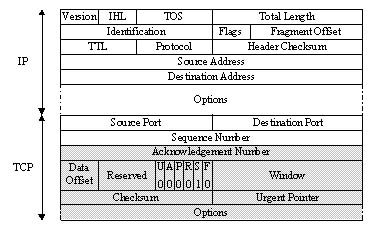

1. és 2. ábra mutatják, mind a fragmenseit, és a harmadik - töredezettségmentesített csomag a célgép:

4. ábra: Az 1. fragmens

5. ábra: részlet 2

6. ábra: a Töredezettségmentesítés csomag

Ha nem találja, amit keres, azt javasoljuk, hogy használja a keresési lista: