Anticisco blogok - blog archive - cisco Easy VPN

Az előző cikkben, megbeszéltük veletek, hogy a protokoll (ha több szigorúan véve az IPsec protokoll stack), és hogyan kell beállítani a biztonságos kapcsolat két iroda között. Azonban az élet gyakran okoz problémát, hogy lehet kezelni nagyjából a következő módon:

- a vállalkozásnak a felhasználók, akik szolgálatban otthoni munka (ideiglenesen vagy véglegesen - nem számít). Ennek megfelelően ezek az emberek számára hozzáférést kell biztosítani a helyi hálózaton a vállalat. Egyértelmű, hogy ebben a helyzetben, a Site-to-Site csatornát nem lehet építeni, mert a felhasználó valószínűleg nem rendelkezik a szükséges eszközök, és ez drága.

- a vállalkozás központi irodája van, és egy tisztességes összeg a távoli, hogy szeretnének részt egy LAN. Valószínű olyan helyzet, hogy a távoli irodák nem a rendszergazda, aki képes szabni a klasszikus a Site-to-Site alagútban.

Hogy oldja meg a fenti problémákat Cisco kínál technológia úgynevezett Cisco Easy VPN. Lássuk, mi is ez, és mit eszik 🙂

Cisco Easy VPN virtuális magánhálózat (VPN) alapján IPsec, amelynek alapja egy központi VPN-csatornás vezérlő architektúra egyetlen pontból. Ez három összetevőből áll: Easy VPN, Easy VPN Client és Easy VPN távoli. A távoli szerver és jelentésük egy kliens-szerver architektúra (Remote - «klienstky” router vagy ASA5505), amelyben a kérelmet, hogy építsenek egy biztonságos alagút jön a távoli. Easy VPN távoli működhet három különböző módja van:

Egy ideológia, azt hiszem, minden világos, úgyhogy mélyebbre ásni, és megtanulják, hogyan működik mindez.

Kb. Ezen kívül szeretnék mondani, hogy a szerver küldhet néhány paraméter és kérés nélkül az ügyfél. Szintén fontos megjegyezni, hogy a konfigurációs rezhimISAKMPproiskhodit a ustanovleniyaIPsecSA.

ISAKMP konfigurációs módban támogatja a kiterjesztett hitelesítés (Xauth) beállított idő elteltével a ISAKMP SA. Ez a hitelesítési mechanizmus további hitelességének (azonosító) a felhasználó specifikus protokollokat. Például a szerver megkéri a felhasználót, hogy adjon meg egy felhasználói nevet és jelszót, majd hasonlítsa össze őket a helyi adatbázisban. Egy ilyen rendszer nagyon skálázható, és lehetővé teszi, hogy egy egyszerű jelszó hitelesítés, egyszeri jelszavak, és mások.

Easy VPN megköveteli, hogy kiegészítő információkat nyújtson a háromnegyed fázisban. Ez úgy történik, létrehozása és konfigurálása Easy VPN-csoport parancs használatával cryptoisakmpclientconfigurationgroup

- az előre konfigurált IKE kulcsok hitelesítéshez. Ebben az esetben az ügyfél köteles kezdeményezni agresszív mód létrehozó alagút és add meg a csoport nevét, mint az azonosítóját az indító csomag. Easy VPN nem támogatja a normál hitelesítést keresztül beállított kulcsokat. Ez a kulcs be van állítva a konfigurációs üzemmódban parancs billentyű csoportot

- a digitális aláírások és a hagyományos IKE-üzemmód (Main mód). Ebben az esetben a csoport nevét vesszük az OU-mező a kliens tanúsítványt. Ez a kiviteli alak az előnyös.

Az ügyfél további információkat kérhet a szerver segítségével a ISAKMP konfigurációs módba, miután a ISAKMP SA jöttek létre. Az alábbiakban bemutatjuk a leginkább fontos és gyakran használt paraméterek:

- osztott dns

- acl

- mentés jelszót. Ez lehetővé teszi a távoli ügyfél menteni a jelszót Xauth

- tartalmazza-local-lan. Ez a funkció akkor használható, ha nem használ osztott alagút. Ez a parancs lehetővé teszi a távoli PC hozzáférést biztosít a helyi LAN-interfészek közbeiktatása nélkül VPN alagút

Miután befejezte Easy VPN-csoport, meg kell adnia az IPsec konfiguráció - ISAKMP politika, IPsec készletek.

Megjegyzés: EasyVPNklient (az egyik program) szükség van egy második DH csoport 3DESi ötödik dlyaAES256 alapértelmezett Aios router használja a DH csoport №1 - ne felejtsük el, hogy változtassa meg a nastroykeISAKMPpolitik.

Amellett, hogy létre kell hozni egy dinamikus crypto térkép, és lehetővé teszi a kapcsolatok fogadására bármely távoli szakértői. Ez úgy történik, mint ez:

crypto térkép CRMAP_EZVPN klienskonfiguráció cím reagál

crypto térkép CRMAP_EZPVN isakmp jogosultsági lista ATHRZ_EZVPN

Elérhetőek vagyunk és még egy parancsot:

crypto térkép CRMAP_EZPVN ügyfélhitelesítés lista AUTH_EZPVN,

amely magában foglalja a Xauth crypto kártyát. AAA-AUTH_EZVPN listát kell tüntetni a forrást, amelyen keresztül hitelesíteni (helyi, sugár, stb.) Amennyiben a fenti parancs nincs megadva, akkor Xauth nem fogja használni, és az összes távoli munkamenet kerül hitelesítésre csak útján ISAKMP paraméterek (előre konfigurált kulcsot vagy digitális tanúsítványok).

Ebben a szakaszban, figyelmes olvasók talán zavarba, a következő kérdést: tegyük fel, hogy hoztunk létre néhány Easy VPN csoportok különböző politikák (például a különféle osztott alagút). Hogyan tegyük úgy, hogy egy adott felhasználó számára, hogy képes legyen csatlakozni csak egy csoport, vagy egy másik (a menedzser nem tudott bejutni a vezető csoport)? Hogy oldja meg ezt a problémát, a Cisco a megoldás, hogy az úgynevezett „blokkoló csoport» (Group zár). Ha ez a funkció engedélyezve van a csoportban, mind Xauth neveket kell lenniük a következő formában:

ahol csoport - neve egy létező Easy VPN-csoport. A szerver beolvassa a nevét egy csoportja Xauth-name, és összehasonlítja szabott csoportok nevei. Ha a nevek nem egyeznek, a kapcsolat elkezd leesni.

Megjegyzés :. IOSGroupLockrabotaet csak hitelesítés előre gombok

Megértése után az Easy VPN beszélni Easy VPN távoli.

Verziótól kezdődően 12.2T Cisco Easy VPN funkciókat végre ügyfélszolgálat a saját router. Ez a funkció lehetővé teszi a használatát router hardveres ügyfél amely létrehozza a kapcsolatot a szerverrel.

Hasonlóképpen, mivel a kliens szoftver, Easy VPN távoli támogatja a kétlépcsős azonosítás. Az első lépés - a hitelesítés a csoport, amelynek során mindkét fél meg a ISAKMP SA. Ebben a lépésben, akkor az előre beállított kulcsok vagy digitális tanúsítványokat. A második lépés - Xauth.

Konfigurálja a Easy VPN távoli, akkor át kell esniük a következő lépéseket:

- konfigurálja az Easy VPN-profil parancsot crypto ipsec ügyfél ezvpn

. Miután ezt a parancsot, akkor adja meg a megfelelő beállításokat a bemeneti további lehetőségeket. Ezek a lehetőségek a kötelező és a nem. Vegyünk néhány közülük:

- csatlakoztassa készletek alagút triger módban. manuális üzemmódban van szükség, hogy az alagút aktiválta manuálisan CLI vagy SDM / CCP

Amint megtudjuk, hogyan kell használni ezt a technológiát, akkor oldja meg a következő probléma:

- R2 forgalomirányító Easy VPN szerver

- R4 a számítógépes hálózat telepítése Cisco VPN Client

- csak akkor kell, hogy titkosítja a forgalmat, hogy bemegy a hálózat 172.16.2.0/24

aaa új modell aaa hitelesítés bejelentkezési AUTH_EZVPN helyi aaa hálózatnak ATHRZ_EZVPN helyi! felhasználónév jelszó A.GUSEV@GROUP_EZPVN-HOME A.GUSEV felhasználónév FLANE @ GROUP_EZPVN HASZNÁLÓK jelszó FLANE! crypto isakmp politika 10 hitelesítést megelőző részvény encr 3des hash md5 2. csoport! ip helyi uszoda POOL_EZVPN HASZNÁLÓK 172.30.100.1 172.30.100.99 ip helyi uszoda POOL_EZVPN-HOME 172.30.100.100 172.30.100.199 ip access-list kiterjesztett ACL_SPLIT-EZVPN engedély ip 172.30.100.0 0.0.0.255 172.16.2.0 0.0.0.255 kripto isakmp klienskonfiguráció csoport GROUP_EZPVN HASZNÁLÓK kulcsfontosságú felhasználó pool POOL_EZVPN HASZNÁLÓK ACL ACL_SPLIT-EZVPN csoport-lock crypto isakmp klienskonfiguráció csoport GROUP_EZPVN-HOME gomb HOME medence POOL_EZVPN-HOME acl ACL_SPLIT-EZVPN csoport-lock! crypto ipsec át-set ESP-3DES-MD5 ESP-3des ESP-md5-hmac! crypto dinamikus térkép CRMAPDYN_EZVPN 10 set transzformációt beállított ESP-3DES-MD5 fordított útvonalon crypto térkép CRMAP_VPN isakmp jogosultsági lista ATHRZ_EZVPN crypto térkép CRMAP_VPN ügyfélhitelesítés lista AUTH_EZVPN crypto térkép CRMAP_VPN klienskonfiguráció címre válaszoljon crypto térkép CRMAP_VPN 10 IPsec-isakmp dinamikus CRMAPDYN_EZVPN csatolófelület Serial 1/0 crypto térkép CRMAP_VPN

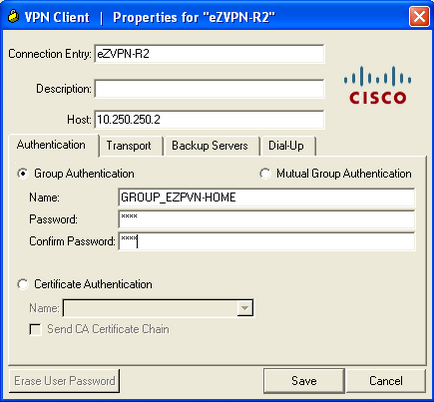

A kliens számítógépen futtassa a Cisco VPN Client programot, és adja meg a kiszolgáló beállításait

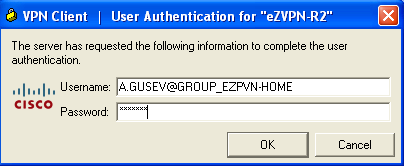

Ezután futtassa a kapcsolatot a fent létrehozott és az ablakban adja meg a felhasználónév / jelszó 1.5 Phase II

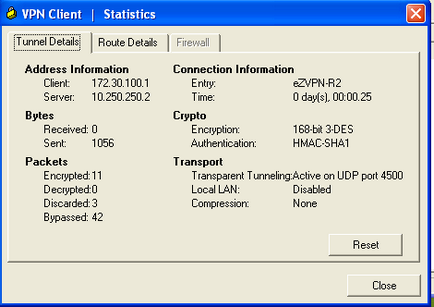

Miután sikeresen kapcsolatot alakít ki a VPN szerver a kliens Easy megtekintheti statisztika (hány csomag titkosítás, visszafejteni, hogy melyik szerveren beállított IPsec kapcsolat titkosítási beállítások)

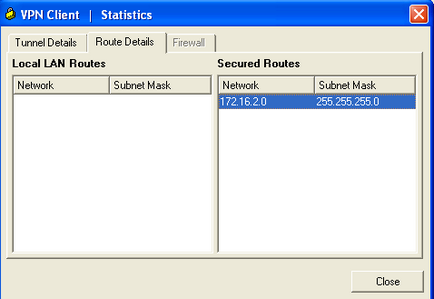

valamint a hálózati információs csomagokat, amelyeket csomagolva egy alagútban

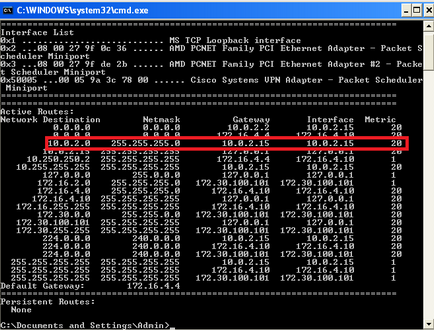

Ellenőrizni fogjuk a routing tábla

A VPN-kiszolgáló, akkor a show kripto ülés

R2 # show kripto ülés Crypto munkamenet aktuális állapotát Interface: Serial1 / 0 Felhasználó: a.gusev@group_ezpvn-home Csoport: GROUP_EZPVN-HOME Címzett címe: 172.30.100.101 Session állapota: UP-AKTÍV Peer: 10.1.45.4 port 1090 IKE SA: helyi 10.250.250.2/4500 távoli 10.1.45.4/1090 Active IPSEC FLOW: engedély ip 0.0.0.0/0.0.0.0 fogadó 172.30.100.101 Active SAS: 2, származási hely: dinamikus crypto térkép