Hogyan biztonságosan titkosítja a fájlokat a Linuxot dm-crypt

Szeretné elrejteni az adatokat a kíváncsiskodó szemek? Megtanítjuk a merevlemez titkosítási technikák.

Az elmúlt évben a téma a biztonság internetes adatok felszínre gyakran először kapcsolatban a kinyilatkoztatások Snowden, majd - a biztonsági rés OpenSSL (heartbleed bug). Röviddel azelőtt, az utóbbi fedezték fel és kevésbé észrevehető hiba GnuTLS. Ennek eredményeként, akkor már nagyobb figyelmet kell fordítani a biztonsági távoli adatok; De mi van azokkal, amelyek tárolják a meghajtó?

Korábban megnéztük TrueCrypt. amely kiválóan alkalmas titkosítás cserélhető adathordozók, különösen azért, mert a rendelkezésre álló Windows és a súly, de ha szükséges, akkor titkosítani a teljes home mappa, vagy akár egy egész lemezt. Ez nem csak arról szól, hogy hogyan védheti meg magát a hackerek hackerek: mi van, ha a laptop a személyes, üzleti vagy egyéb bizalmas információk elveszett vagy ellopták?

Egy másik módszer, amit szeretnék részletesebben vizsgálja, az úgynevezett dm-crypt, és működik egy alacsonyabb szinten, amely titkosítást a blokk eszközt, amelyen a fájlt rendszer található. Egy nemrég elvégzett vizsgálat szerint a Phoronix mutatott jobb teljesítményt, ha a meghajtó teljes mértékben titkosított dm-crypt, mint használ ecryptfssel hazai könyvtárak.

Stack blokkeszközöket

Mielőtt rátérnénk a titkosítást. fontos, hogy megértsük, hogyan blokkeszközökhöz munkát. Ezek rendszerinterfészek az adatok tárolása, például a / dev / sda! A blokkon belül Hardveres driver, például SATA, és megfelelő felszerelés. Az operációs rendszer együttműködik a blokk eszköz létrehozásához fájlrendszer rajta.

A blokk eszközök általában úgy, hogy a kapacitás, de ők is más funkciókat. Közelebbről, egy ilyen eszköz lehet egy interfész más blokk eszközt - lehetnek verem. És ezt megtette: van egy fájlrendszer a / dev / sda1 (partíció), arra utal, hogy a blokk eszköz / dev / sda (teljes lemez).

Olyan technológiák, mint a RAID és az LVM (Logical Volume Management), szintén a stack blokkeszközökhöz. Lehet, hogy a RAID tömb tetején LVM, ami viszont, található még blokkeszközökön külön meghajtókat vagy partíciókat.

Titkosítása minden eszköz felhasználásával dm-crypt a következőképpen működik: alapján a média információt hoz létre blokk eszköz, amely titkosítja az adatokat, miközben majd dekódolja olvasása közben. Akkor csatlakoztatni egy normál fájlrendszer tetején egy titkosított eszközt, és ez úgy működik, mint egy hagyományos merevlemez partíció.

Sok disztribúció telepíthető a titkosított meghajtót, de figyelembe vesszük közvetlenül a munkahelyteremtéshez és a dm-crypt eszközt ne érjen a fekete mágia, amely létrehozza a telepítő. Dm-crypt használ kernel alrendszer számára megjelenítő eszközök [eszköz leképező] Vezérlőtömb eszközök kriptográfiai funkciókat a sejtmagban a titkosítás.

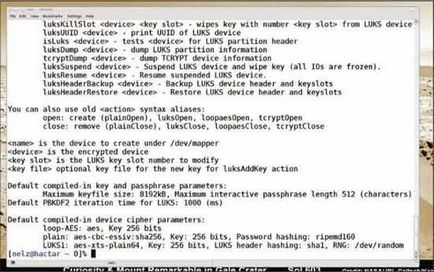

Minden rovására a mag, de felhasználói szinten, meg kell szoftvert létrehozni egy dm-crypt és irányítási eszközök; Ilyen standard eszköz végzi cryptsetup. Valószínűleg már telepítve van a megoszlás; és ha nem, akkor biztosan lesz a fő tárolókban.

titkosítás

Cryptsetup létrehozhat kétféle titkosított eszközök: egyszerű dm-crypt és LUKS. Ha tudod, hogyan kell használni az egyszerű dm-crypt, akkor tudja, hogy a titkosítás nagyobb tudjuk mondani itt; így fogunk összpontosítani LUKS, ami a legtöbb esetben a legjobb megoldás. Kísérlet fájlrendszerek, titkosított vagy nem, akkor a tanulási folyamat kockázati adatok a lemezen.

Az összes példában használjuk a / dev / sdb, amely véleményünk szerint egy külső eszköz vagy más tartalék (amelynek backup) -, de nem próbálja megváltoztatni semmit a rendszer hajt, de nem érti megfelelően. Mindezek a parancsokat kell futtatni rendszergazdai jogosultságokkal, így adja meg a terminál root a su, vagy mielőtt minden sudo add.

Először hozzon létre egy titkosított eszközt: cryptsetup luksFormat / dev / sdb1 Amikor a program kéri, hogy adjon meg egy jelszót fog létrehozni titkosított partíció a / dev / sdb1. Meg tudja nyitni a titkosított eszközön

cryptsetup luksOpen / dev / sdb1 neve ismét, majd a jelszó kérést, majd a / dev / mapper eszköz jön létre a megadott név a parancssorban. Ezután a / dev / mapper / név is használható, mint bármely blokk eszköz:

mkfs ext4 paranccsal / dev / mapper / neve mount / dev / mapper / nevét / / mnt / titkosított jelszó a szokásos szabályok: legyenek hosszú és változó, így nem volt nehéz kitalálni, de könnyen megjegyezhető. Elfelejtette a jelszavát, akkor elveszíti a készülék tartalmát.

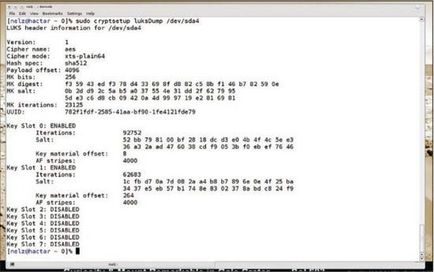

Biztonságos tárolása kulcsok

Eszköz LUKS titkosított, tartalmaz nyolc kulcsfontosságú slot. Keys - ugyanaz, mint a jelszó, és hozzá lehet rendelni több egyetlen eszköz, ami fontos, ha több rendszer, amit szeretnénk, hogy egy mester jelszót, hogy csak te tudod. Ha LuksFormat jelszót tárolja slot 0, akkor még több a cryptsetup luksAddKey / dev / sdb1 Meg kell adnia az aktuális jelszót, majd egy újat.

A kulcs lehet a kifejezést, és a fájl tartalmát; fájl tartalmazhat semmit, de általában használ véletlenszerű adatokat:

dd if = / dev / urandom a = / path / to / keyfile bs = 1k count = 4 chmod 0400 / útvonal / / keyfile cryptsetup luksAddKey / dev / sdb1 / útvonal / / keyfile cryptsetup luksOpen -key-fájl / útvonal / a / keyfile / dev / sdb1 neve

Természetesen a legfontosabb fájlokat kell tárolni biztonságosan a készüléket nem titkosított, és az ezekhez való hozzáférést kell csak a rendszergazda. Személyes tapasztalat: akkor is, ha a hangerő védi kulcs fájl, ez még jobb, hogy hozzanak egy bonyolult jelszót, rögzített egy biztonságos helyen, abban az esetben a fájl sérült, vagy nem érhető el más okból. Keys is meg lehet változtatni vagy törölni, és a csapatok luksChangeKey luksRemoveKey.

további lehetőségek

Eddig már foglalkozott az alapértelmezett titkosítási lehetőségek, hanem magában foglalja cryptsetup -hash és -cipher opciót. Az első határozza meg, hogy a jelszót hash, és a második meghatározza a titkosítási módszer.

A legjobb, ha ragaszkodik a népszerű titkosításokról és hash ha nem jó ok arra, hogy válasszon valami mást. Tedd az alkalmazott módszereket ritkábban lehet rejtett hibák, csak azért, mert kevésbé vizsgált, mint ahogy az utóbbi időben a végrehajtását a Whirlpool hash könyvtár libcgrypt használt cryptsetup. Ha folt érintett rendszerekkel, amelyek már használják a hibás hash-eket.

A másik ok, hogy ragaszkodni a hagyományos módszerekkel - a hordozhatóság. A belső lemez nem fontos, de ha a használni kívánt titkosított lemezt másik rendszer, ott is ugyanazt a hash és titkosírás kell telepíteni.

LUKS - luks jött létre kedvéért egy szabványos, platformfüggetlen (annak ellenére, hogy a neve), a tárolási formátum a kódolt adatok a lemezen. Ez vonatkozik nem a titkosítási módszerek és megoldások információkat tárolni őket.

Azt is megbízhatóbb módon kulcstárjelszót, mint módszer a dm-crypt hajlamos a repedésre. Mivel LUKS cross-platform hozzáférést titkosított eszközöket lehet beszerezni a Windows használatával FreeOTFE.