Dos DDoS támadások és

Információs technológiák fejlődése és a növekvő népszerűsége az interneten vezetett arra a tényre, hogy a számítógépek már fontos részévé vált az emberek életének. Használjuk őket a munka, a releváns adatok teljesen különböző területeken, másokkal különböző helyszíneken, és még sok más, így gyakran nem tudják használni a számítógépet a megfelelő időben gyakran vezet a kritikus következményekkel jár.

Ma, a számítógépek egyre inkább az a támadások áldozatait. Megtámadja kitéve nemcsak a vállalati eszközök és helyi hálózatok nagyvállalatok, hanem a számítógépek a hétköznapi felhasználók számára. Támadásokat lehet végezni mind az elrablását a személyes adatok, különösen a pénzügyi és kíváncsiságból és szórakoztató, mint a kezdő hackerek. Az is gyakori oka a támadások egy személyes ellenszenvet erőforrások és a verseny tulajdona. Az utóbbi esetben, ők végzik a kérésre, térítés ellenében. Módszerek és típusú támadások nagyon sok, és egyre bonyolultabb és ötletes minden évben.

Számítógépes támadás - ez a hatás, vagy jogosulatlan hozzáférés használatával szoftver vagy firmware

Egy példája támadások, amelynek célja nem az emberrablás adatok DoS-támadásokat. Vezetnek szolgáltatás megszakításának jogszerű felhasználó számára lehetővé teszi elérhetetlenné egyes szolgáltatások vagy az egész rendszert, ami nagyon kellemetlen. Bár miközben adatvédelmi, hogy kihasználják őket válik teljesen lehetetlen, az ilyen támadások akadályozzák teljes értékű munkát a számítógép erőforrásait.

A lényege a DoS-támadás, hogy egy támadó próbálja tenni átmenetileg nem érhető el adott szerveren, indítsa újra a hálózati, a CPU vagy a lemez megtelt. Cél a támadás - károsíthatja a számítógépet, megragad minden a forrásokat az áldozat számítógépén úgy, hogy a többi felhasználó nem férhetnek hozzájuk. A források közé tartoznak például a memória, processzor, lemezterület, hálózati erőforrásokat, és így tovább. D. A kifejezés szöveg

DoS-támadás (Denial of Service) - egy támadás, ami bénulást a szerver vagy a személyi számítógép miatt a nagyszámú érkező kéréseket egy nagy sebességgel a cél erőforrás

A fő módja, hogy hajtsák végre a DoS támadások

Két fő módja, hogy végre DoS-támadásokat.

Először. logikai használata sebezhetőség a szoftver telepítve van a cél számítógépen. A biztonsági rés lehetővé teheti egy bizonyos kritikus hiba, ami zavar a rendszer teljesítményét. Ezek a támadások célja a biztonsági rések az operációs rendszerek, szoftverek, feldolgozók és programozható áramkörök.

A második módszer küld nagyszámú információ csomagok a cél számítógép, ami hálózati torlódást okoz. Attack, küldésével nagyszámú csomagokat lehet rendelni két fő típusa van.

Érintő támadások blokkolására kommunikációs kapcsolatokat és a router. A lényege a támadás küld a cél számítógép egy hatalmas áramlását árvíz, hogy rosszul van megadva kérések vagy lényegében értelmetlen. Flood teljesen eltömíti a teljes szélességében a adatcsatorna vagy a bemeneti router. Mivel az adatok mennyisége meghaladja a források feldolgozni őket, lehetetlenné válik, hogy megkapjuk a megfelelő adatcsomagok a többi felhasználónak. Ennek eredményeként, a rendszer megtagadja tőlük a szolgáltatást.

Támadásokat a túlfolyó az operációs rendszer vagy alkalmazás-erőforrások. Megtámadja az ilyen típusú, hogy nem célja a kommunikációs csatorna, és magát a rendszert. Minden rendszer egy csomó korlátozások különböző paraméterek (CPU, lemezterület, memória, stb), és a jelentése a támadás okozhat a rendszer sérti ezeket a korlátozásokat. Erre a célra az áldozat számítógépén küldött egy hatalmas számú kérelmet. Ennek eredményeként a túllépéséhez számítási teljesítmény a kiszolgáló rendszer nem szolgáltatási kérések jogszerű felhasználók.

Az alaptípus DoS támadások

Számos típusú támadások „szolgáltatás megtagadása”, amely a TCP / IP protokoll jellemzői. Mi listát a legismertebb.

AtakaSYN-elárasztás ( «Halálos kézfogás") használja ezt a funkciót a TCP / IP protokollt, mint egy mechanizmust »háromutas kézfogás.« Az adatok átvitele az ügyfél küld egy csomagot a SYN flag beállított (a szinkronizáció). Válaszként a szerver válaszol egy olyan kombinációt zászlók SYN + ACK (elismeri). Ezután a kliens vissza kell küldenie egy ACK flag, ami után a kapcsolat létrejön.

Land támadás is használja ezt a funkciót a TCP / IP protokollt, mely a csatlakozási kérés szükségszerűen válaszolni. Ennek lényege az, hogy a támadás az áldozat számítógépen eredményeként rosszindulatú cselekmények, hogy kapcsolatot létesítsen önmagával, ami a CPU túlterhelés okoz a „hang-up” vagy összeomlik a rendszer.

Packet töredezettség. Ez a típusú támadás használja a fent említett adatátviteli mechanizmust a TCP / IP protokoll szerint, amely adatcsomagok törött darabokra. Fragmentálódás akkor használjuk, amikor szükséges, hogy át IP-datagram, vagyis a információs blokk keresztül továbbított IP protokoll, a hálózaton keresztül, ahol a legnagyobb megengedhető átviteli egység mérete kisebb, mint ez datagram. Megtámadja az ilyen típusú okozhat a szolgáltatás megtagadását biztonsági rés segítségével néhány TCP / IP stack kapcsolódó szerelvény IP-töredékek.

Egy példa az TearDrop támadást. amely akkor eredményeként elmozdulás, hogy a csomag összeállítás okozza őket, hogy átfedik az átvitel során fragmensek. Kísérlet, hogy visszaállítsa a megtámadott számítógépen a megfelelő sorrendben, a szilánkok miatt a rendszer összeomlik.

DNS árvíz támadás során küldött nagyszámú DNS-lekérdezések. Ez túlterheli a DNS-kiszolgáló és lehetetlenné teszi, hogy tetszett neki, hogy a többi felhasználó.

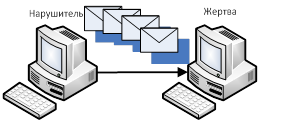

Ha a támadás, mint a „Denial of Service” tartott egyidejűleg egyszerre nagyszámú számítógépet, ebben az esetben beszélünk DDoS-támadás.

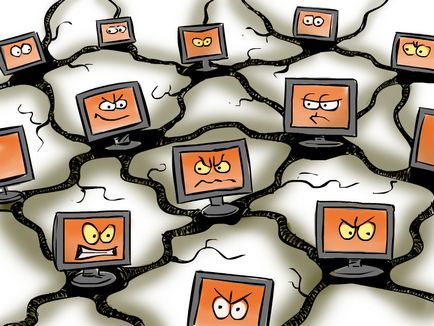

DDoS-támadás (elosztott túlterheléses szolgáltatás) - egyfajta DoS-támadás, amely szervezi a segítségével nagyon nagy számú számítógépen, így a támadás lehet kitéve a szerver még egy nagyon nagy sávszélességű internetes csatornákon.

A szervezet DDoS támadások támadók ezúttal egy botnet - egy speciális számítógépes hálózat fertőzött egy speciális típusú vírus. Minden ilyen számítógépes támadó távvezérelni, anélkül, hogy a tulajdonos tudta. A rendszer segítségével a vírus vagy programok ügyesen álcázott jogos, kártékony kód van telepítve az áldozat számítógépen, amely nem elismert és víruskereső fut a háttérben. A megfelelő pillanatban a tulajdonos egy botnet parancs egy ilyen program aktiválódik, és elkezdi küldeni a cél kiszolgáló, ami a megtöltött közötti kommunikációs csatorna szolgáltatás, amely végzik a támadást, és az internetszolgáltató és a kiszolgáló nem működik.

Hogyan védheti meg magát a támadásoktól „Denial of Service”?

Számos módja van, hogy segít megelőzni az ilyen típusú támadásokat. Köztük:

Ezzel a módszerrel, a bejövő forgalmat szűrtük bizonyos szabályoknak megfelelően meghatározott telepítése során szűrőket. Modern útválasztók, vagyis olyan eszközökkel, amelyek adatátviteli különböző hálózatok közötti, beépített csomagszűrő. Ez lehetővé teszi, hogy meghatározzák, milyen forgalmat engedélyezni kell alapulnia hozzáférési listákat, hogy van, lehetővé teszi számunkra, hogy elemezze a csomagot biztosítani a biztonságot, és csak akkor ad nekik, hogy a belső hálózat.

A sebességkorlátozás a router

Keresztül a router kommunikál a belső hálózaton kívülről. Javasoljuk, hogy korlátozza az ICMP-üzenetet router jelenti frekvencia, hiszen támadás esetén számának korlátozása adatcsomagok értelmetlen.

Felszámolása réseket, és rendszeresen frissíti a rendszer és szoftver

Meg kell folyamatosan figyelemmel kíséri a megszüntetése sebezhető a használt szoftver. A gyártók rendszeresen kiadja az új változat, ami általában korrigálni egy régi biztonsági rést. A legkényelmesebb módja az automatikus frissítési mód, amely lehetővé teszi, hogy végezzen minden munkát a háttérben. Letöltés program erősen ajánlott, hogy csak oldalak a gyártók.

Under válaszok célja, hogy jogi, azaz, hogy a számítást a betolakodó adatok lebonyolítása DoS-támadás, és kérelmet nyújt be az illetékes hatóságok, valamint a technológiai, azaz az ellentámadás vezette újbóli szállítását csomagokat. A módszer lényege az, hogy a szerver nem próbálja feldolgozni a beérkezett kérelmek, és elküldi őket vissza, ami eltömítheti a támadó számítógép.

A párhuzamos adatok és rendszerek

Javasoljuk, hogy készítsen másolatot a fontos adatokat a különböző szervereken, úgy, hogy támadás esetén utalhat rá, hogy más források, valamint az ismétlődő rendszerek a felhasználók kiszolgálását nem állt még abban az esetben nem áll következtében a támadás néhány elemet.

Javasoljuk, hogy folyamatosan javítsa hardver és szoftver elemek, például növelni a memória kapacitású szerverek, sávszélességű csatorna, hogy a készülék jobban ellenáll a DoS-támadások ellen.

Csökkentése kapcsolat beállításához várakozási idő

Ez megakadályozza, hogy az ilyen támadások, mint a SYN elárasztás.

Méretének növelése a sorban a telepítés a vegyületek

Ez az intézkedés segíthet a rohamok megelőzésére, mint a SYN elárasztás és a DNS árvíz.

Telepítése behatolásérzékelővel