Hogyan működik a tor, és hogy lehetséges-e megakadályozni, hogy - Integrációs Laboratórium

kikérdezés: Ki ő levetkőzik, ő könnyezni.

Úgy döntöttünk, hogy felidézni, mi Tor és ezért a készülék nem teszi lehetővé azt, hogy blokkolja erőfeszítései ellenére a hatóságok.

Mi Tor

Tor - projektek ökoszisztéma épül egy számítógépes hálózat, amelyen keresztül adatokat továbbítanak hasonló kukucskált hálózatok módon, de titkosított formában. Tor név abból a csökkenése The Onion Router - «hagyma router rendszer”, így nevezik, mert a sok réteg titkosítás, hasonlóan a mérleg az izzó.

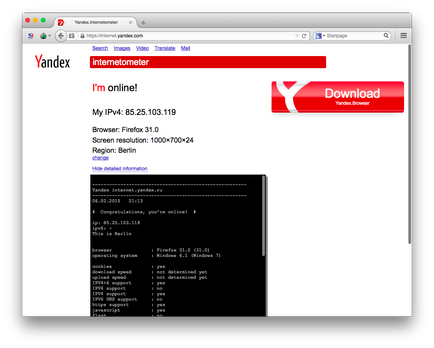

Azonban amellett, hogy dekódolni a kódolt adatcsomagot, vannak más módja, hogy megtudja, aki a kérést: például a népszerű SSL és TLS titkosítási protokollokat lekérdezni a szolgáltatási információt marad - mint például az operációs rendszer vagy alkalmazás adatokat küld vagy vár előállítására. Azonban Tor, ez az információ „kivágott” az adatcsomag, a feladó anonimiziruya.

Ezen kívül, minden alkalommal a szállítási adatok kiválasztott véletlenszerű sorrendben a fogadó számítógép, amely szám a több ezer Tor hálózat - nem lehet megállapítani, hogy több különböző kérelmeket küldik ugyanaz a személy.

Hogyan kell használni a Tor

Ahhoz, hogy a Tor hálózaton telepíteni kell az egyik alkalmazásra, amelyek listája megtalálható a Tor Project oldalon.

Tor böngésző fut a Firefox. Biztonságát a vizsgált önkéntesek és a fejlesztők szerelmesei számos alkalommal - több mint bármely más termék Tor ökoszisztéma.

Kritika és hátrányait Tor

Tor A probléma az, hogy a megfelelő szintű biztonságot garantál, ha a használt alkalmazás megfelelően beállítva, hogy dolgozni vele. Például egy Skype nem fog megfelelően működni alapértelmezésben a Tor, és a Tor böngésző, a Flash alapértelmezésben le van tiltva, mivel képes kapcsolódni egy távoli szerveren a saját, nem a Tor, és így a felhasználó személyazonosságát.

Tor alkotók arra figyelmeztetnek, hogy ha csatlakozik keresztül a hálózati veszélyes megnyitni még népszerű formátumok .doc dokumentumok és .pdf, mert ők is letölthető tartalmak (például képek) egy külső forrásból, amikor megnyitja azokat a harmadik féltől származó programok, amelyek nincsenek beállítva a Tor. Ezen túlmenően, a Tor nem tudja használni a torrent: először is erősen terhelje a hálózatot, másrészt, mert a sajátosságai a BitTorrent protokoll kapcsolódni rajta hajtják végre közvetlenül, nem pedig az önkéntes számítógépes hálózat, névtelenítését forgalom.

Mivel a hálózati eszköz, ahol az információ átadásra több számítógép között a különböző átviteli sebességgel és különböző sávszélességű kommunikációs csatornák, a teljes sebességgel a Tor hálózat már régóta szinten dial-up. Emiatt a legtöbb helyek a Darknet még egy kezdetleges design, és megpróbál ismét nem használja a képeket, hogy ne terhelje túl a hálózatot.

A vizsgálat, melyet az Europol által végzett együttműködve az FBI és más hírszerző ügynökségek nem hozta nyilvánosságra, milyen módon a letartóztatott személyek és számítógépek találtak. A Tor hálózat kezdte kifogásolható jelenlétére réseket és a lehetséges kapcsolatokat a kormány, amely majdnem okozott egy split a közösségben. Azonban voltak olyanok, akik felhívták a figyelmet a matematikai megközelítés a titkosítási algoritmusok: akkor is, ha a kommunikáció a kormány léteznek, csalni a tudomány nem fog működni.

Ki teszi Tor

Különböző időpontokban, a támogatása és fejlesztése Tor adott pénzt, hogy a különböző állami és közel-állami szervezetek, beleértve a SRI International és a DARPA, ezért sok ellenfél a projekt volt a benyomásom az alárendeltség az amerikai kormány.

Névtelen adományokat is jött több mint 4600 embert, tehát elvileg Tor működik megbízó lehet egy személy kapcsolatba a világ kormányai.

Mit akarnak elérni az Állami Duma Roskomnadzor

Az ő véleménye szerint egy ilyen törvény nem akadályozza a terjedését tiltott információt, és ellenáll a kereskedelmi vírusok terjedését és az illegális információhoz való hozzáférés. Más szóval, a Levin úgy véli, hogy a Tor használnak egy árnyék piaci szervezet értékesítésére hasznosítja és egyéb hacker szolgáltatásokat.

Másnap Ampelonsky azt mondta: „Lente.ru”, hogy az ő megértése Tor ökoszisztéma melegágya a bűnözés. Képviselet képest az anonim hálózatot a moszkvai régió Khitrovka, hogy létezett a forradalom előtti időkben, és kapart a dens tolvajok a Szovjetunióban.

Itt Tor - a globális kiberHitrovka. Hozza létre és kezeli a banner senkit. Hogyan kell kezelni a Khitrovka szovjet hatalom? Olvastuk Gilyarovskogo.

Vadim Ampelonsky szóvivője Roskomnadzor

Ezután az FSB azt mondta, hogy a Tor hálózat támadók forgalmazott fegyverek, kábítószerek, hamisított hitelkártyák. Igazgatója „Biztonságos Internet League” Denis Davydov is támogatja azt az elképzelést, blokkoló Tor, figyelembe véve a hálózati hely „kommunikálni pedofilok, perverzek, kábítószer-kereskedők és egyéb furcsaság.”